Cybersäkerhet

ESET Home-lösningar har nya funktioner och extra skyddslagerAntivirusCybersäkerhetEset

ESET förbättrar sin hemlinje med nya funktionerESET byter varumärken om sina säkerhetsprodukter för hemmet för att återspegla deras säkerhetsändamål.De har nya funktioner och förbättringar som komm...

Läs mer

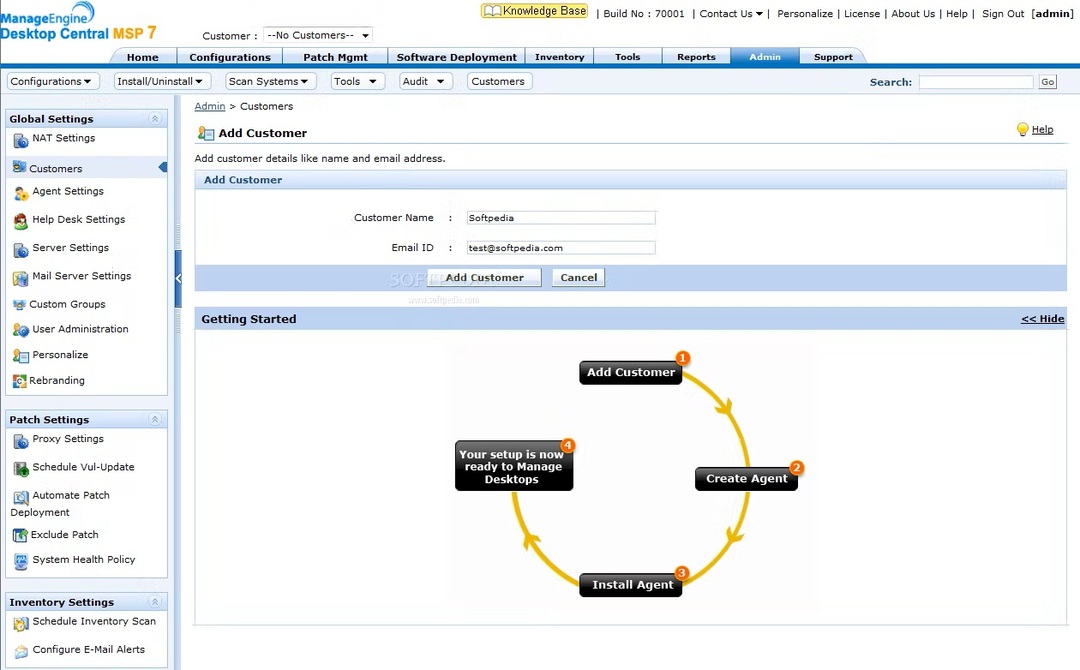

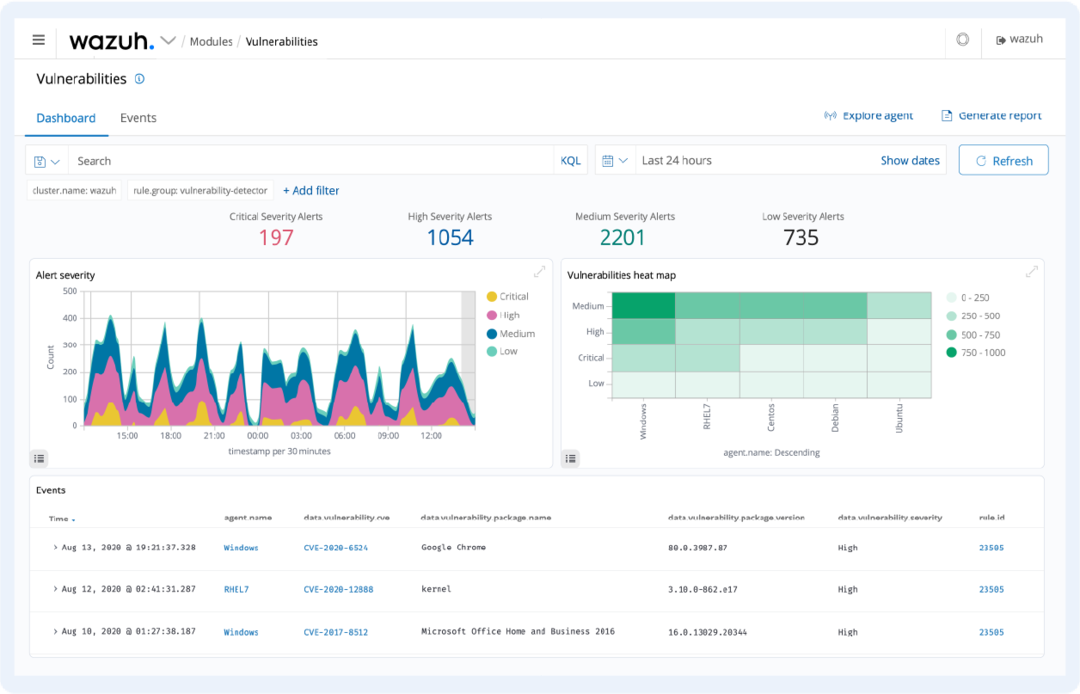

5 bästa cybersäkerhetsverktyg för komplett nätverksskyddNätverkCybersäkerhet

Cybersäkerhetsprogramvara kan skydda hela din nätverksmiljöCybersäkerhetsprogram är extremt viktigt om du vill skydda din nätverksmiljö.Verktygen nedan erbjuder alla funktioner som behövs för slutp...

Läs mer

Kan VPN dölja MAC-adressen? Är det farligt att dela din MAC?VpnCybersäkerhet

Vi är fullt medvetna om att VPN kan hjälpa dig att undvika mycket övervakning genom att dölja din IP-adress, men kan VPN dölja din MAC-adress?För att uttrycka det kort, VPN kan inte förfalska din M...

Läs mer

Windows Slut på support: Experter avslöjar risker och konsekvenserSäkerhetshotWindows UppdateringCybersäkerhet

Varför en Windows-version som inte stöds kan bli din undergångSlut på support är en term som används för att beskriva när en produkt når sitt solnedgångsdatum.Detta innebär att inga nya säkerhetsup...

Läs mer

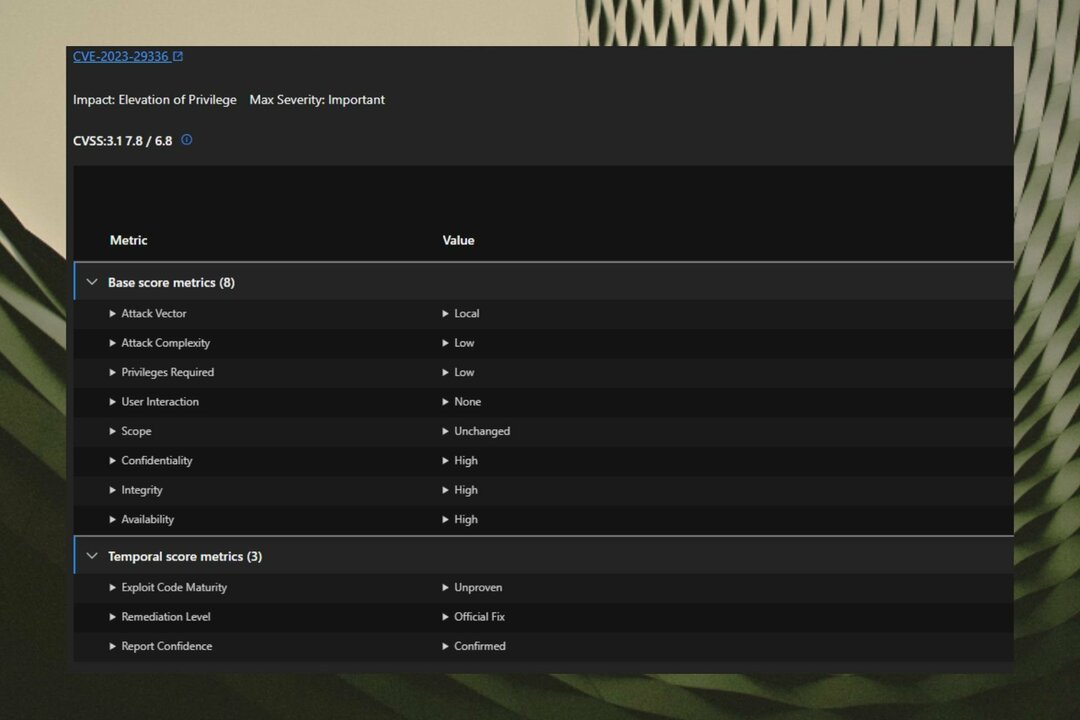

CVE-2023-29336: Om du inte använder Windows 11 är du i riskzonenWindows 11Cybersäkerhet

En ny forskning visar hur lätt du kan bli hackad.Forskningen betonar att Windows 11-system är säkra från denna sårbarhet.Men om du använder äldre Windows-versioner löper du en betydande risk.Lyckli...

Läs mer

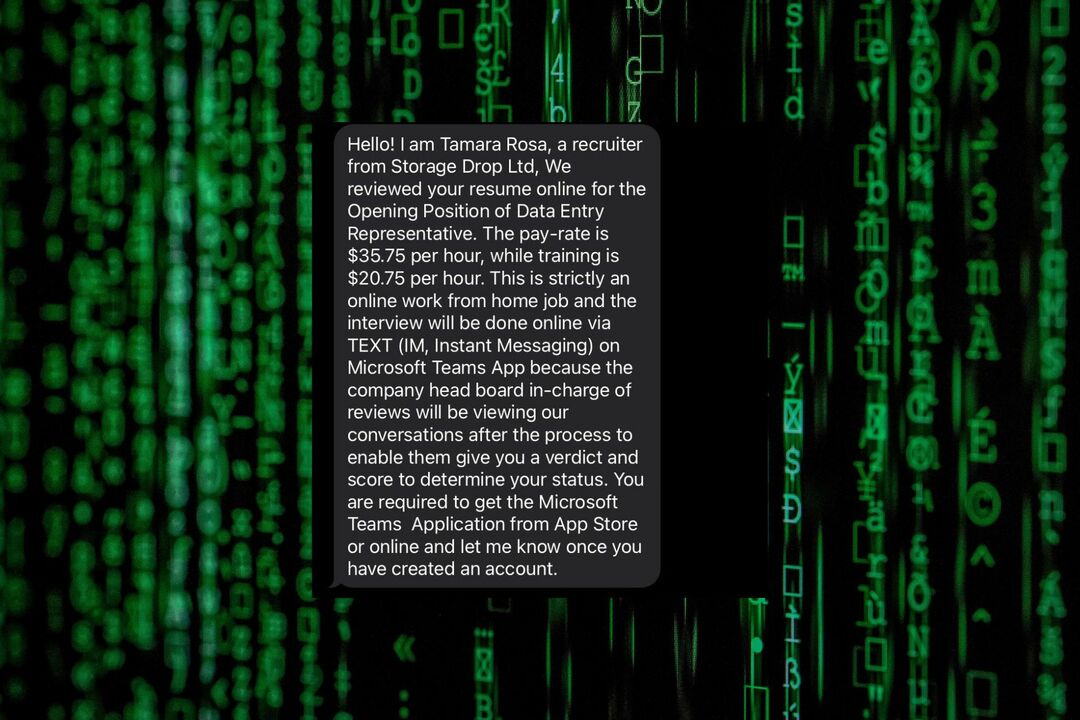

Sms-intervjubedrägerier: hur man verifierar om ett jobb är verkligtMicrosoft TeamCybersäkerhet

Bedrägerierna blir mer komplexa med Microsoft Teams inblandade.Se upp för bedrägerier med textintervjuer.De kommer att kräva att du laddar ner Microsoft Teams och har en textintervju.Se till att du...

Läs mer

Hur många lösenord hackas varje dag?Cybersäkerhet

Bekymrad över onlinesäkerhet, läs detta!Det är svårt att få mycket exakta uppgifter om hur många lösenord som hackas varje dag, men vi hittade några pålitliga källor. De senaste åren har vi sett en...

Läs mer

Är ditt lösenord säkert? Lösenordsstatistik du inte vissteCybersäkerhet

Statistik för att ifrågasätta styrkan på ditt lösenordAtt skapa ett starkt lösenord är det första steget mot att säkra dina onlinekonton. Användare lägger i allmänhet inte mycket ansträngning på at...

Läs merStatistik du bör veta om cyberattacker 2023Cybersäkerhet

Dyk ner i en del viktig cybersäkerhetsstatistikSjukvården och utbildningssektorerna var de mest sårbara för cyberattacker under de senaste åren.Vi kommer att se en exponentiell ökning av antalet cy...

Läs mer

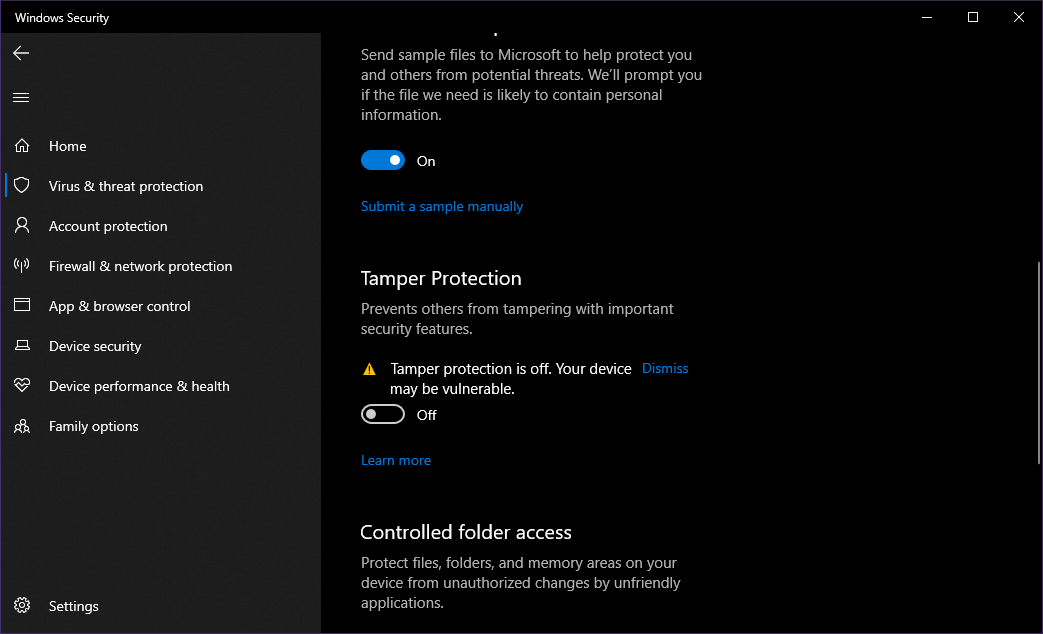

Hur man aktiverar eller inaktiverar manipuleringsskydd i Windows 10Windows 10 GuiderProblem Med Windows FörsvarareCybersäkerhet

Lär dig att hantera den här funktionen på din enhetTamper Protection är en säkerhetsfunktion som håller din Windows 10-enhet skyddad.Du kan aktivera eller inaktivera det manuellt med olika metoder....

Läs mer

Är Microsoft rätt part att prata om lintyfonen?MicrosoftCybersäkerhet

Microsoft har en lång väg att gå när det kommer till säkerhet,År 2022 hackades över 80 % av Microsoft 365-konton.Tidigare i somras kritiserade Tenable hårt Microsoft för att inte ta itu med sårbarh...

Läs mer

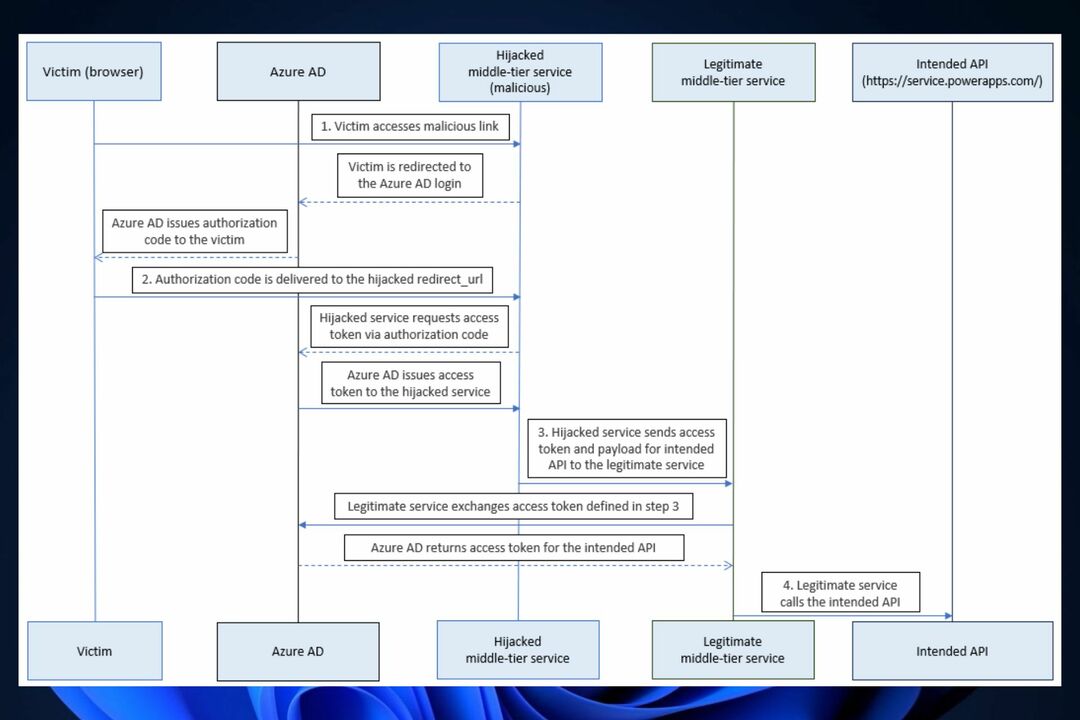

Övergivna webbadresser kan sätta igång Microsoft Entra IDMicrosoftCybersäkerhet

Den farliga sårbarheten upptäcktes av SecureWorks tidigare i år.En angripare skulle helt enkelt kapa en övergiven URL och använda den för att få förhöjda privilegier.Sårbarheten upptäcktes av Secur...

Läs mer