Den farliga sårbarheten upptäcktes av SecureWorks tidigare i år.

- En angripare skulle helt enkelt kapa en övergiven URL och använda den för att få förhöjda privilegier.

- Sårbarheten upptäcktes av SecureWorks, ett cybersäkerhetsföretag.

- Microsoft tog upp det direkt, men det säger mycket om dess nivå av cybersäkerhet.

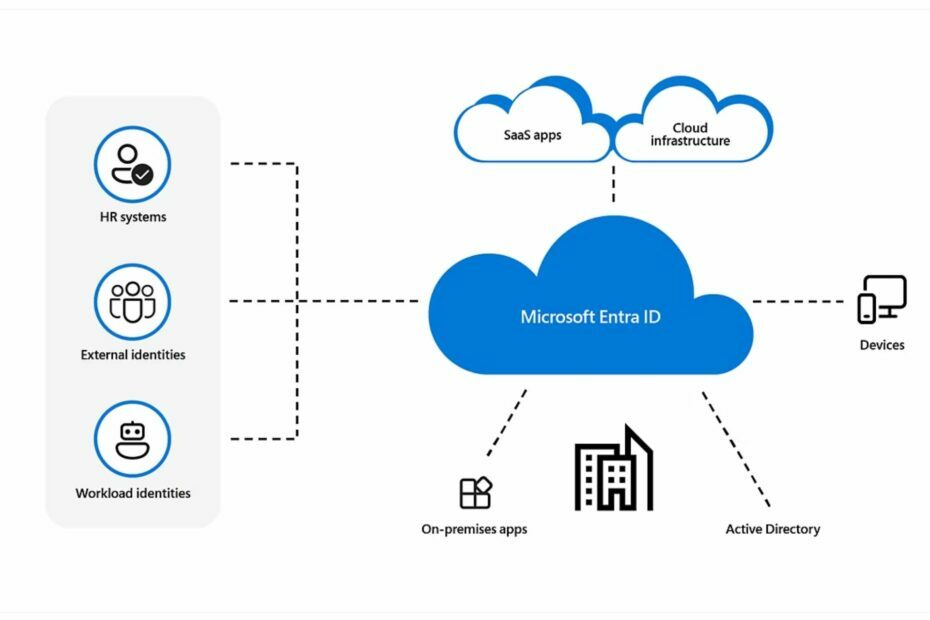

Tidigare i år, Microsoft Entra ID (som då var känt som Azure Active Directory) kunde lätt ha hackats och äventyrats av hackare som använde övergivna svarsadresser. Ett team av forskare från SecureWorks upptäckte denna sårbarhet och larmade Microsoft.

Den Redmond-baserade teknikjätten åtgärdade snabbt sårbarheten och inom 24 timmar efter det första tillkännagivandet tog den bort den övergivna svarsadressen i Microsoft Entra ID.

Nu, nästan 6 månader efter denna upptäckt, teamet bakom den, avslöjas i ett blogginlägg, processen som ligger bakom att infektera övergivna svars-URL: er och använda dem för att sätta igång Microsoft Entra ID, vilket i huvudsak äventyrar det.

Genom att använda den övergivna URL: en kan en angripare lätt få förhöjda privilegier för organisationen med hjälp av Microsoft Entra ID. Det behöver inte sägas att sårbarheten utgjorde en stor risk, och Microsoft var uppenbarligen omedveten om det.

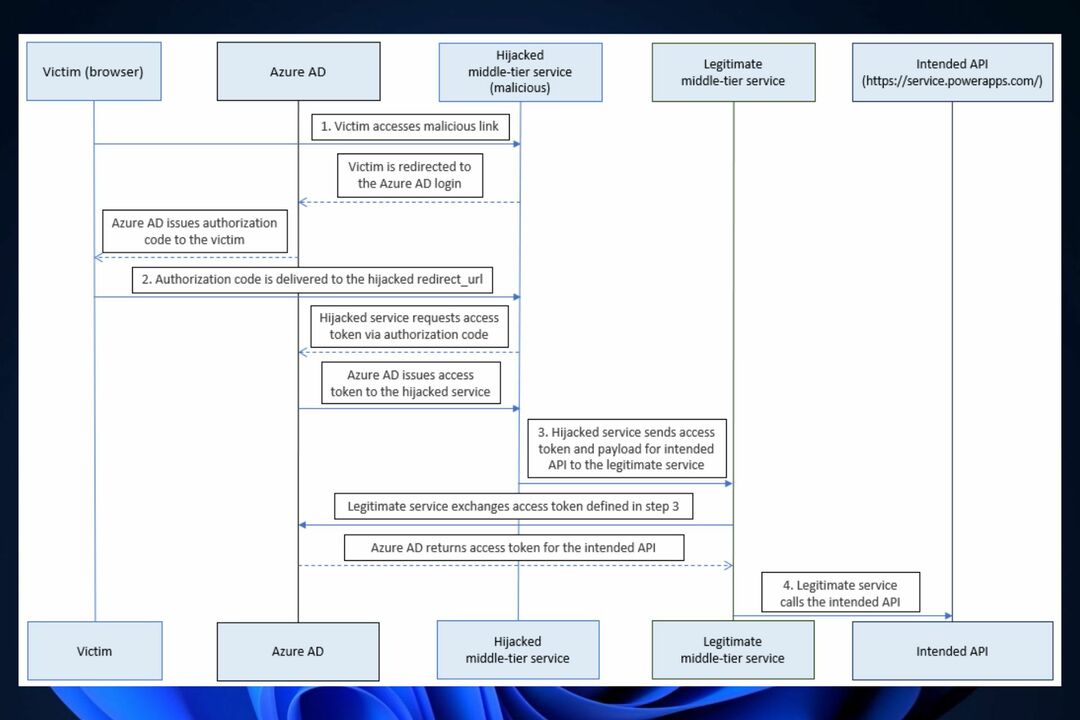

En angripare kan utnyttja denna övergivna URL för att omdirigera auktoriseringskoder till sig själva och byta ut de illa tagna auktoriseringskoderna mot åtkomsttokens. Hotaktören kunde sedan anropa Power Platform API via en mellannivåtjänst och få förhöjda privilegier.

SecureWorks

Detta är hur en angripare skulle dra fördel av Microsoft Entra ID-sårbarheten

- Den övergivna svarsadressen skulle upptäckas av angriparen och kapas med en skadlig länk.

- Denna skadliga länk skulle sedan nås av ett offer. Entra ID skulle sedan omdirigera offrets system till svars-URL, som också skulle inkludera auktoriseringskoden i URL: en.

- Den skadliga servern utbyter auktoriseringskoden för åtkomsttoken.

- Den skadliga servern anropar tjänsten på mitten med hjälp av åtkomsttoken och avsedd API, och Microsoft Entra ID skulle sluta äventyras.

Men teamet bakom forskningen upptäckte också att en angripare helt enkelt kunde byta ut auktoriseringskoderna för åtkomsttokens utan att vidarebefordra tokens till tjänsten på mellannivå.

Med tanke på hur lätt det skulle ha varit för en angripare att effektivt äventyra Entra ID-servrar, åtgärdade Microsoft snabbt det här problemet och släppte en uppdatering till det följande dag.

Men det är ganska intressant att se hur den Redmond-baserade teknikjätten aldrig såg denna sårbarhet till att börja med. Microsoft har dock en historia av att något försumma sårbarheter.

Tidigare i sommar, bolaget kritiserades hårt av Tenable, ett annat prestigefyllt cybersäkerhetsföretag, för att ha misslyckats med att åtgärda en annan farlig sårbarhet som skulle tillåta maligna enheter att komma åt Microsoft-användares bankinformation.

Det är uppenbart att Microsoft på något sätt behöver utöka sin cybersäkerhetsavdelning. Vad tycker du om det?