Cybersäkerhetsprogramvara kan skydda hela din nätverksmiljö

- Cybersäkerhetsprogram är extremt viktigt om du vill skydda din nätverksmiljö.

- Verktygen nedan erbjuder alla funktioner som behövs för slutpunktshantering och skydd.

- Vissa av dem har antivirus- och säkerhetskopieringsmöjligheter medan andra ger fullständig kontroll över alla enheter.

När det gäller din nätverksmiljö, finns det ingen ansträngning sparad för dess skydd. Lyckligtvis finns det några kraftfulla cybersäkerhetslösningar där ute som kan hjälpa dig med alla verktyg du behöver för det.

I den här artikeln hittar du den bästa programvaran som kan skräddarsys för alla företagsstorlekar och nätverk.

Hur kan cybersäkerhetslösningar skydda mitt nätverk?

När du hanterar ett litet nätverk är det relativt enkelt att kontrollera varje tillgång individuellt. Men när du har att göra med över 10 slutpunkter och andra servrar och utrustning kan saker och ting bli komplicerade.

Oavsett om du behöver på plats eller molnskydd, korrigera dina system eller helt enkelt säkerställa endast auktoriserade poster, behöver du ett nätverksverktyg för cybersäkerhet för att hantera arbetsbelastningen.

Med sådana hanteringsverktyg kan du automatisera alla säkerhetshändelser sömlöst, från en enda konsol.

Vilka är de bästa cybersäkerhetslösningarna för nätverk?

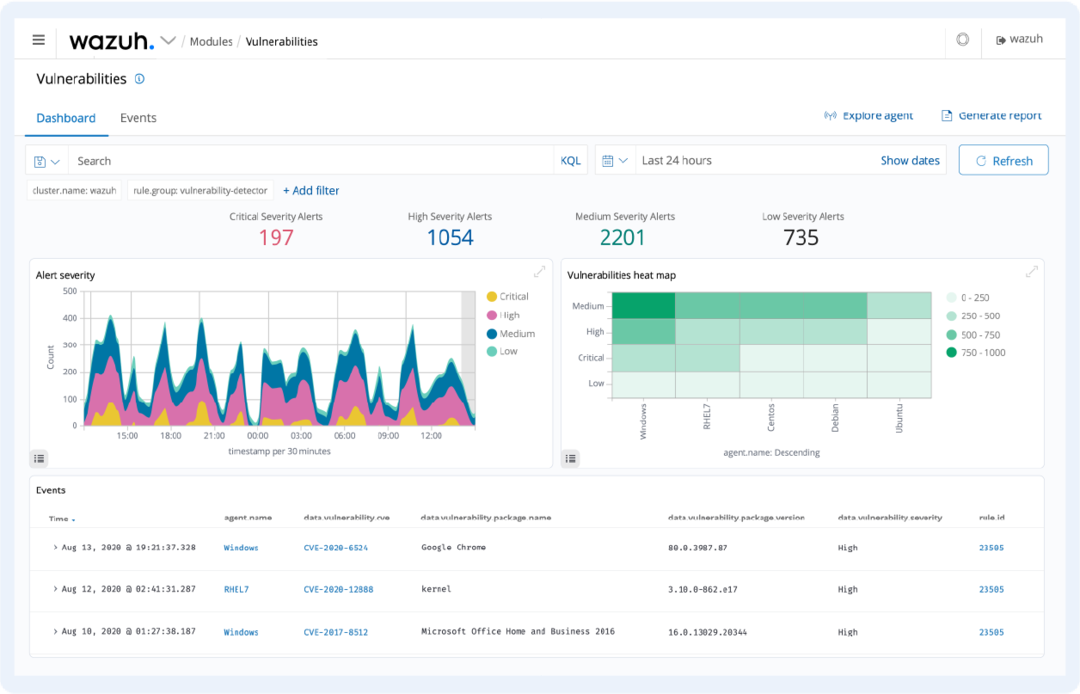

Wazuh – Den bästa upptäckten av nätverkssårbarhet

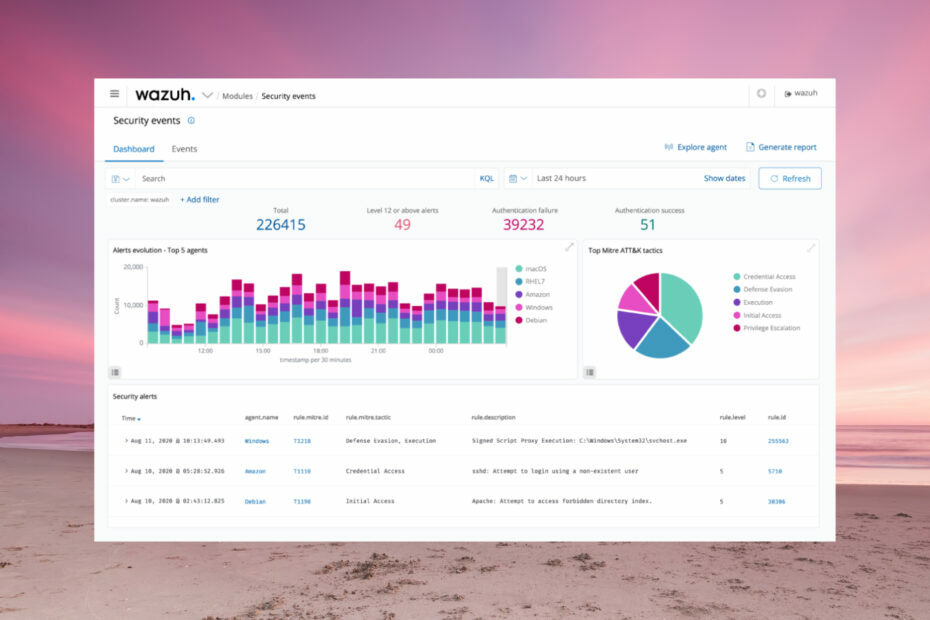

När det gäller nätverkssäkerhet levererar Wazuh den bästa metoden för cybersäkerhet. Det skyddar

arbetsbelastningar över lokala, virtualiserade, containeriserade och molnbaserade miljöer från en enda konsol.

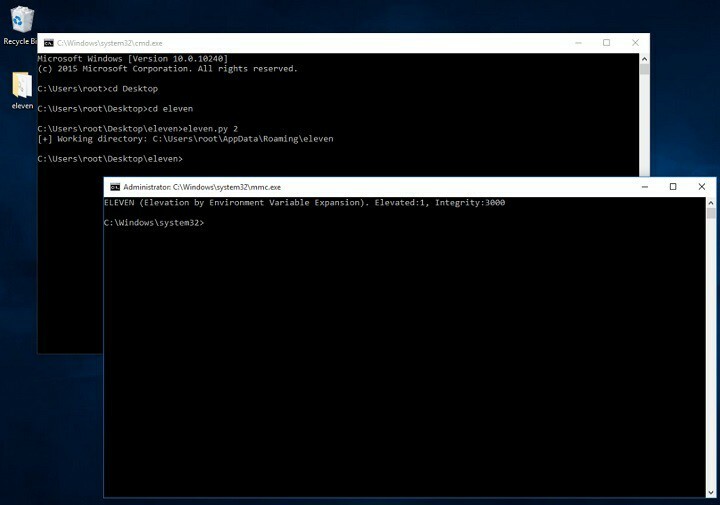

Wazuh har lättviktsagenter för Windows-, Linux-, macOS-, Solaris-, AIX- och HP-UX-system som upptäcker ovanligt eller regelöverträdande beteende på systemet.

Det inkluderar cloakade processer, dolda filer, oregistrerade nätverkslyssnare och mycket mer säkerhetsproblem.

Efter att den samlat in information från systemet och apploggarna skickar programvaran data till en central chef för att analyseras och lagras.

Apparna och filerna övervakas ständigt för att upptäcka eventuella konfigurations- eller attributändringar och för att övervaka efterlevnaden av de säkerhetspolicyer du har tillämpat.

Efter att ha upptäckt sådana problem kan Wazuh blockera åtkomst till ett system eller utföra förutbestämda kommandon eller göra ytterligare frågor om de berörda systemen.

Programvaran är öppen källkod så att du kan modifiera den efter dina behov, men den stöder också ett brett utbud av integrationer som AlienVault, Amazon Macie, VirusTotal och mycket mer.

Låt oss granska några av dem Bästa egenskaperna Nedan:

- Färdiga systemagenter för Windows, Linux macOS, Solaris, AIX och HP-UX

- Avancerad hotintelligensteknik

- Webbanvändargränssnitt för datavisualisering, analys och plattformshantering

- Moln- och containersäkerhet inklusive Docker-värdar och Kubernetes-noder och ner till själva containernivån

- Omfattande rapporter för efterlevnad, sårbarhet och filintegritet

- Det skyddar offentliga moln, privata moln och lokala datacenter

Wazuh

Få fullständigt skydd för slutpunkter och molnbelastningar från ett verktyg med öppen källkod med många integrationer.

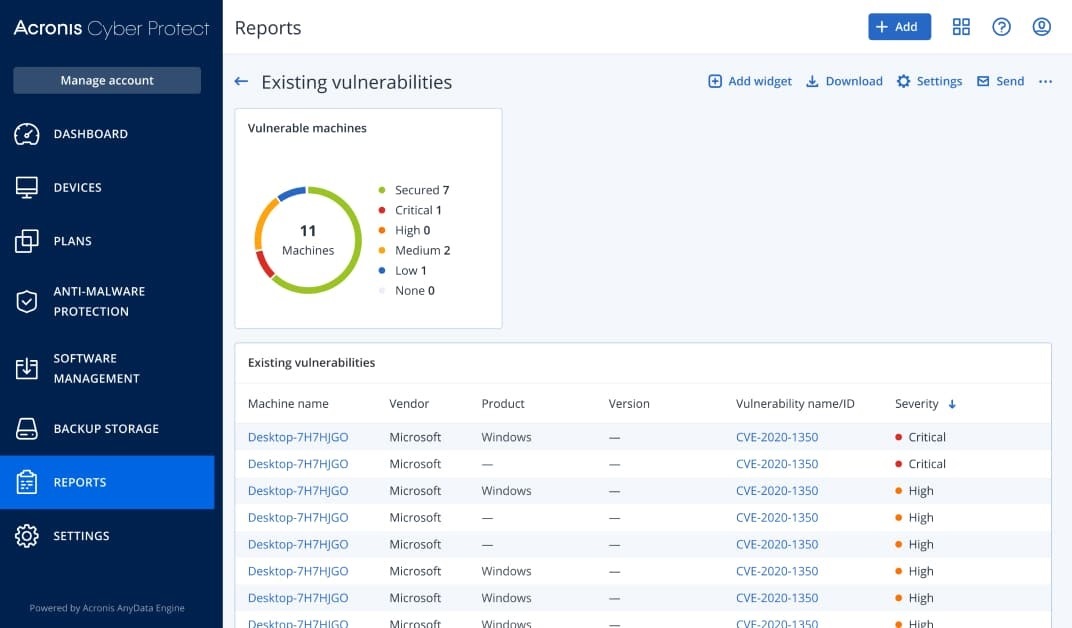

Om du letar efter backup och anti-malware för alla dina enheter är Acronis Cyber Protect mer än lämplig för detta ändamål.

Den kommer med AI-baserat ransomware-skydd och integrerade patchhanteringsverktyg så att du inte behöver oroa dig för några kryphål i dina system.

Lösningen kan också tillhandahålla sårbarhetsbedömning och gör det möjligt för din nätverkschef att fjärrstyra slutpunkterna.

Därför kommer du att ha full kontroll över all din nätverksmiljö och tillgångar från en enda konsol och avvärja alla cyberhot.

Här är bara några av Bästa egenskaperna från Acronis Cyber Protect:

- Fullständigt antivirus- och antimalware-skydd med AI-baserat ransomware-skydd

- Integrerad patchhantering och backup

- Intuitivt webbaserat gränssnitt med administration av flera hyresgäster

- Fjärrskrivbordsfunktioner

- Kryptering på flera nivåer

Acronis Cyber Protect

Acronis Cyber Protect ser till att all din företagsdata är säker från både interna och externa hot!

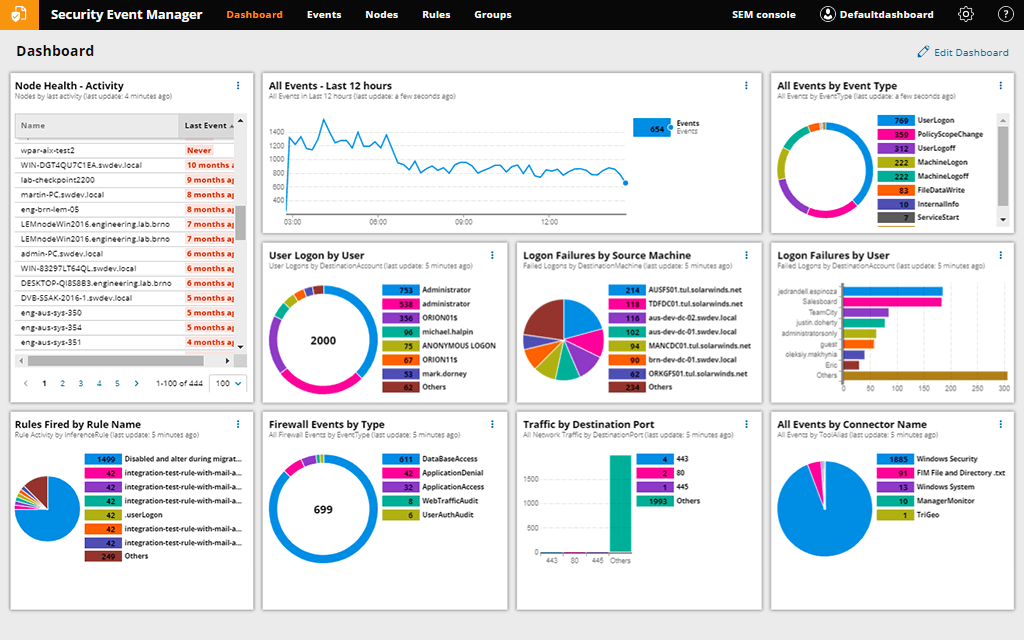

Att upptäcka misslyckade inloggningar och brandväggshändelser är en stor del av nätverkssäkerheten och Security Event Manager täcker det området mycket väl.

Den levereras med hundratals förbyggda kontakter som samlar in loggar från olika källor, sammanställer deras data och samlar dem på en central plats för dig att undersöka potentiella hot, förbereda för revisioner och lagra loggar.

I grund och botten kan du skapa vilket nätverk eller användarbaserade regler som helst och programmera dem för att svara därefter.

Du kan till exempel svara omedelbart genom att blockera IP-adresser, ändra privilegier, inaktivera konton, blockera USB-enheter, avsluta applikationer och mycket mer.

Här är några av dess nyckelfunktioner:

- Avancerad pfSense brandväggslogganalysator

- Håll koll på inloggnings- och utloggningshändelser med en centraliserad monitor

- Avancerad efterlevnadsrapportering med fördefinierade mallar för PCI DSS, HIPAA, SOX och mer

- Verktyg för förebyggande av skript över webbplatser

- Blockerar IP-adresser, ändra privilegier, inaktivera konton, blockera USB-enheter och mer

⇒ Skaffa Security Event Manager

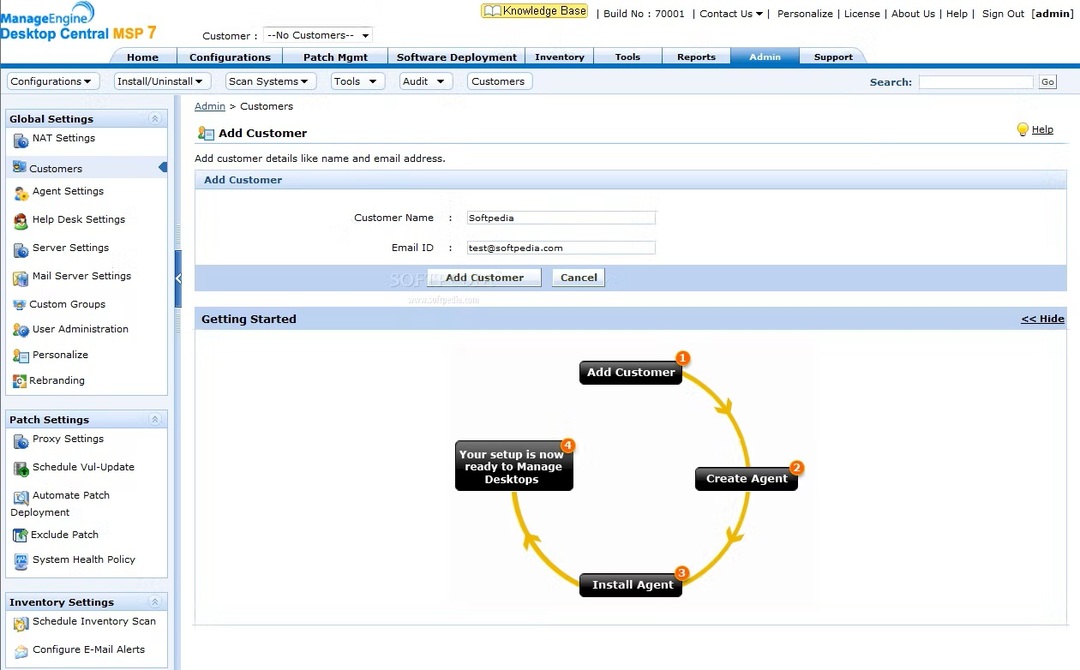

Endpoint Central MSP är en holistisk mjukvara för hantering av slutpunkter för MSP: er som hjälper dig att administrera stationära datorer, servrar, bärbara datorer och mobila enheter från en central plats.

Det här verktyget kommer med 50 fördefinierade konfigurationer och över 100-tals skript som låter dig hantera alla typer av kundmiljöer.

Du kommer att kunna spåra detaljerad tillgångsdata för hårdvara och mjukvara och hämta kritisk information inklusive användningsstatistik, svartlistade applikationer, garantier, licenser, etc.

Och om du behöver tillgodose en specifik slutpunkt kan du göra det med fjärrskrivbordsfunktioner som inkluderar stöd för video- och ljudsamtal, filöverföring, genvägar, sessionsinspelning och mer.

Här är några av dess nyckelfunktioner:

- Automatisera patchdistribution för över 850 första- och tredjepartsapplikationer

- Fjärrinstallera applikationer till klientdatorer

- Hantera Windows, servrar, Android-, iOS- och Chrome-enheter

- Hantera upp till 25 slutpunkter med gratisversionen

- Begränsa och kontrollera användningen av USB-enheter

Endpoint Central MSP

Hantera dina slutpunkter på ett säkert sätt och tillhandahåll säkerhetskopiering och patchning till alla nätverksenheter.

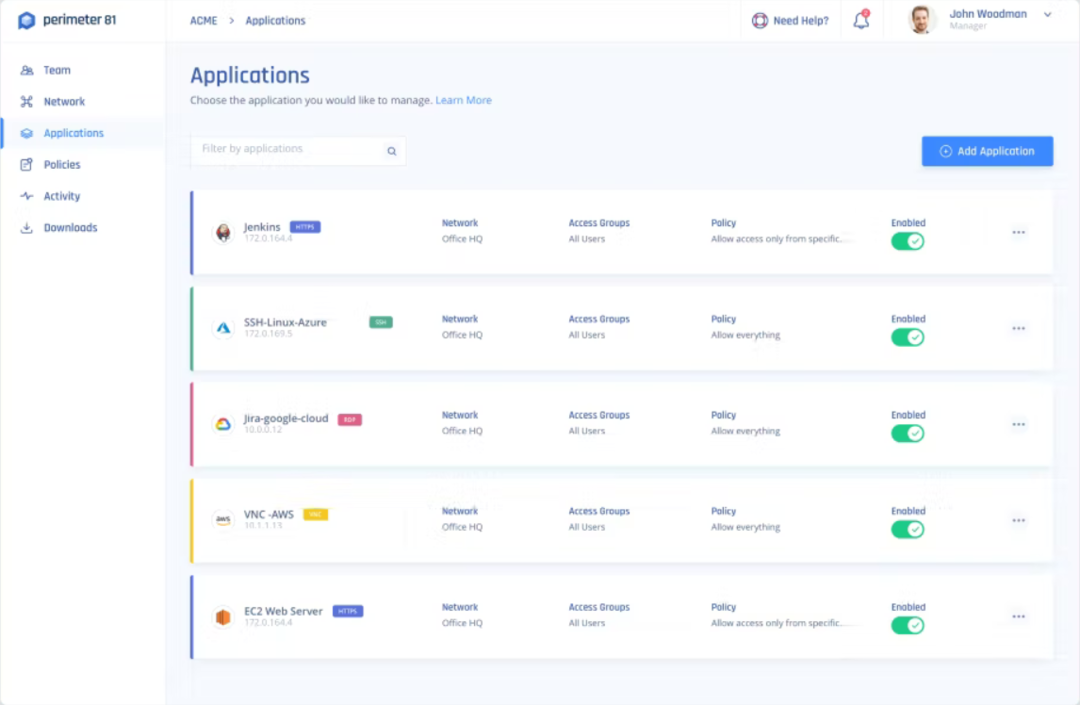

Perimeter 81 är en säkerhetsplattform på företagsnivå som du kan använda för att övervaka all trafik och nätverksaktivitet.

Verktyget levereras med en mjukvarudefinierad perimeter som låter dig begränsa nätverksåtkomst och tillhandahålla säkra kanaler till de delade systemen.

Med säkerhetsverktyg i flera lager, inklusive alltid-på-kryptering, tvåfaktorsautentisering och enkel inloggning, förhindrar Perimeter 81 dataförlust och obehörig åtkomst till ditt nätverk.

Enheterna verifieras innan de kommer åt nätverket och resurserna inom, vilket leder till ökad säkerhet.

Perimeter 81 är också en molnbaserad VPN-lösning som är skalbar till ditt växande nätverk.

Kolla in dessa Perimeter 81 huvuddrag:

- Säker fjärråtkomst

- Säkerhetsprotokollen OpenVPN, L2TP, IKEv2 och PPTP

- Integration med alla större molntjänster och lokala resurser

- Kompatibel med alla större plattformar, inklusive Windows, Mac OS, iOS och Android

- 30 dagars pengarna-tillbaka-garanti

⇒ Skaffa Perimeter 81

Detta avslutar vår lista över de bästa cybersäkerhetsverktygen för nätverk för företagsnätverk. Medan vissa av dem fokuserar på sårbarhetsdetektering, kommer andra med aktivt skydd och backup.

Allt du behöver göra är att bedöma den nödvändiga säkerhetsnivån och funktionerna för att fatta rätt beslut.

- 6 bästa USB-blockerare för portsäkerhet och skydd

- RoboForm vs Bitwarden: Säkerhet och prisvärda jämförelser

- NET HELPMSG 2250: Vad är och hur du åtgärdar det

- LastPass vs RoboForm: Här är vad våra tester avslöjade

- Windows XP Antivirus: 8 toppval som fortfarande stöder detta operativsystem

Du kanske också är intresserad av vårt urval av bästa cybersäkerhetsverktyg för företag när det gäller antivirus- och säkerhetskopieringsfunktioner.

Har du bestämt dig för en lösning från vår lista? Berätta för oss hur du fattade ditt beslut i kommentarsfältet nedan.