- Мицрософт упозорава кориснике свуда о новој, развијеној пхисхинг кампањи.

- Ове нападе је много лакше извести неоткривено у овој хибридној радној ери.

- План је да се придружимо уређај којим управља нападач на мрежу организације.

- Стручњаци за безбедност наводе да су жртве још више изложене без МИП-а.

Само зато што нисте чули за неке недавне велике сајбер нападе, не значи да су престали. Напротив, злонамерне треће стране увек смишљају нове и генијалне начине да уђу у наше уређаје.

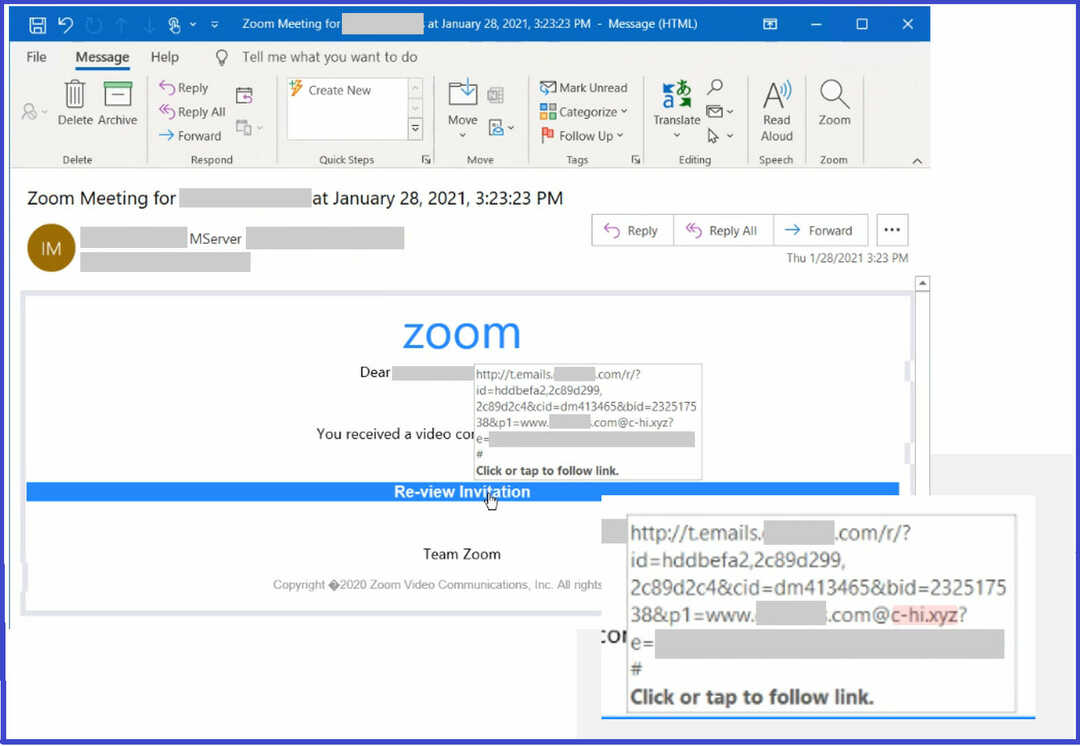

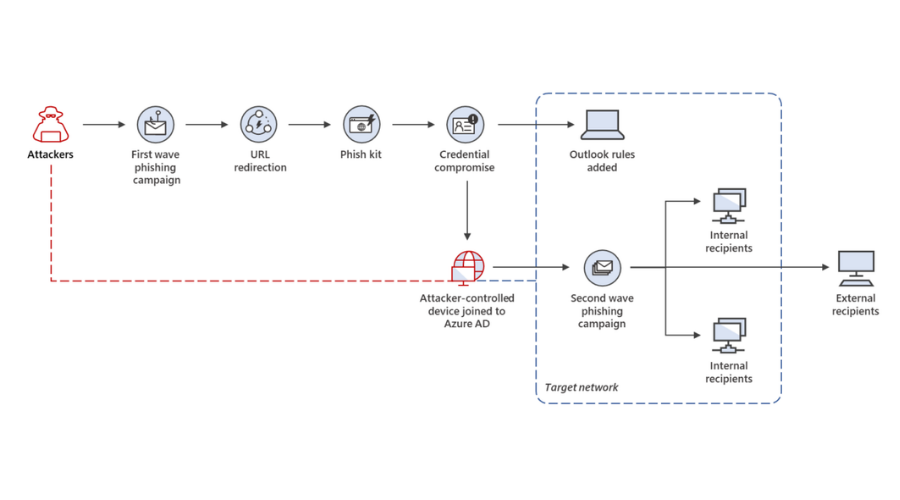

Недавно је Мицрософт откривена опсежна, вишефазна кампања која додаје нову технику традиционалној тактици пхисхинга тако што се уређај којим управљају нападачи придружује мрежи организације.

Стручњаци за безбедност Редмонда тврде да су приметили да је друга фаза кампање била успешна жртве које нису имплементирале мултифакторску аутентификацију, која је суштински стуб идентитета безбедност.

Мицрософт представља нову, развијену пхисхинг кампању

Прва фаза ове хакерске кампање заправо се фокусира на крађу акредитива у циљним организацијама које се налазе претежно у Аустралији, Сингапуру, Индонезији и Тајланду.

Након тога, нападачи су користили компромитоване налоге да би проширили своје упориште унутар организације путем латералног пхисхинг-а, као и изван мреже путем одлазне нежељене поште.

Непотребно је рећи да је повезивање компромитованог уређаја на мрежу омогућило сајбер криминалцима да прикривено пропагирају напад и крећу се бочно кроз циљану мрежу.

И док је у овом случају регистрација уређаја коришћена за даље пхисхинг нападе, коришћење регистрације уређаја је у порасту пошто су примећени и други случајеви употребе.

Штавише, тренутна доступност алата за тестирање оловком, дизајнираних да олакшају ову технику, само ће проширити њену употребу међу другим актерима у будућности.

Ова кампања показује да је континуирано побољшање видљивости и заштите на управљаним уређајима приморало нападаче да истраже алтернативне путеве.

А, због повећања броја запослених који раде од куће, што помера границе између интерних и екстерних корпоративних мрежа, потенцијална површина напада је додатно проширена.

Злонамерне треће стране примењују различите тактике за циљање организационих проблема својствених хибридном раду, људском грешка и сенке ИТ или неуправљаних апликација, услуга, уређаја и друге инфраструктуре која ради ван стандарда политике.

Безбедносни тимови лако могу да игноришу или пропусте ове неуправљане уређаје, што их чини уносним метама за компромитовање, тихо извођење бочних покрета, прескакање граница мреже и постизање упорности ради ширења покрета напада.

Мицрософт стручњаци за безбедност су више забринути када нападачи успеју да успешно повежу уређај којим у потпуности раде и који је у њиховој потпуној контроли.

Да би остале безбедне и не би постале жртве све веће софистицираности напада, организацијама су потребна решења која испоручују и повезују податке о претњама из е-поште, идентитета, облака и крајњих тачака.

Мицрософт 365 Дефендер координира заштиту у овим доменима, аутоматски проналазећи везе између сигнала за обезбеђивање свеобухватне одбране, и тако је Мицрософт успео да открије ово кампања.

Да ли предузимате све одговарајуће мере да осигурате безбедност ваших осетљивих података? Поделите своје мишљење са нама у одељку за коментаре испод.