- Стручњаци из Абнормал Сецурити открили су нову пхисхинг кампању е-поште.

- Е-поруке садрже КР кодове који, ако се скенирају, могу довести до озбиљних проблема.

- Поред кодова за скенирање, очигледно, постоје и поруке говорне поште.

- Нападачи користе овај метод да украду Мицрософт 365 акредитиве од жртава.

Хакери су поново у томе јер сада шаљу пхисхинг е-поруке које садрже КР кодове у кампањи осмишљеној за прикупљање акредитива за пријаву за Мицрософт 365 апликације у облаку.

Уверите се да не постанете плен ових злонамерних трећих страна јер су корисничка имена и лозинке за услуге у облаку предузећа као што је Мицрософт 365 главна мета сајбер криминалаца.

Ови сумњиви појединци или организације могу да их искористе да покрену нападе злонамерног софтвера или рансомваре-а или чак продају украдене акредитиве за пријаву другим хакерима да их користе за сопствене кампање.

Нападачи сада прилажу КР кодове на поруке е-поште за лажирање

Хакери су пронашли још један генијалан начин да преваре жртве да кликну на линкове за пхисхинг веб странице дизајниране да изгледају као аутентичне Мицрософт странице за пријаву, случајно предају своје акредитиве.

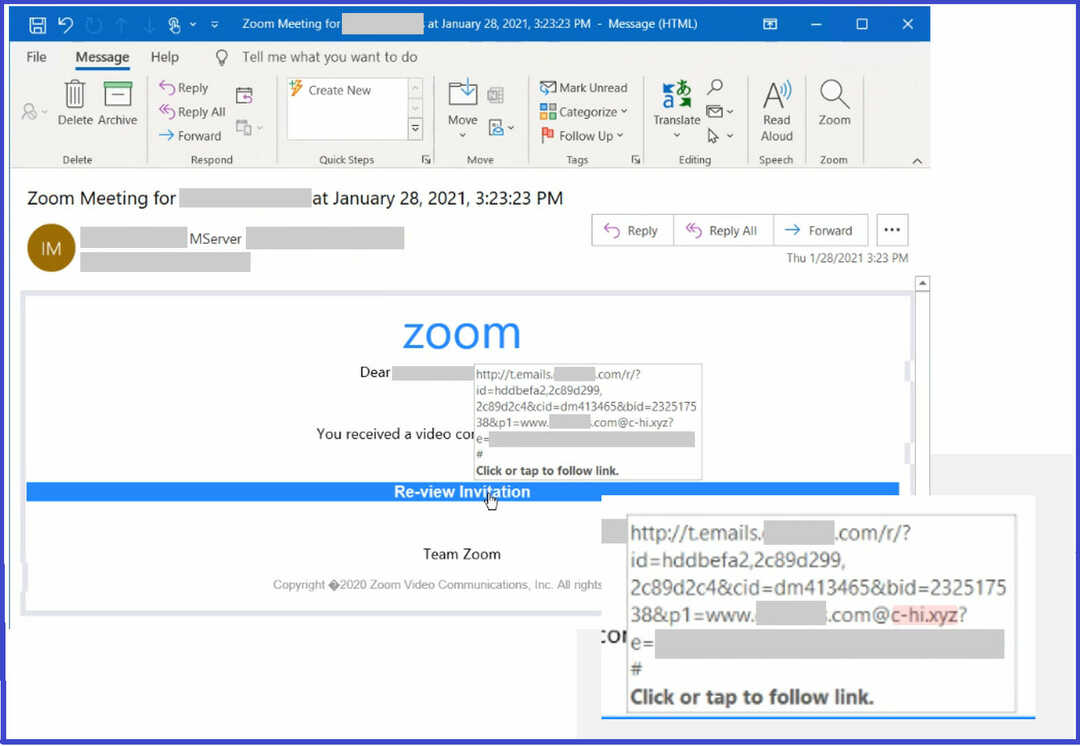

Једна од новијих пхисхинг кампања, коју су приметили и пријавили истраживачи сајбер безбедности на Абнормал Сецурити користи мејлове напуњене КР кодовима.

Ови кодови су заправо дизајнирани да заобиђу заштиту е-поште и украду информације за пријаву. Све ово је познато као а куисхинг напад.

Оно што је јединствено је то што су ове поруке садржавале КР кодове који нуде приступ пропуштеној говорној пошти, лако избегавање функције скенирања УРЛ адреса за прилоге е-поште присутних у безбедним мрежним пролазима и изворној безбедности контроле. Све слике КР кодова креиране су истог дана када су послате, што чини мало вероватним да су претходно пријављене и да ће бити препознате на безбедносној листи блокираних. Укупно је коришћено шест јединствених профила за слање порука за кампању, од којих је већина дизајнирана тако да се односи на исту индустрију као и циљ.

КР кодови могу бити ефикасно оружје када их користе злонамерне треће стране због стандардне безбедности е-поште заштите као што су скенери УРЛ-а неће открити никакве назнаке сумњиве везе или прилога у порука.

Горе поменута кампања се заправо покреће са налога е-поште који су претходно били компромитовани.

Ова генијална шема омогућава нападачима да шаљу е-пошту са налога које користе стварни људи у стварним компанијама како би додали ауру легитимности, што подстиче жртве да им верују.

За ове пхисхинг поруке е-поште се каже да садрже поруку говорне поште од власника налога е-поште са којег се шаљу и од жртве се тражи да скенира КР код како би преслушала снимак.

Такође је важно да су сви КР кодови које су анализирали стручњаци за безбедност креирани истог дана када су послати.

Док коришћење КР кодова може лакше заобићи заштиту е-поште, жртва мора да прати многе још корака пре него што стигну до тачке којој би грешком могли дати своје акредитиве за пријаву сајбер-криминалци.

Да би ово функционисало, корисник прво треба да скенира КР код, а ако отвара е-пошту на мобилном телефону, тешко ће то урадити без другог телефона.

Да бисте били сигурни да не постанете жртва ових куисхинг е-поште, требало би да будете изузетно опрезни када скенирате КР кодове представљене у неочекиваним порукама, чак и ако изгледају као да долазе од познатих контаката.

Такође, омогућавање вишефакторске аутентификације за Мицрософт 365 налоге може помоћи у заштити података за пријаву од крађе.

Да ли сте примили такве сумњиве имејлове који садрже КР кодове? Обавестите нас у одељку за коментаре испод.