- Мицрософт упозорава своје кориснике и саветује им да предузму хитне мере како би остали заштићени.

- Нова пхисхинг кампања је откривена од стране Обавештајни тим Мицрософт 365 Дефендер Тхреат Интеллигенце.

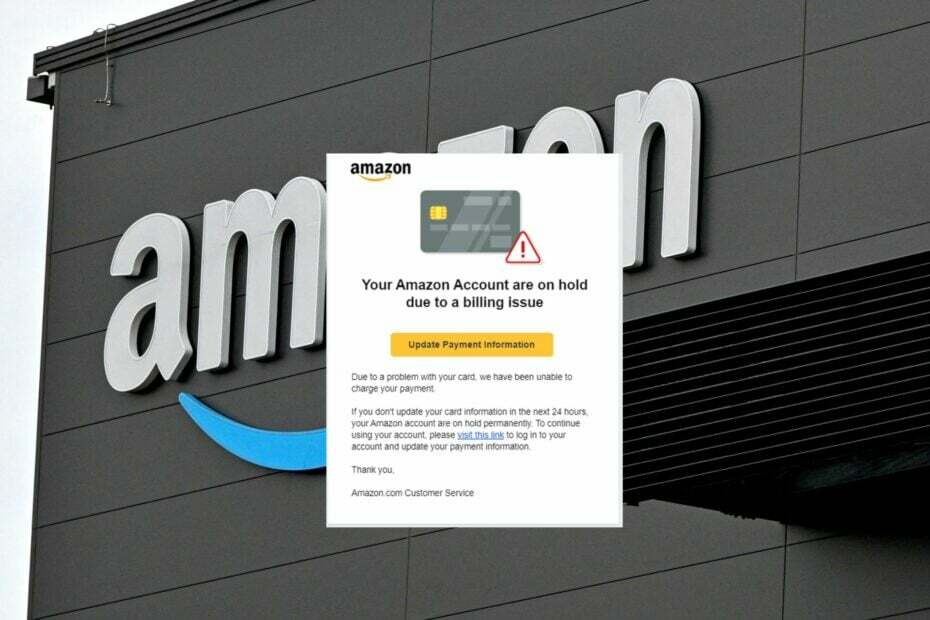

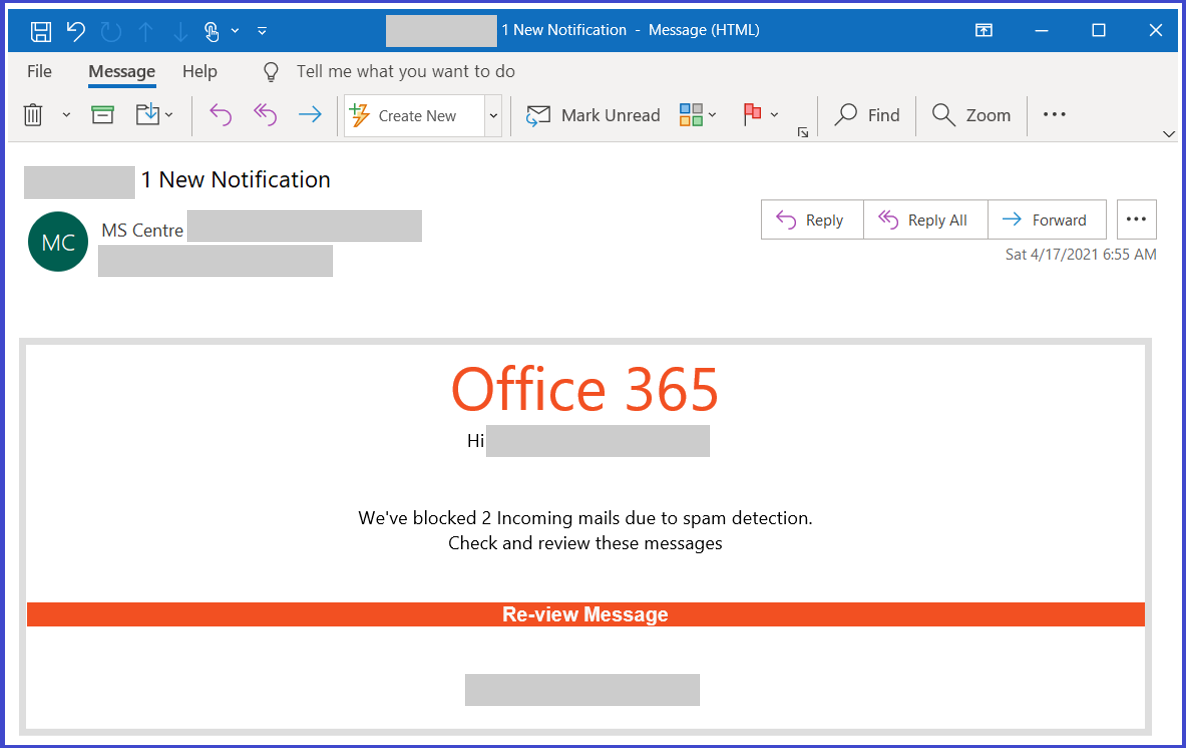

- Нападачи комбинују ове везе са мамцима друштвеног инжењеринга који се представљају као познати алати за продуктивност.

- Да би све изгледало нормално, хакери користе Гоогле реЦАПТЦХА да блокирају све покушаје динамичког скенирања.

Технолошка компанија из Редмонда издала је упозорење за све своје кориснике, позивајући их да предузму одговарајуће радње како би остали заштићени.

Стручњаци прате распрострањену кампању за крађу идентитета која се ослања на отворене везе за преусмеравање, истовремено сугеришући да се може бранити од таквих шема.

Ово је само једна од више таквих шема које су покушале злонамерне треће стране у последњих неколико месеци, тако да бисмо ово упозорење заиста требали схватити озбиљно и учинити све што можемо да заштитимо своје осјетљиве податке.

Мицрософт подиже свест о новом пхисхинг нападу

Иако су везе за преусмеравање у е-порукама витални алат за одвођење прималаца на веб локације трећих страна или пратите стопе кликова и мерите успех продајних и маркетиншких кампања, постоје и други начини добро.

Ан отворено преусмеравање је када веб апликација дозвољава да ХТТП параметар садржи УРЛ који је доставио корисник што доводи до преусмеравања ХТТП захтева на референцирани ресурс.

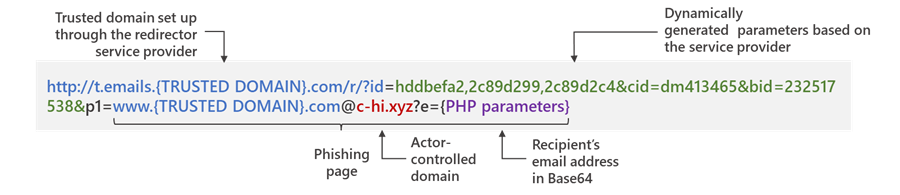

Конкуренти могу злоупотребити ову исту технику како би преусмерили такве везе на сопствену инфраструктуру, задржавајући притом поуздани домен у потпуном УРЛ -у нетакнутим.

Ово им помаже да избегну анализу помоћу механизама за заштиту од злонамерног софтвера, чак и када корисници покушају да лебде на линковима како би проверили има ли знакова сумњивог садржаја.

Обавештајни тим Мицрософт 365 Дефендер Тхреат Интеллигенце развио се на ову тему и детаљно објаснио како се ти напади изводе блог пост.

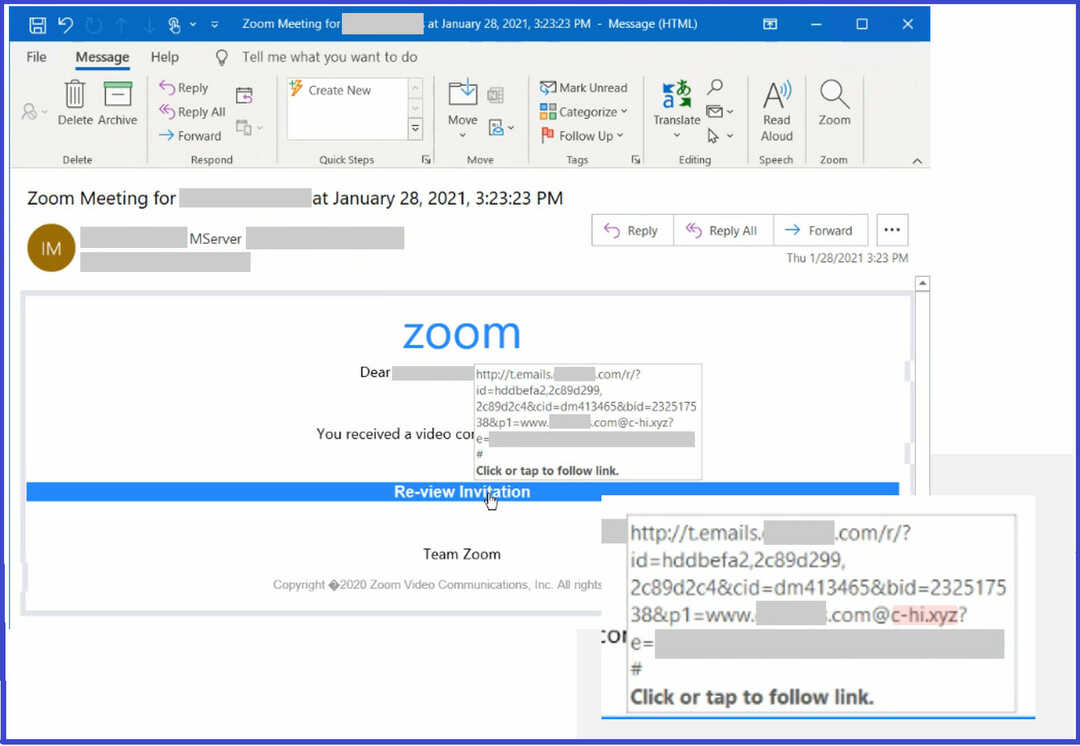

Нападачи комбинују ове везе са мамцима друштвеног инжењеринга који се представљају као познати алати и услуге за продуктивност како би привукли кориснике на клик. То доводи до низа преусмеравања - укључујући и страницу за верификацију ЦАПТЦХА која додаје осећај легитимности и покушаја избегавања неких аутоматизованих система за анализу-пре него што одведе корисника на лажно пријављивање страна. Ово на крају доводи до компромиса акредитива, који отвара корисника и њихову организацију за друге нападе.

Да би потенцијалне жртве успешно довели до веб локација за крађу идентитета, УРЛ -ови за преусмеравање уграђени у поруку постављају се помоћу легитимне услуге.

У ствари, коначни домени које контролише глумац садржани у вези користе домене највишег нивоа .киз, .цлуб, .схоп и .онлине, али који се прослеђују као параметри како би се провукли поред гатеваи -а е -поште решења.

Мицрософт је изјавио да је открио најмање 350 јединствених пхисхинг домена у оквиру ове хакерске кампање.

Најефикаснији алат који хакери имају је убедљив мамац друштвеног инжењеринга за који се претпоставља да је порука од обавештења апликације као што су Оффице 365 и Зоом, добро израђена техника избегавања откривања и издржљива инфраструктура за извођење нападима.

А да бисте додатно учврстили веродостојност напада, кликом на посебно направљену везу преусмеравате корисници на злонамерну одредишну страницу која користи Гоогле реЦАПТЦХА за блокирање сваког динамичког скенирања покушаји.

Након завршетка ЦАПТЦХА верификације, жртвама се приказује лажна страница за пријаву која опонаша познату услугу као што је Мицрософт Оффице 365, само да превуку њихове лозинке по достављању информације.

Ако жртва унесе лозинку, страница се затим освежава поруком грешке у којој се наводи да је сесија истекла и упућује посетиоца да поново унесе лозинку.

Ово је пракса провере ваљаности података која се не разликује од ритуала двоструког пријављивања који користе услуге спискова маркетинга путем е-поште ради осигурања усклађености са законима о нежељеној пошти.

Жртве крађе идентитета се преусмеравају на легитимну безбедносну веб локацију Сопхос, указујући лажно да је порука е -поште за коју су обавештене да је преузета објављена.

Сада када смо свесни опасности, можемо наставити и предузети хитне одговарајуће мере, смањујући ризик да постанемо још једна статистика у овом сајбер рату.

Радите ли све што можете да бисте били заштићени од покушаја крађе идентитета? Јавите нам у одељку за коментаре испод.

![Може ли Антивирус открити пхисхинг? [Водич за превенцију]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)