Cíber Segurança

As soluções ESET Home têm novos recursos e camadas adicionais de proteçãoAntivírusCíber SegurançaEset

ESET está melhorando sua linha Home com novos recursosA ESET está renomeando seus produtos de segurança doméstica para refletir seus propósitos de segurança.Eles têm novos recursos e melhorias que ...

Consulte Mais informação

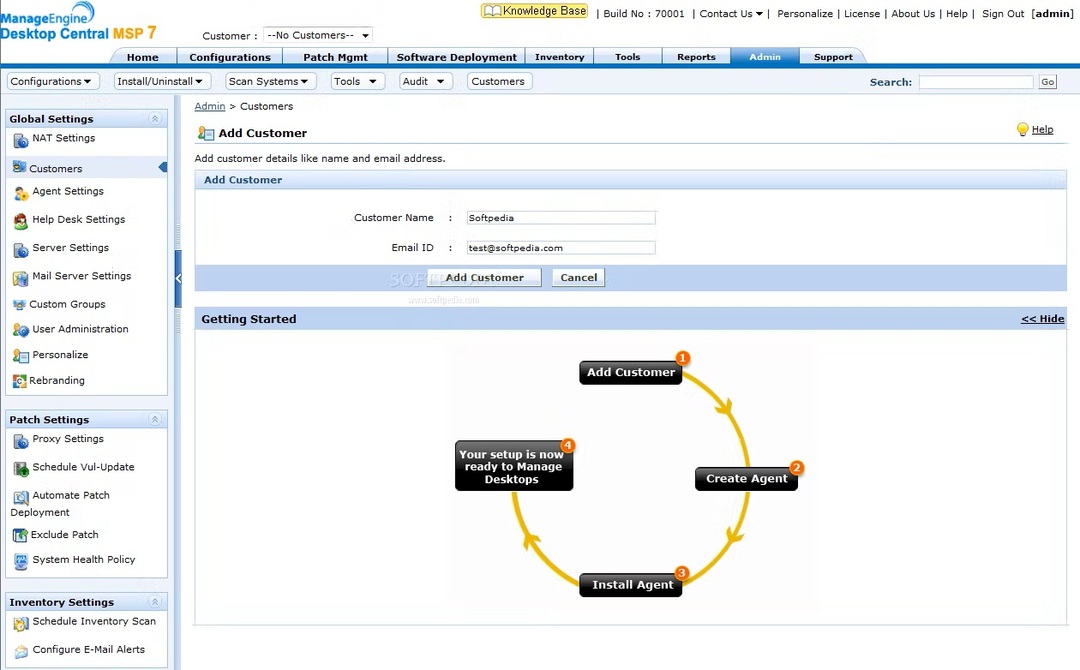

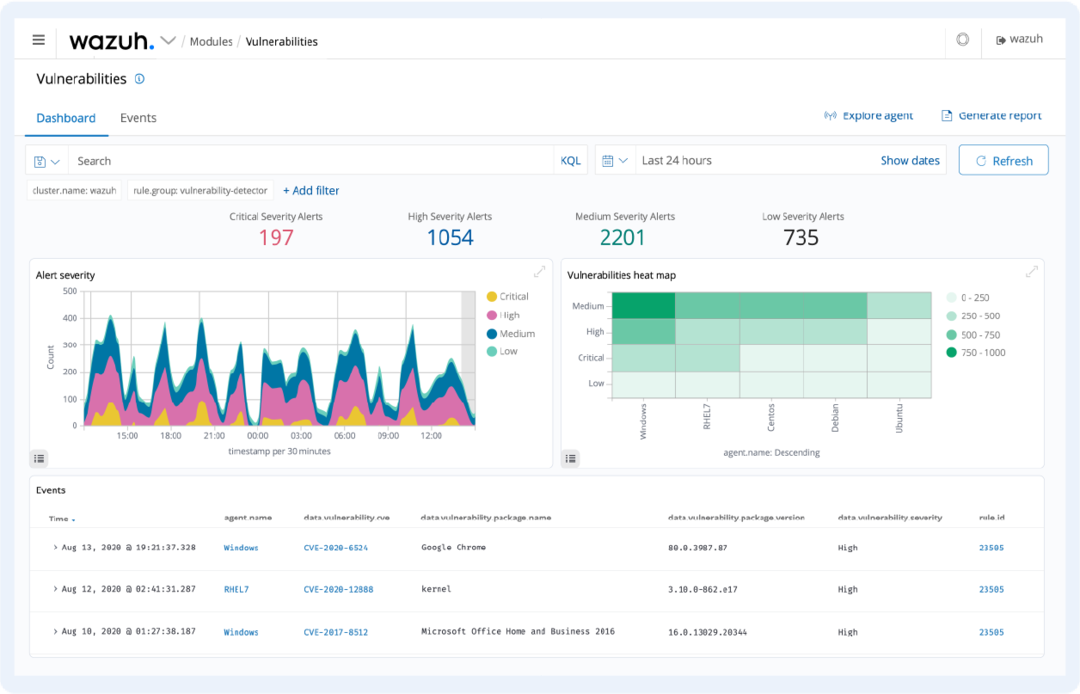

5 melhores ferramentas de segurança cibernética para proteção completa da redeRedeCíber Segurança

O software de segurança cibernética pode proteger todo o seu ambiente de redeO software de segurança cibernética é extremamente importante se você deseja proteger seu ambiente de rede.As ferramenta...

Consulte Mais informação

A VPN pode ocultar o endereço MAC? Compartilhar seu MAC é perigoso?VpnCíber Segurança

Estamos perfeitamente cientes de que as VPNs podem ajudá-lo a evitar muitos monitoramentos ocultando seu endereço IP, mas a VPN pode ocultar seu endereço MAC?Para resumir, as VPNs não podem falsifi...

Consulte Mais informação

Fim do suporte do Windows: especialistas revelam riscos e implicaçõesAmeaças à SegurançaAtualização Do WindowsCíber Segurança

Por que uma versão sem suporte do Windows pode ser sua ruínaFim do suporte é um termo usado para descrever quando um produto atinge sua data de desativação.Isso significa que nenhuma nova atualizaç...

Consulte Mais informação

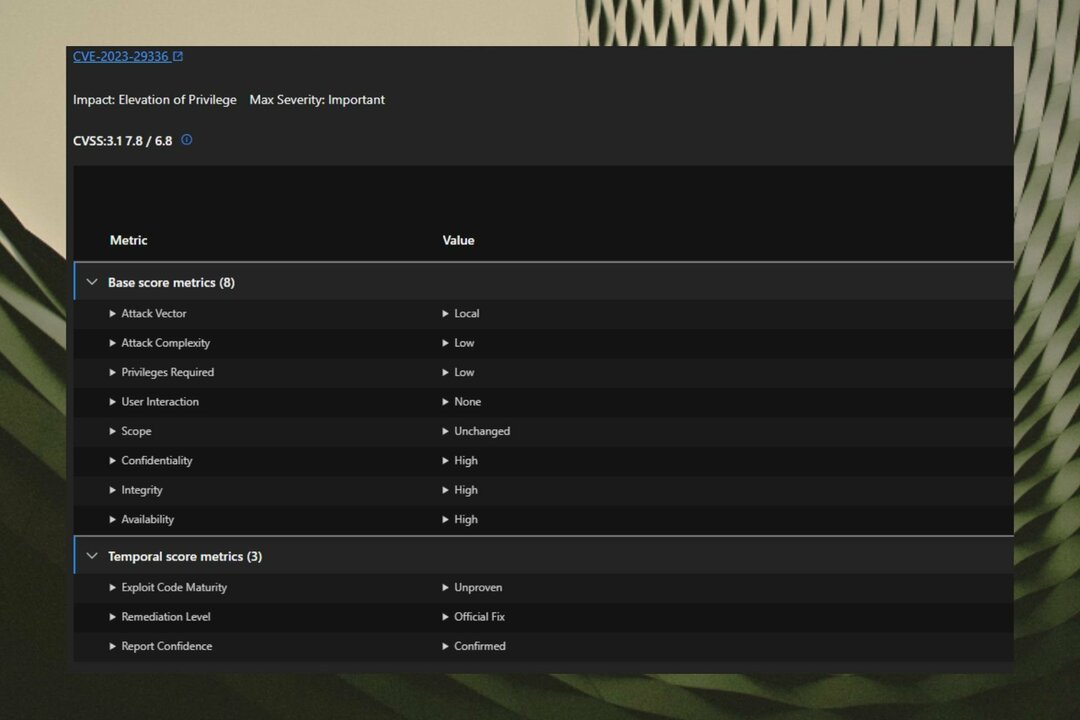

CVE-2023-29336: Se você não estiver no Windows 11, estará em riscoWindows 11Cíber Segurança

Uma nova pesquisa mostra o quão fácil você pode ser hackeado.A pesquisa enfatiza que os sistemas Windows 11 estão protegidos contra essa vulnerabilidade.No entanto, se você estiver em versões mais ...

Consulte Mais informação

Golpes de entrevista de texto: como verificar se um emprego é realTimes Da MicrosoftCíber Segurança

Os golpes estão ficando mais complexos com o envolvimento do Microsoft Teams.Cuidado com os golpes de entrevista de texto.Eles exigirão que você baixe o Microsoft Teams e faça uma entrevista por te...

Consulte Mais informação

Quantas senhas são hackeadas todos os dias?Cíber Segurança

Preocupado com a segurança online, leia isto!É difícil obter dados muito precisos sobre quantas senhas são hackeadas todos os dias, mas encontramos algumas fontes confiáveis. Os últimos anos testem...

Consulte Mais informação

Sua senha é segura? Estatísticas de senha que você não sabiaCíber Segurança

Estatísticas para questionar a força da sua senhaCriar uma senha forte é o primeiro passo para proteger suas contas online. Os usuários geralmente não se esforçam muito para criar senhas e muitas v...

Consulte Mais informaçãoEstatísticas que você deve saber sobre ataques cibernéticos em 2023Cíber Segurança

Mergulhe em algumas estatísticas importantes de segurança cibernéticaOs setores de saúde e educação foram os mais vulneráveis a ataques cibernéticos nos últimos anos.Veremos um aumento exponencia...

Consulte Mais informação

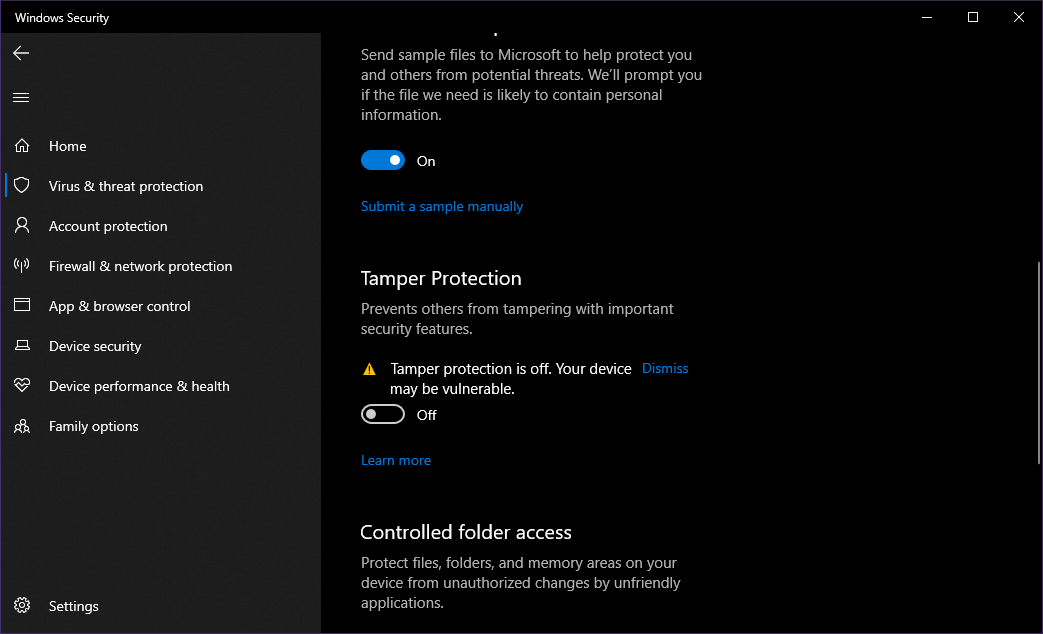

Como ativar ou desativar a proteção contra adulterações no Windows 10Guias Do Windows 10Problemas Do Windows DefenderCíber Segurança

Aprenda a gerenciar esse recurso em seu dispositivoTamper Protection é um recurso de segurança que mantém seu dispositivo Windows 10 protegido.Você pode ativá-lo ou desativá-lo manualmente usando m...

Consulte Mais informação

A Microsoft é a parte certa para falar sobre o Flax Typhoon?MicrosoftCíber Segurança

A Microsoft tem um longo caminho a percorrer quando se trata de segurança,Em 2022, mais de 80% das contas do Microsoft 365 foram hackeadas.No início deste verão, a Tenable criticou duramente a Micr...

Consulte Mais informação

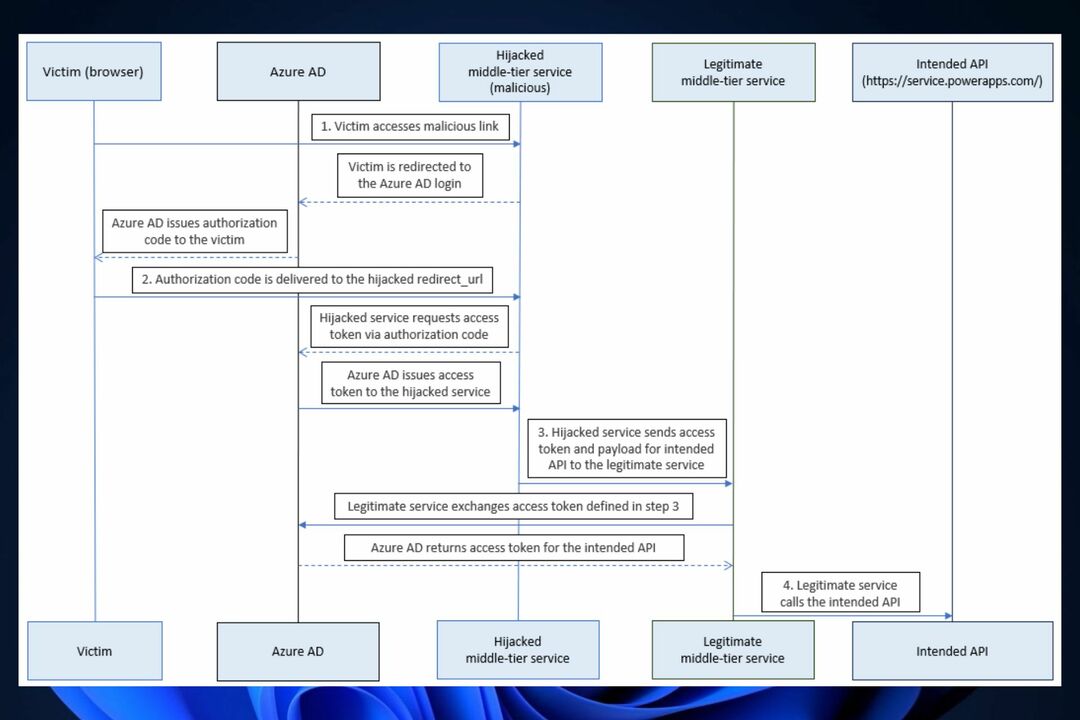

URLs abandonados podem incendiar o Microsoft Entra IDMicrosoftCíber Segurança

A perigosa vulnerabilidade foi descoberta pela SecureWorks no início deste ano.Um invasor simplesmente sequestraria uma URL abandonada e a usaria para obter privilégios elevados.A vulnerabilidade f...

Consulte Mais informação