Złośliwe Oprogramowanie

SUPERAntiSpyware vs Malwarebytes: Którego powinieneś użyć?Złośliwe OprogramowanieUsuwanie Złośliwego Oprogramowania

Usuwanie złośliwego oprogramowania nie jest łatwym zadaniem, a wielu użytkowników zastanawia się, które narzędzie jest lepsze do usuwania złośliwego oprogramowania, SUPERAntiSpyware czy Malwarebyte...

Czytaj więcej

Microsoft podejmuje działania przeciwko zagrożeniu botnetem przez złośliwe oprogramowanie PhorpeixZłośliwe Oprogramowanie

Zespół ds. bezpieczeństwa firmy Microsoft bada obecnie niesławny botnet Phorpiex.To wiadomo, że złośliwe oprogramowanie rozprzestrzenia ransomware Avaddon na komputerach użytkowników.Bot Phorpiex w...

Czytaj więcej

Badacze publikują informacje o złośliwym oprogramowaniu UAC w systemie Windows 10Złośliwe OprogramowanieUacOkna 10

Windows 10 to system operacyjny, który oferuje między innymi zwiększone bezpieczeństwo. Jednak ulepszone funkcje bezpieczeństwa nie są doskonałe, ponieważ wykryto nową lukę, która może otworzyć sys...

Czytaj więcej

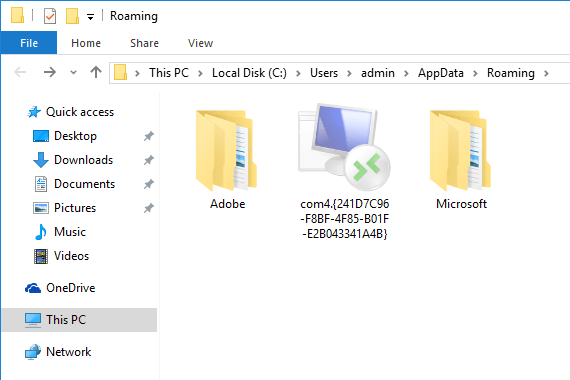

Hakowanie w trybie Windows God Mode może przyciągnąć atakujących złośliwe oprogramowanieZłośliwe OprogramowanieTryb Boga

Istnieje hack do systemu Windows znany jako God Mode i na pierwszy rzut oka można łatwo uwierzyć, że pozwala hakerom całkowicie kontrolować komputer. Jednak tak nie jest, ponieważ tryb Boga umożliw...

Czytaj więcej

Microsoft OneDrive pada ofiarą ataków złośliwego oprogramowaniaZłośliwe OprogramowanieJeden Napęd

Według niedawnej analizy przeprowadzonej przez Forcepoint Security Labs, firmy Microsoft OneDrive dla biznesu padł ofiarą cyberprzestępców i został wykorzystany przez złośliwe oprogramowanie i atak...

Czytaj więcej

Hakerzy wykorzystują łatę Microsoft Office do kradzieży danych osobowychZłośliwe OprogramowanieBiuro Microsoft

Atakujący znaleźli nowy sposób w Twoim komputerze, narażając wszystkie Twoje dane na niebezpieczeństwo.Tym razem sprytni cyberprzestępcy wykorzystali krytyczną łatkę pakietu Microsoft Office.W tym ...

Czytaj więcej

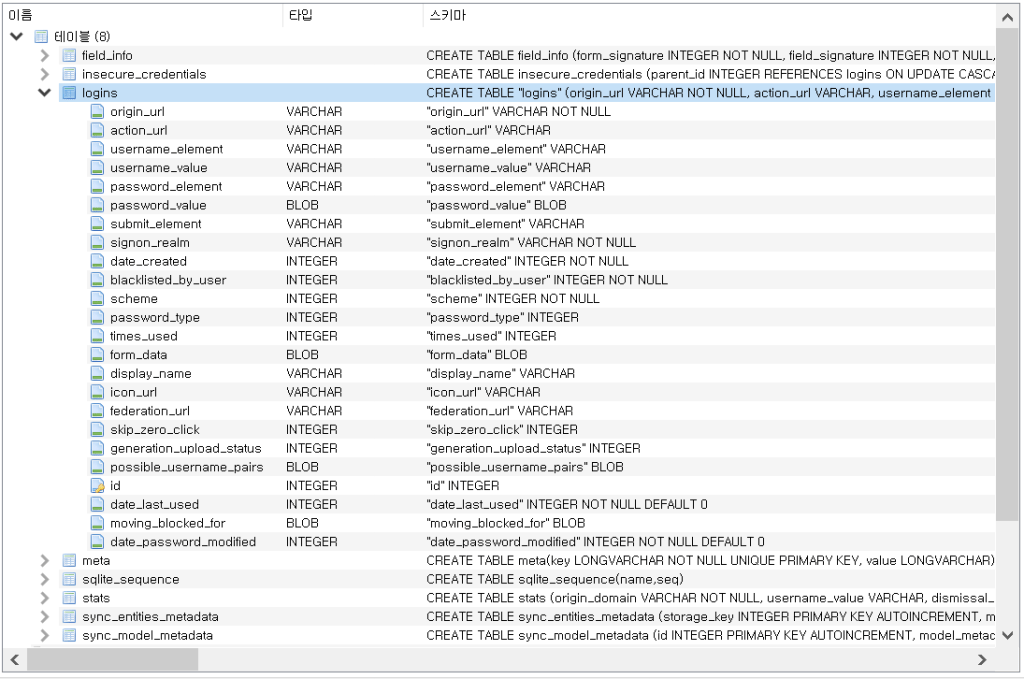

Zapisywanie haseł w przeglądarce to gorszy pomysł niż myślałeśZłośliwe Oprogramowanie

Przechowywanie naszych danych logowania w naszych przeglądarkach jest wygodne dla większości z nas.Jednak ta pozornie nieszkodliwa rzecz okaże się złą decyzją.Atakujący korzystający ze złośliwego o...

Czytaj więcej

Jak kopiowanie i wklejanie może sprawić Ci więcej kłopotów niż myśliszZłośliwe Oprogramowanie

Wszyscy codziennie kopiujemy i wklejamy z Internetu, nie zdając sobie sprawy z ryzyka.Ekspert ds. bezpieczeństwa poświęcił czas, aby pokazać wszystkim najgorszy scenariusz, robiąc to.Wklejanie pole...

Czytaj więcej

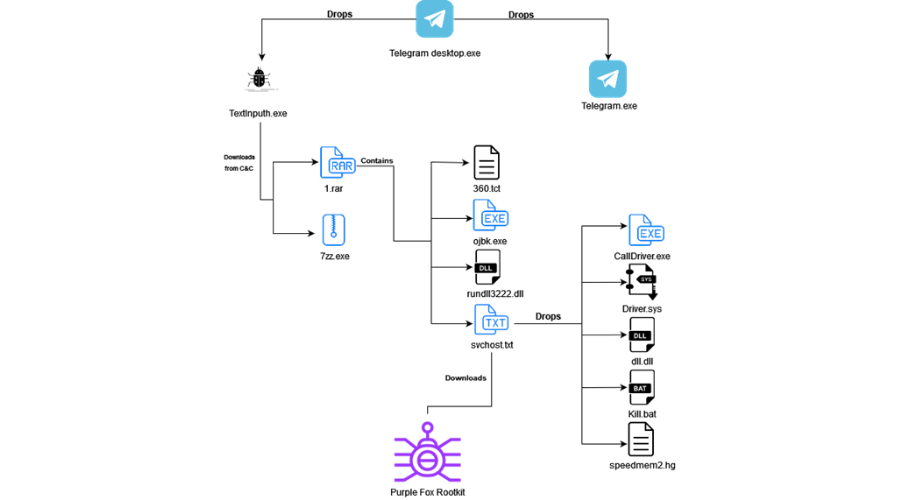

Zachowaj ostrożność podczas instalacji Telegrama, możesz również otrzymać malware Purple FoxZłośliwe Oprogramowanie

Wiele osób korzysta obecnie z Telegrama jako bezpieczniejszego środka komunikacji. Ale cała ta prywatność może mieć swoją cenę, jeśli nie zwracamy uwagi na znaki.Instalator Telegramu dla komputerów...

Czytaj więcej

Aktualizacje systemu Windows są wykorzystywane do rozpowszechniania złośliwego oprogramowania przez hakerów LazarusaZłośliwe Oprogramowanie

Aktualizacje systemu Windows są używane przez firmę Microsoft w celu wzmocnienia ochrony naszych systemów.Możesz jednak chcieć wiedzieć, że nawet te aktualizacje nie są już bezpieczne w użyciu.Wspi...

Czytaj więcej

Microsoft ujawnił schemat trojana UpdateAgent dla komputerów MacSystem Operacyjny MacZłośliwe Oprogramowanie

Lata temu nikt nie sądził, że to możliwe, ale Microsoft i Apple teraz współpracują ze sobą.Obaj giganci technologiczni próbują wyeliminować poważne zagrożenie, które atakuje wyłącznie użytkowników ...

Czytaj więcej

Uważaj, botnet Kraken może z łatwością ominąć Defendera i ukraść twoje kryptoZłośliwe Oprogramowanie

Myślałeś, że jesteś bezpieczny i nie ma więcej cyberzagrożeń do rozważenia?Właściwie to nic bardziej mylnego, bo niedługo spotkasz Krakena.Ten niebezpieczny botnet może teraz łatwo bpomiń wszystkie...

Czytaj więcej