- Atakujący znaleźli nowy sposób w Twoim komputerze, narażając wszystkie Twoje dane na niebezpieczeństwo.

- Tym razem sprytni cyberprzestępcy wykorzystali krytyczną łatkę pakietu Microsoft Office.

W tym stale rosnącym i ciągle zmieniającym się świecie online zagrożenia stały się tak powszechne i tak trudne do wykrycia, że zachowanie ochrony to tylko kwestia pozostawania o krok przed atakującymi.

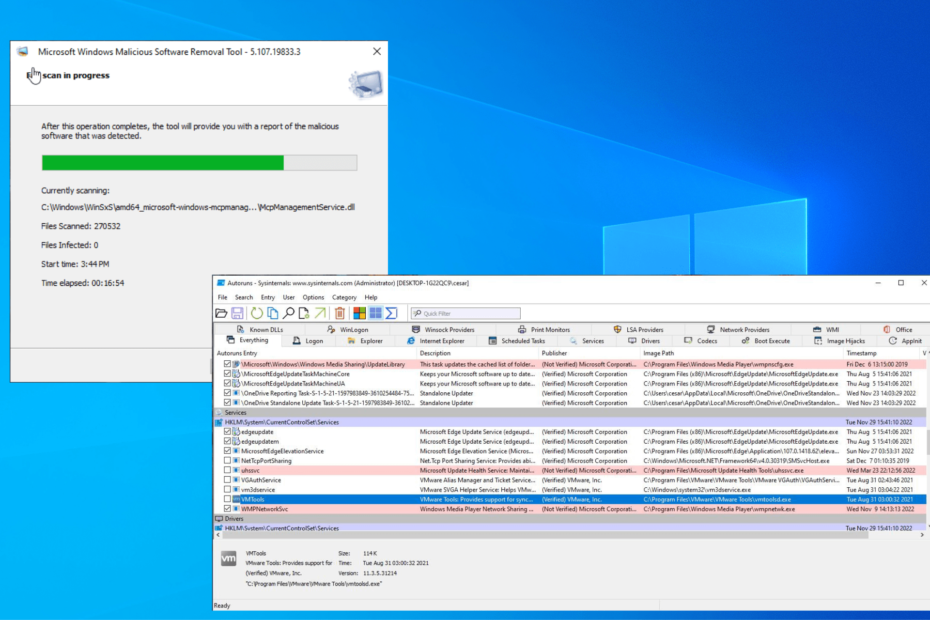

Nowe wyniki badań opublikowane przez firmę zajmującą się cyberbezpieczeństwem Sophospokazują, że złośliwe strony trzecie były w stanie wykorzystać publicznie dostępny dowodowy exploit pakietu Office i wykorzystać go w celu dostarczenia szkodliwego oprogramowania Formbook.

Podobno cyberprzestępcom udało się stworzyć exploita zdolnego do ominięcia krytycznej luki w zdalnym wykonaniu kodu w pakiecie Microsoft Office, który został załatany na początku tego roku.

Atakujący omijają krytyczną łatkę Microsoft Office za pomocą exploita

Nie musisz cofać się w czasie tak długo, aby dowiedzieć się, gdzie to wszystko się zaczęło. We wrześniu firma Microsoft wydała poprawkę, która uniemożliwia atakującym wykonanie złośliwego kodu osadzonego w dokumencie programu Word.

Dzięki tej luce archiwum Microsoft Cabinet (CAB), zawierające złośliwy plik wykonywalny, zostałoby automatycznie pobrane.

Udało się to osiągnąć poprzez przerobienie oryginalnego exploita i umieszczenie złośliwego dokumentu Worda w specjalnie spreparowane archiwum RAR, które dostarczyło formy exploita zdolnego do skutecznego unikania oryginalna łatka.

Co więcej, ten najnowszy exploit był dostarczany swoim ofiarom za pomocą wiadomości spamowych przez około 36 godzin, zanim całkowicie zniknął.

Badacze bezpieczeństwa z Sophos uważają, że ograniczony czas życia exploita może oznaczać, że był to eksperyment próbny, który można wykorzystać w przyszłych atakach.

Wersje ataku przed łatami obejmowały złośliwy kod spakowany w pliku Microsoft Cabinet. Kiedy łatka Microsoftu zamykała tę lukę, osoby atakujące odkryły weryfikację koncepcji, która pokazała, jak można umieścić złośliwe oprogramowanie w innym formacie skompresowanego pliku, archiwum RAR. Archiwa RAR były już wykorzystywane do dystrybucji szkodliwego kodu, ale zastosowany tutaj proces był niezwykle skomplikowany. Prawdopodobnie udało się to tylko dlatego, że zakres łatki był bardzo wąsko zdefiniowany i ponieważ program WinRAR, który użytkownicy muszą otworzyć RAR jest bardzo odporny na błędy i nie ma nic przeciwko, jeśli archiwum jest zniekształcone, na przykład, ponieważ zostało naruszone.

Odkryto również, że odpowiedzialni napastnicy stworzyli nienormalne archiwum RAR, które zawierało skrypt PowerShell poprzedzający złośliwy dokument Word przechowywany w archiwum.

Aby pomóc w rozpowszechnianiu tego niebezpiecznego archiwum RAR i jego złośliwej zawartości, osoby atakujące stworzyły i rozsyłane wiadomości spamowe, które zachęcały ofiary do rozpakowania pliku RAR w celu uzyskania dostępu do programu Word dokument.

Więc lepiej miej to na uwadze, gdy masz do czynienia z tym oprogramowaniem i jeśli coś wydaje się nawet podejrzane.

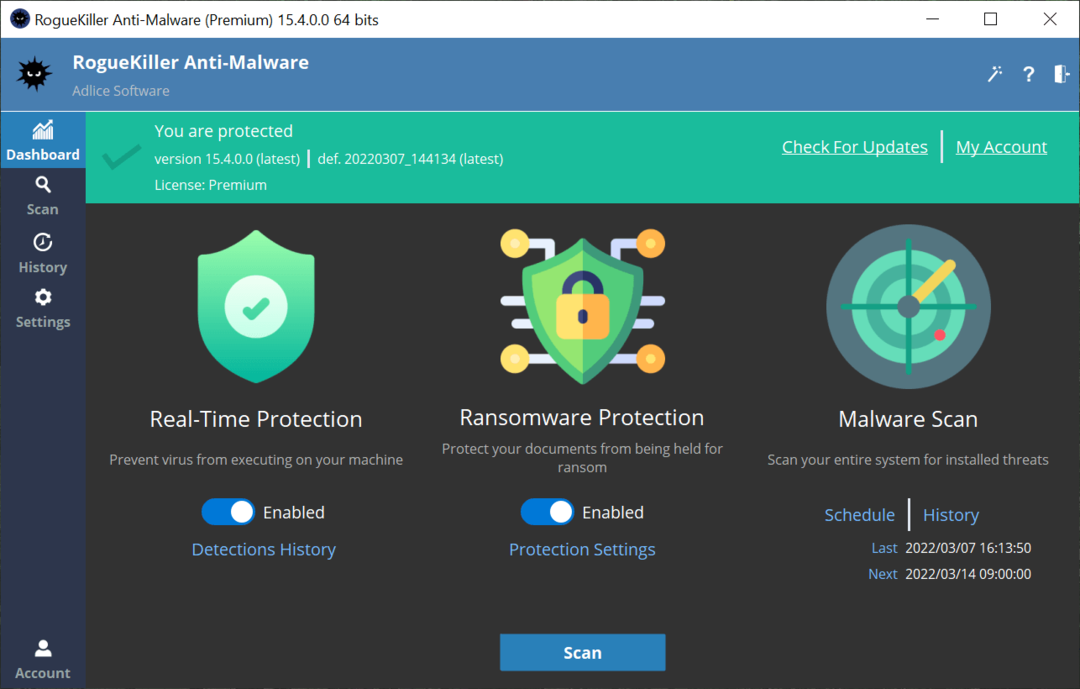

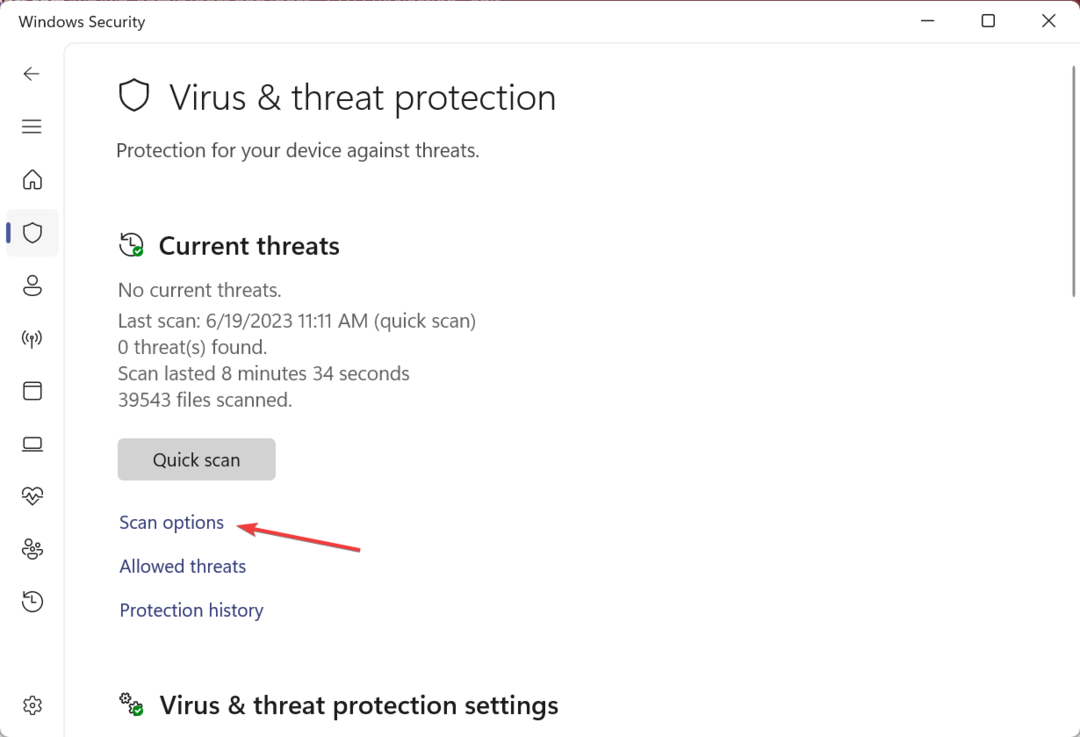

Bezpieczeństwo powinno być dla nas wszystkich priorytetem, gdy mamy do czynienia z internetem. Proste działania, które na początku mogą wydawać się nieszkodliwe, mogą wywołać poważne łańcuchy zdarzeń i konsekwencji.

Czy ty również padłeś ofiarą tych ataków złośliwego oprogramowania? Podziel się z nami swoim doświadczeniem w sekcji komentarzy poniżej.