Złośliwe Oprogramowanie

Co to jest Livanletdi i jak go usunąć na dobreZłośliwe Oprogramowanie

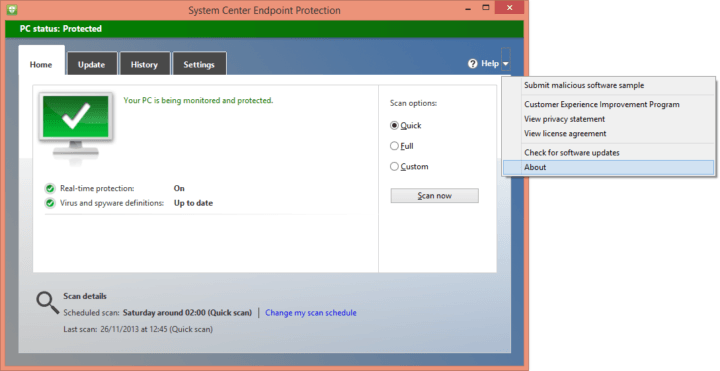

Livanletdi.exe to skomplikowane złośliwe oprogramowanie, którego nie można łatwo zidentyfikować nawet za pomocą niektórych programów antywirusowych.Praktyczne podejście może być trudne, więc wykona...

Czytaj więcej![5+ najlepszych programów anty-keyloggerowych [Windows 10 i Mac]](/f/89a1bf90cbb3e7fcdbcbcb0e1b8d6eef.jpg?width=300&height=460)

5+ najlepszych programów anty-keyloggerowych [Windows 10 i Mac]Złośliwe OprogramowanieAnty Keylogger

ESET Internet Security jest idealny dla każdego współczesnego użytkownika, który martwi się o swoją prywatność, gdy używa Internetu do kupowania, pracy, komunikowania się, wykonywania operacji bank...

Czytaj więcej

Astaroth rośnie w siłę, korzystając z kanałów YouTube dla C2Złośliwe OprogramowanieBezpieczeństwo Cybernetyczne

Astaroth nadal polega na kampaniach e-mailowych w celu dystrybucji i ma wykonanie bez plików, ale zyskał także trzy nowe duże aktualizacje.Jednym z nich jest nowe wykorzystanie kanałów YouTube dla ...

Czytaj więcej

Ostrzeżenie: złośliwe oprogramowanie SquirtDanger wykonuje zrzuty ekranu i kradnie hasłaZłośliwe OprogramowanieBezpieczeństwo Cybernetyczne

Badacze z Palo Alto Networks Unit 42 odkryli nowego złodzieja walut, którego celem są kryptowaluty i portfele online. Hakerzy mogą wykonywać zrzuty ekranu akcji i kraść hasła, pobieraj pliki, a naw...

Czytaj więcej

Jak uniknąć ataków złośliwego oprogramowania z fałszywych aktualizacji Adobe FlashZłośliwe OprogramowanieBezpieczeństwo Cybernetyczne

Fałszywe aktualizacje Adobe Flash mogą powodować infekcje złośliwym oprogramowaniem na komputerze, dlatego należy zachować szczególną ostrożność.Okres eksploatacji oryginalnego oprogramowania dobie...

Czytaj więcej

Chroń swoją przeglądarkę i VPN przed agentem TeslaZłośliwe OprogramowanieBezpieczeństwo Cybernetyczne

Agent Tesla jest Trojan zdalnego dostępu (RAT) złośliwe oprogramowanie dostarczane z keyloggerem. Gdy dostanie się do twojego systemu, to zaczyna się kradnąc twoją kwalifikacje z Twojego urządzenia...

Czytaj więcej

Powróciło złośliwe oprogramowanie „Your Windows Has Been Banned”, oto, co musisz wiedziećZłośliwe OprogramowanieBezpieczeństwo Cybernetyczne

Internet oferuje mnóstwo informacji, ale w sieci czai się też wiele niebezpieczeństw. Większość użytkowników przynajmniej raz spotkała się ze złośliwym oprogramowaniem, a mówiąc o tym, wygląda na t...

Czytaj więcej![Ponad 5 najlepszych programów do wykrywania włamań [IDS Tools]](/f/97253b0fd53b21b06be0b802ca6d5ab6.jpg?width=300&height=460)

Ponad 5 najlepszych programów do wykrywania włamań [IDS Tools]Złośliwe OprogramowanieBezpieczeństwo Cybernetyczne

Oszczędzająca czas wiedza na temat oprogramowania i sprzętu, która pomaga 200 mln użytkowników rocznie. Poprowadzi Cię z poradami, wiadomościami i wskazówkami, aby ulepszyć swoje życie technologicz...

Czytaj więcej

Uważaj na fałszywą aplikację MS Store, która kradnie twoje portfele CryptoZłośliwe OprogramowanieSklep Microsoft

Ataki złośliwego oprogramowania stają się coraz częstsze i coraz trudniej je wykryć, ale nie są one jednak niemożliwe.Fałszywe oferty aplikacji Microsoft Store, witryna Spotify i narzędzie do konwe...

Czytaj więcej

Klient BitTorrent odpowiedzialny za złośliwe oprogramowanie do wydobywania monet, które ma wpływ na ponad 400 000 komputerów PCZłośliwe OprogramowanieProblemy Z Obrońcą Systemu Windows

Kopanie kryptowalut to jedno z najpopularniejszych zapytań w Google. Każdy chce zdobyć jak najwięcej kryptowalut, a niektórzy używają nawet nieuczciwych strategii, aby osiągnąć swój cel.Microsoft n...

Czytaj więcej

Złośliwe oprogramowanie Gitpaste-12 atakuje Cię przez GitHubZłośliwe Oprogramowanie

Serwery x86 oparte na systemie Linux i urządzenia IoT oparte na systemie Linux ARM/MIPS mogą zmienić się w cel Gitpaste-12.Gitpaste-12 to nowy robak, który wykorzystuje GitHub i Pastebin. Zajrzyj p...

Czytaj więcej

Nieznana luka zero-day dotyczy wszystkich wersji systemu Windows, kod źródłowy oferowany za 90 000 USDZłośliwe OprogramowanieBezpieczeństwo Cybernetyczne

Microsoft z dumą chwali się, że zarówno jego Okna 10 i Przeglądanie krawędzir są najbezpieczniejszymi systemami na świecie. Jednak wszyscy wiemy, że nie ma czegoś takiego jak oprogramowanie odporne...

Czytaj więcej