Microsoft z dumą chwali się, że zarówno jego Okna 10 i Przeglądanie krawędzir są najbezpieczniejszymi systemami na świecie. Jednak wszyscy wiemy, że nie ma czegoś takiego jak oprogramowanie odporne na złośliwe oprogramowanie, a niedawno odkryliśmy, że nawet najnowszy system operacyjny Microsoftu i jego komponenty są podatne na zagrożenia.

Po pierwsze, Windows Hack trybu Boga umożliwia hakerom sterowanie opcjami i ustawieniami Panelu sterowania, wykorzystując lukę jako bramę dostępu do poważnych ataków złośliwego oprogramowania. Microsoft ostrzegał również użytkowników przed nowa sztuczka makr używany do aktywacji oprogramowania ransomware. Wszystko to, podczas gdy duża część użytkowników nadal działa nieobsługiwane wersje Windows XP i IE, zamieniając swoje komputery w siedzące kaczki dla hakerów.

To tylko kilka konkretnych przykładów luk w zabezpieczeniach — a najgorsze dopiero nadejdzie. Według niedawnego ujawnienia, istnieje exploit zero-day dla wszystkich 32- i 64-bitowych wersji Windows. Informacje zostały ujawnione przez znanego użytkownika BuggiCorp, który również jest gotów sprzedać kod źródłowy tego exploita za 90 000 USD. Użytkownik prosi o dokonanie płatności w

Bitcoin.Wykorzystaj do lokalnego eskalacji uprawnień (LPE) dla luki 0-day w win32k.sys. Luka wynika z nieprawidłowej obsługi obiektów okien, które mają określone właściwości, a [luka] występuje we wszystkich [wersjach] systemu operacyjnego, począwszy od Windows 2000. Exploit jest zaimplementowany dla wszystkich architektur systemu operacyjnego (x86 i x64), począwszy od Windows XP, w tym wersji Windows Server, aż do obecnych wariantów Windows 10. Luka jest typu „write-what-where” i jako taka pozwala na zapisanie określonej wartości pod dowolnym adresem [w pamięci], co jest wystarczające do pełnego exploita. Exploit z powodzeniem ucieka z ILL/kontenera aplikacji (LOW), omijając (dokładniej: w ogóle nie ma na niego wpływu [przez]) wszystkie istniejące mechanizmy ochrony, takie jak ASLR, DEP, SMEP itp.

Ta luka jest niezwykle niebezpieczna, ponieważ rzekomo umożliwia hakerom podniesienie uprawnień dowolnego procesu oprogramowania do poziomu systemowego. Ciekawie byłoby zobaczyć, kto kupuje kod, ponieważ każdy, od Microsoftu po hakerów, może to zrobić. Na razie nie ma pewności, czy exploit jest autentyczny, czy nie. Microsoft jest już świadomy istnienia tego kodu, ale nie wydał jeszcze żadnych komentarzy.

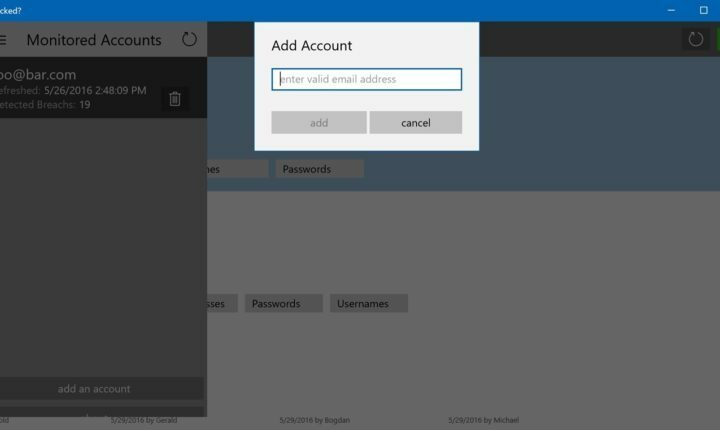

POWIĄZANE HISTORIE, KTÓRE MUSISZ SPRAWDZIĆ:

- Ponad 65 milionów haseł Tumblr wyciekło do hakerów

- Windows XP jest teraz bardzo łatwym celem dla hakerów, aktualizacja systemu Windows 10 jest obowiązkowa

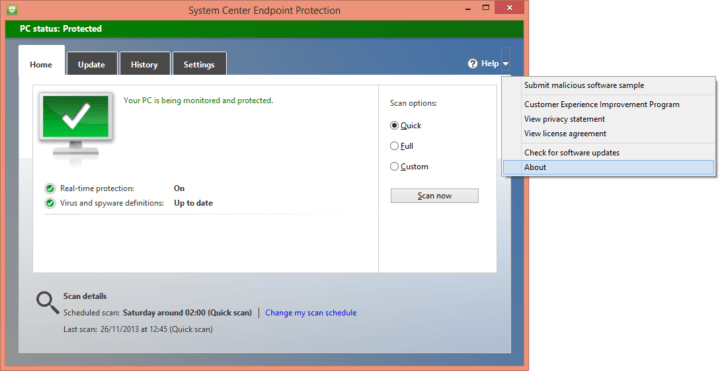

- Microsoft wprowadza interfejs skanowania antymalware w systemie Windows 10

- Ransomware Petya przyprowadza na imprezę kolegę z kopii zapasowej