- Astaroth nadal polega na kampaniach e-mailowych w celu dystrybucji i ma wykonanie bez plików, ale zyskał także trzy nowe duże aktualizacje.

- Jednym z nich jest nowe wykorzystanie kanałów YouTube dla C2, które pomaga uniknąć wykrycia, wykorzystując powszechnie używaną usługę na powszechnie używanych portach.

- To najważniejszy moment, aby zająć się bezpieczeństwem swojego komputera. Udaj się do naszego Sekcja cyberbezpieczeństwa uczyć się więcej.

- Świat cyfrowy i technologiczny porusza się szybciej niż kiedykolwiek. Przeczytaj najnowsze historie w naszym Centrum wiadomości.

Astaroth, trojan specjalizujący się w kradzieży poufnych informacji, został odkryty w zeszłym roku i do tej pory to ewoluował w najlepsze ukryte złośliwe oprogramowanie, dywersyfikując swoją ochronę przed kontrolami, aby uniemożliwić badaczom bezpieczeństwa wykrycie i zatrzymanie go.

W zeszłym roku Microsoft ogłosił wykrycie wielu trwających kampanii złośliwego oprogramowania przez zespół Windows Defender ATP. Kampanie te rozpowszechniały złośliwe oprogramowanie Astaroth w sposób bezplikowy, co czyni go jeszcze bardziej niebezpiecznym.

Mówiąc o kampaniach złośliwego oprogramowania, możesz je zdusić w zarodku za pomocą te narzędzia antymalware.

Oto jak badacz Microsoft Defender ATP opisał ataki:

Robiłem standardowy przegląd telemetrii, kiedy zauważyłem anomalię w algorytmie wykrywania zaprojektowanym do wychwytywania określonej techniki bezplikowej. Telemetria wykazała gwałtowny wzrost wykorzystania narzędzia wiersza polecenia Instrumentacji zarządzania Windows (WMIC) do uruchamiania skryptu (technika, do której odnosi się MITER XSL Script Processing), wskazujący na atak bezplikowy

Czym jest Astaroth do tej pory?

W nowym raporcie Cisco Talos twierdzi, że Astaroth nadal polega na kampaniach e-mailowych w celu dystrybucji, ma wykonanie bez plików i żyje z ziemi (LOLbins). Złą wiadomością jest to, że zyskała również trzy nowe ważne aktualizacje cytowane z raportu Cisco Talos:

- Astaroth wdraża solidną serię technik antyanalizy / unikania, wśród najbardziej dokładnych, jakie widzieliśmy ostatnio.

- Astaroth skutecznie unika wykrycia i zapewnia, z uzasadnioną pewnością, że jest instalowany tylko w systemach w Brazylii, a nie w piaskownicach i systemach badawczych.

- Nowatorskie wykorzystanie kanałów YouTube dla C2 pomaga uniknąć wykrycia, wykorzystując powszechnie używaną usługę na powszechnie używanych portach.

Czym jest Astaroth i jak działa?

Jeśli nie wiesz, Astaroth jest dobrze znanym złośliwym oprogramowaniem skoncentrowanym na kradzież poufnych informacji takie jak poświadczenia i inne dane osobowe, a następnie odesłanie ich z powrotem do atakującego.

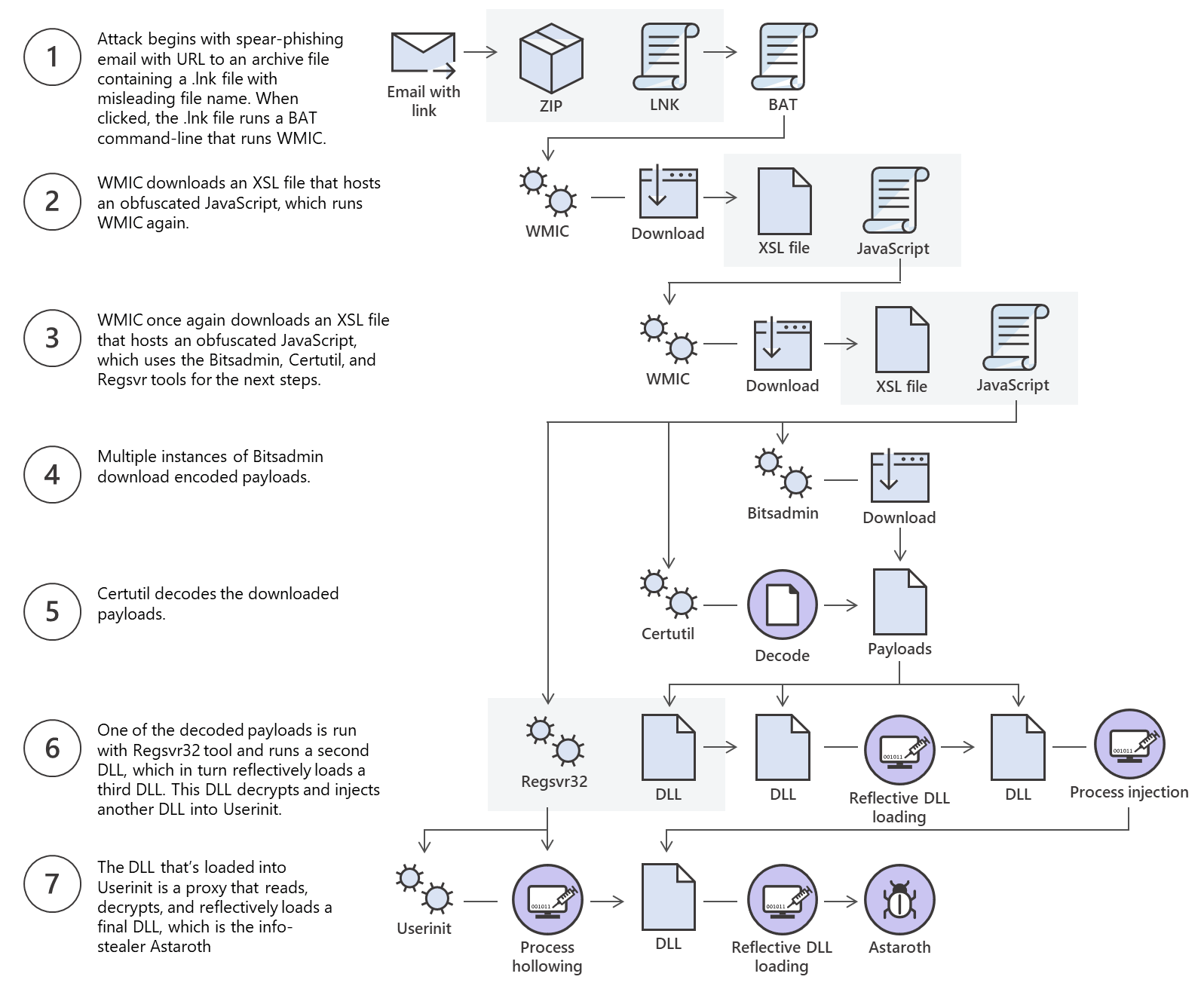

Chociaż wielu użytkowników systemu Windows 10 ma oprogramowanie anty-malware lub antywirusowe, technika bezplikowa sprawia, że złośliwe oprogramowanie jest trudniejsze do wykrycia. Oto schemat OP, w jaki sposób działa atak:

Bardzo interesującą rzeczą jest to, że w procesie ataku nie biorą udziału żadne pliki, z wyjątkiem narzędzi systemowych. Ta technika nazywa się żyć z ziemi i zwykle jest używany do łatwego backdoora tradycyjnych rozwiązań antywirusowych.

Jak mogę chronić swój system przed tym atakiem?

Przede wszystkim upewnij się, że Twój Windows 10 jest aktualny. Upewnij się również, że Twój Zapora Windows Defender jest uruchomiony i ma najnowsze aktualizacje definicji.

Nie narażaj się na niepotrzebne ryzyko. Dowiedz się, dlaczego Windows Defender jest jedyną potrzebną barierą przed złośliwym oprogramowaniem!

Jeśli jesteś użytkownikiem Office 365, z przyjemnością dowiesz się, że:

W tej kampanii AstarothBiuro 365Zaawansowana ochrona przed zagrożeniami (Biuro 365ATP) wykrywa wiadomości e-mail zawierające złośliwe łącza, które rozpoczynają łańcuch infekcji.

Na szczęście Astaroth jest skierowany głównie do Brazylii, a e-maile, które będziesz otrzymywał, są po portugalsku. Uważaj jednak na to.

Jak zawsze, aby uzyskać więcej sugestii lub pytań, sięgnij do sekcji komentarzy poniżej.