- Microsoft varnar användare överallt om en ny, utvecklad nätfiskekampanj.

- Dessa attacker är mycket lättare att utföra oupptäckta i denna hybridarbete era.

- Planen är att vara med en angriparstyrd enhet till en organisations nätverk.

- Säkerhetsexperter säger att offren är ännu mer utsatta utan UD.

Bara för att du inte har hört talas om några större cyberattacker nyligen, betyder det inte att de har upphört. Tvärtom, skadliga tredje parter kokar alltid upp nya och geniala sätt att komma in i våra enheter.

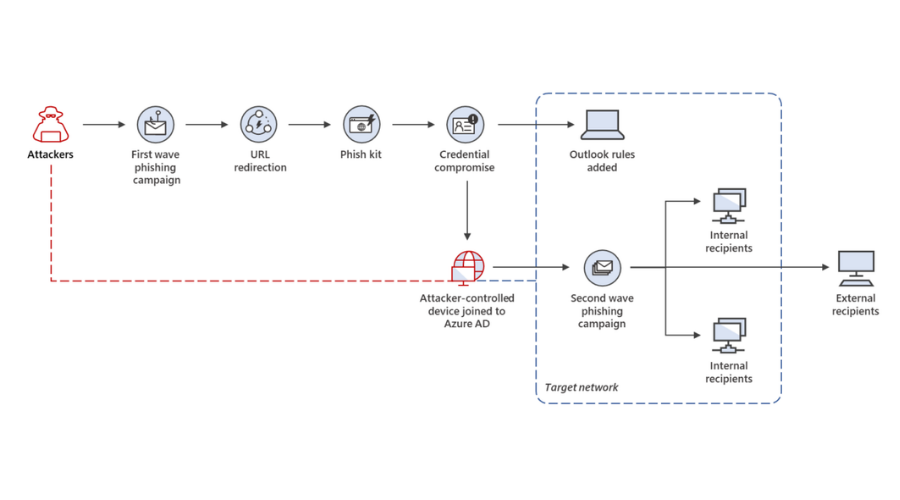

Nyligen Microsoft avslöjats en storskalig flerfaskampanj som lägger till en ny teknik till den traditionella nätfisketaktiken genom att ansluta en angriparstyrd enhet till en organisations nätverk.

Redmond säkerhetsexperter hävdar att de observerade att den andra etappen av kampanjen var framgångsrik mot offer som inte implementerade multifaktorautentisering, vilket är en viktig pelare för identitet säkerhet.

Microsoft avslöjar en ny, utvecklad nätfiskekampanj

Den första fasen av denna hackningskampanj fokuserar faktiskt på att stjäla referenser i målorganisationer som huvudsakligen finns i Australien, Singapore, Indonesien och Thailand.

Efteråt använde angripare inträngda konton för att utöka sitt fotfäste inom organisationen via lateralt nätfiske såväl som utanför nätverket via utgående skräppost.

Det behöver inte sägas att anslutningen av en komprometterad enhet till nätverket gjorde det möjligt för cyberbrottslingar att i hemlighet sprida attacken och röra sig i sidled genom det riktade nätverket.

Och även om enhetsregistrering i det här fallet användes för ytterligare nätfiskeattacker, ökar utnyttjandet av enhetsregistrering eftersom andra användningsfall har observerats.

Dessutom kommer den omedelbara tillgängligheten av verktyg för penntestning, utformade för att underlätta denna teknik, bara att utöka användningen till andra aktörer i framtiden.

Den här kampanjen visar att den kontinuerliga förbättringen av synlighet och skydd på hanterade enheter har tvingat angripare att utforska alternativa vägar.

Och på grund av ökningen av anställda som arbetar hemifrån, vilket flyttar gränserna mellan interna och externa företagsnätverk, utökas den potentiella attackytan ytterligare.

Skadliga tredje parter använder olika taktiker för att rikta in sig på organisatoriska problem som är inneboende med hybridarbete, mänskligt fel och skugga IT eller ohanterade appar, tjänster, enheter och annan infrastruktur som fungerar utanför standarden politik.

Det är lätt för dessa ohanterade enheter att ignoreras eller missas av säkerhetsteam, vilket gör dem till lukrativa mål för kompromisser, tyst utföra sidorörelser, hoppa över nätverksgränser och uppnå uthållighet för att lansera bredare attacker.

Microsofts säkerhetsexperter är mer bekymrade över när angripare lyckas ansluta en enhet som de har full kontroll över.

För att förbli säkra och inte falla offer för den ökande sofistikeringen av attacker behöver organisationer lösningar som levererar och korrelerar hotdata från e-post, identiteter, moln och slutpunkter.

Microsoft 365 Defender samordnar skyddet över dessa domäner och hittar automatiskt länkar mellan signaler för att ge ett heltäckande försvar, vilket är hur Microsoft kunde avslöja detta kampanj.

Vidtar du alla lämpliga åtgärder för att säkerställa säkerheten för dina känsliga uppgifter? Dela din åsikt med oss i kommentarsfältet nedan.