- Microsoft își avertizează utilizatorii și îi recomandă să ia măsuri imediate pentru a rămâne protejat.

- O nouă campanie de phishing a fost descoperită de Echipa Microsoft 365 Defender Threat Intelligence.

- Atacatorii combină aceste legături cu momeli de inginerie socială care imitează instrumente de productivitate bine cunoscute.

- Pentru ca totul să pară normal, hackerii folosesc Google reCAPTCHA pentru a bloca orice încercări de scanare dinamică.

Compania de tehnologie din Redmond a emis un avertisment pentru toți utilizatorii săi, îndemnându-i să ia măsurile adecvate pentru a rămâne protejați.

Experții au urmărit o campanie larg răspândită de phishing de acreditări care se bazează pe link-uri de redirecționare deschise, sugerând în același timp că se poate apăra împotriva unor astfel de scheme.

Acesta este doar unul dintre multiplele astfel de scheme încercate de terțe părți rău intenționate în ultimele câteva luni, deci ar trebui să luăm cu seriozitate acest avertisment și să facem tot ce putem pentru a ne proteja datele sensibile.

Microsoft crește gradul de conștientizare cu privire la noul atac de phishing

Chiar dacă linkurile de redirecționare din mesajele de e-mail sunt un instrument vital pentru a duce destinatarii către site-uri web terțe sau urmăriți ratele de clicuri și măsurați succesul campaniilor de vânzări și marketing, există și alte modalități de parcurs bine.

Un redirecționare deschisă este atunci când o aplicație web permite unui parametru HTTP să conțină o adresă URL furnizată de utilizator care face ca solicitarea HTTP să fie redirecționată către resursa de referință.

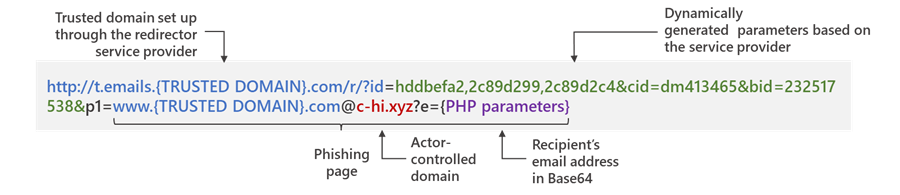

Aceeași tehnică poate fi abuzată de concurenți pentru a redirecționa astfel de link-uri către propria infrastructură, păstrând în același timp domeniul de încredere în adresa URL completă.

Acest lucru îi ajută să se sustragă analizelor de către motoarele anti-malware, chiar și atunci când utilizatorii încearcă să treacă pe linkuri pentru a verifica dacă există semne de conținut suspect.

Echipa Microsoft 365 Defender Threat Intelligence s-a dezvoltat pe acest subiect și a explicat cum sunt efectuate aceste atacuri, într-un detaliu postare pe blog.

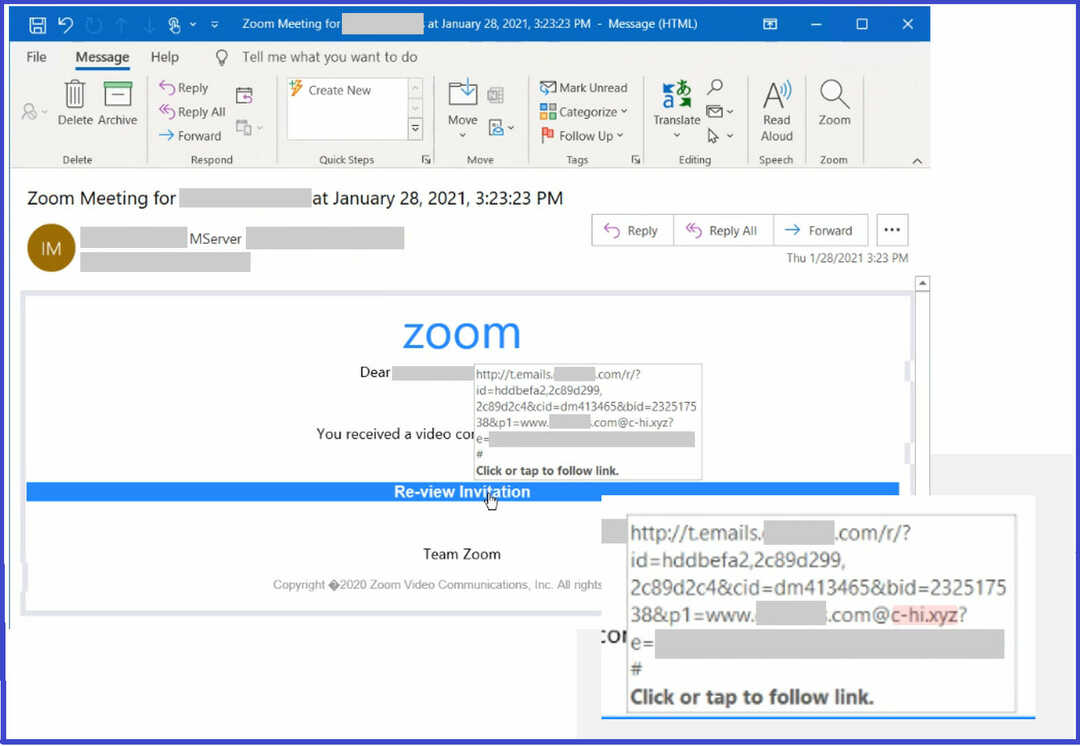

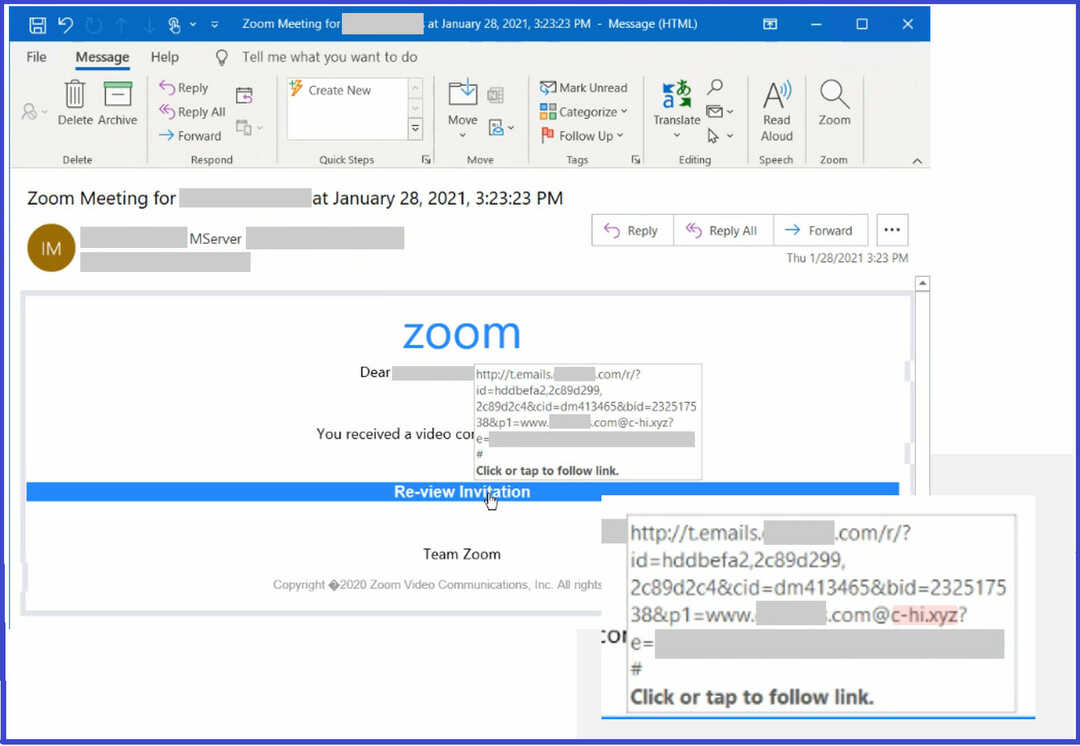

Atacatorii combină aceste legături cu momeli de inginerie socială care imitează instrumente și servicii de productivitate bine cunoscute pentru a atrage utilizatorii să facă clic. Acest lucru duce la o serie de redirecționări - inclusiv o pagină de verificare CAPTCHA care adaugă un sentiment de legitimitatea și încercările de a se sustrage unor sisteme de analiză automată - înainte de a duce utilizatorul la o autentificare falsă pagină. Acest lucru duce în cele din urmă la compromisul acreditării, care deschide utilizatorul și organizația lor către alte atacuri.

Pentru a conduce cu succes potențialele victime către site-uri de phishing, adresele URL de redirecționare încorporate în mesaj sunt configurate folosind un serviciu legitim.

De fapt, ultimele domenii controlate de actori conținute în link folosesc domeniile de nivel superior .xyz, .club, .shop și .online, dar care sunt transmise ca parametri, astfel încât să treacă pe lângă gateway-ul de e-mail soluții.

Microsoft a declarat că a descoperit cel puțin 350 de domenii unice de phishing ca parte a acestei campanii de hacking.

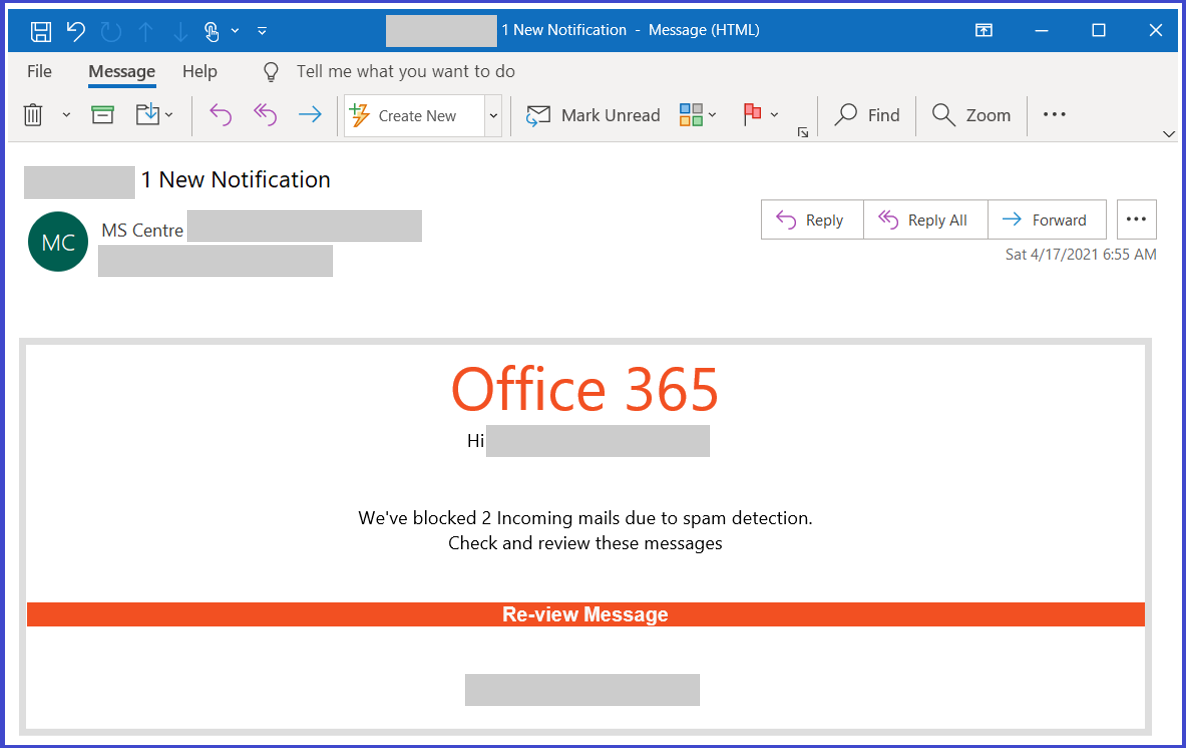

Cel mai eficient instrument pe care îl au hackerii este năluci convingătoare de inginerie socială care pretind a fi mesaje de notificare aplicații precum Office 365 și Zoom, o tehnică bine evidențiată de evitare a detectării și o infrastructură durabilă pentru realizarea atacuri.

Și pentru a consolida în continuare credibilitatea atacului, făcând clic pe linkurile special concepute pentru redirecționări utilizatorii către o pagină de destinație dăunătoare care folosește Google reCAPTCHA pentru a bloca orice scanare dinamică încercări.

După finalizarea verificării CAPTCHA, victimelor li se afișează o pagină de autentificare frauduloasă care imită un serviciu cunoscut precum Microsoft Office 365, doar pentru a glisa parolele la trimiterea fișierului informație.

Dacă victima introduce o parolă, pagina se reîmprospătează cu un mesaj de eroare care declară că sesiunea a expirat și îi îndeamnă vizitatorul să introducă din nou parola.

Aceasta este o practică de validare a datelor care nu diferă de ritualul dublu de înscriere folosit de serviciile listei de marketing prin e-mail pentru a asigura conformitatea cu legile privind spamul.

Victimele de phishing sunt redirecționate către un site legitim de securitate Sophos, indicând, în mod fals, că mesajul de e-mail pe care au fost notificate să îl recupereze a fost lansat.

Acum, că suntem conștienți de pericol, putem continua și întreprinde acțiuni adecvate imediate, reducând riscul de a deveni o altă statistică în acest război cibernetic.

Faceți tot ce puteți pentru a vă proteja de încercările de phishing? Spuneți-ne în secțiunea de comentarii de mai jos.