- A segurança online é apenas relativa, uma ilusão aos olhos de muitos especialistas em segurança.

- A empresa de segurança cibernética Zscaler revelou uma nova campanha de phishing AiTM.

- Os alvos são os usuários do Microsoft Mail, e estamos prestes a mostrar como isso funciona.

Leia com muita atenção o que estamos prestes a escrever neste artigo, pois ninguém está a salvo de invasores e dos métodos que eles estão usando atualmente.

Para ser mais específico, os usuários do serviço de e-mail da Microsoft precisam estar realmente atentos porque Zscaler, uma empresa de pesquisa de segurança cibernética, acaba de descobrir uma nova campanha de phishing em andamento direcionada aos usuários de e-mail da Microsoft.

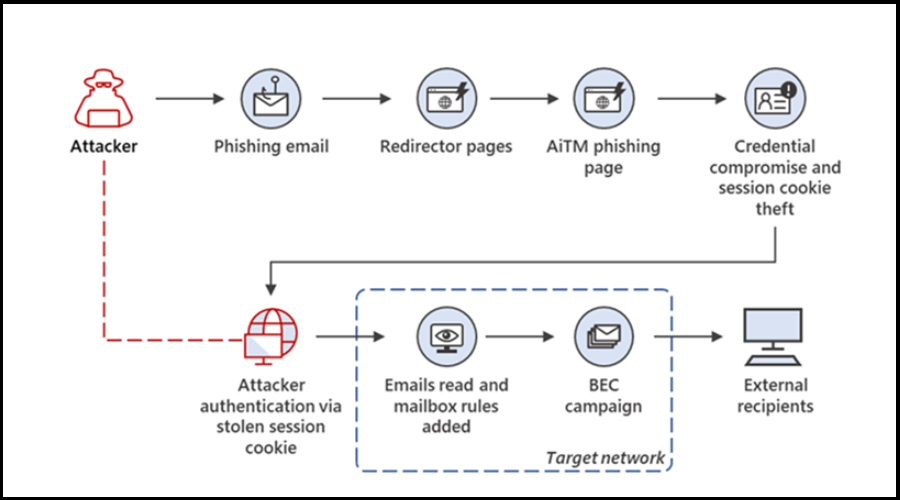

Não para assustá-lo, mas, de acordo com a empresa, os usuários corporativos estão sob ataque e a campanha está sendo executada usando a técnica do adversário no meio (AiTM) para contornar a autenticação multifator.

A campanha de phishing usa o método AiTM para roubar suas credenciais

Até a gigante de tecnologia de Redmond reconheceu esse problema em julho, quando criou um

postagem do blog destinado a alertar os usuários sobre o perigo iminente.

Para mantê-lo atualizado, esta técnica AiTM coloca um adversário no meio para interceptar o processo de autenticação entre o cliente e o servidor.

Desnecessário dizer que, durante essa troca, todas as suas credenciais desapareceram, pois terceiros mal-intencionados as terão como resultado.

E, como seria de esperar, isso também significa que as informações de MFA foram roubadas. Portanto, o adversário no meio age como o servidor para o cliente real e o cliente para o servidor real.

| Nome de domínio registrado pelo invasor | Nome de domínio legítimo da União de crédito federal |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

Como explicaram os especialistas em segurança, esta campanha foi projetada especificamente para alcançar usuários finais em empresas que usam os serviços de e-mail da Microsoft.

Lembre-se de que o comprometimento de e-mail comercial (BEC) continua sendo uma ameaça sempre presente para as organizações e esta campanha destaca ainda mais a necessidade de proteção contra esses ataques.

Estes são alguns dos pontos-chave que os especialistas em segurança cibernética resumiram, como resultado da análise da ameaça em questão:

- Os usuários corporativos dos serviços de e-mail da Microsoft são os principais alvos dessa campanha de phishing em grande escala.

- Todos esses ataques de phishing começam com um e-mail enviado à vítima com um link malicioso.

- A campanha está ativa no momento da publicação do blog e novos domínios de phishing são registrados quase todos os dias pelo agente da ameaça.

- Em alguns casos, os e-mails comerciais dos executivos foram comprometidos usando esse ataque de phishing e, posteriormente, usados para enviar outros e-mails de phishing como parte da mesma campanha.

- Algumas das principais verticais da indústria, como FinTech, Lending, Insurance, Energy e Manufacturing em regiões geográficas como os EUA, Reino Unido, Nova Zelândia e Austrália são visadas.

- Um kit de phishing personalizado baseado em proxy capaz de ignorar a autenticação multifator (MFA) é usado nesses ataques.

- Várias técnicas de camuflagem e impressão digital do navegador são aproveitadas pelo agente da ameaça para contornar os sistemas automatizados de análise de URL.

- Vários métodos de redirecionamento de URL são usados para evitar soluções de análise de URL de e-mail corporativo.

- Serviços legítimos de edição de código online, como CodeSandbox e Glitch, são usados para aumentar a vida útil da campanha.

Por nossa análise dos e-mails originais usando o tema Federal Credit Union, observamos um padrão interessante. Esses e-mails se originaram dos endereços de e-mail dos executivos-chefes das respectivas organizações da Federal Credit Union.

Permita-nos também mencionar que alguns dos domínios registrados pelos invasores eram versões com erros de digitação de cooperativas de crédito federais legítimas nos EUA.

Hoje em dia, a linha entre a segurança online e comprometer toda a sua operação é tão tênue que você precisaria de um microscópio atômico para vê-la.

É por isso que sempre pregamos a segurança, o que significa:

- Nunca baixe nada de fontes aleatórias e inseguras.

- Nunca revele suas credenciais ou outras informações confidenciais a ninguém.

- Não permita que pessoas em quem você não confia usem seu PC.

- Não abra links recebidos em e-mails provenientes de fontes não confiáveis.

- Sempre software antivírus.

Cabe a você se manter seguro nesta selva on-line em constante mudança, portanto, tome todas as medidas de segurança necessárias para evitar desastres.

Você recebeu algum desses e-mails ultimamente? Compartilhe sua experiência conosco na seção de comentários abaixo.