- Os invasores encontraram uma nova maneira de entrar no seu computador, deixando todos os seus dados expostos.

- Desta vez, cibercriminosos engenhosos exploraram um patch crítico do Microsoft Office.

Neste mundo on-line em constante crescimento e em constante mudança, as ameaças se tornaram tão comuns e tão difíceis de detectar que permanecer protegido é apenas uma questão de permanecer um passo à frente dos invasores.

Novos resultados de pesquisa publicados por empresa de segurança cibernética Sophos, mostram que terceiros mal-intencionados foram capazes de pegar um exploit de prova de conceito disponível publicamente e transformá-lo em arma para entregar o malware Formbook.

Supostamente, os cibercriminosos realmente conseguiram criar uma exploração capaz de contornar uma vulnerabilidade crítica de execução remota de código no Microsoft Office, que foi corrigida no início deste ano.

Os invasores contornam o patch crítico do Microsoft Office com exploit

Você não precisa voltar no tempo tanto tempo para descobrir onde tudo começou. Em setembro, a Microsoft lançou um patch para impedir que invasores executem códigos maliciosos embutidos em um documento do Word.

Graças a essa falha, um arquivo do Microsoft Cabinet (CAB), contendo um executável malicioso, seria baixado automaticamente.

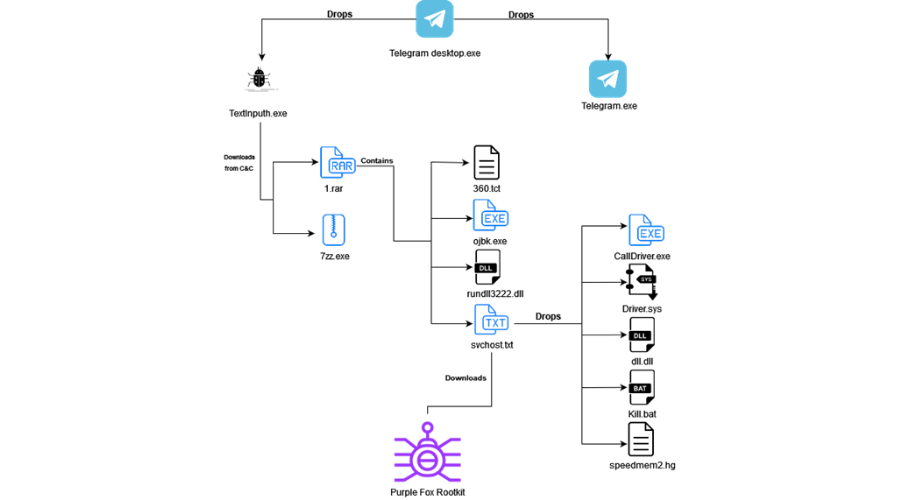

Isso foi conseguido retrabalhando a exploração original e colocando o documento malicioso do Word dentro de um arquivo RAR especialmente criado, que entregou uma forma de exploração capaz de escapar com sucesso do patch original.

Além disso, este último exploit foi entregue às vítimas usando e-mails de spam por aproximadamente 36 horas antes de desaparecer completamente.

Os pesquisadores de segurança da Sophos acreditam que a vida útil limitada do exploit pode significar que foi um experimento de simulação que poderia ser usado em ataques futuros.

As versões de pré-patch do ataque envolviam código malicioso compactado em um arquivo Microsoft Cabinet. Quando o patch da Microsoft fechou essa lacuna, os invasores descobriram uma prova de conceito que mostrou como você pode agrupar o malware em um formato de arquivo compactado diferente, um arquivo RAR. Arquivos RAR foram usados antes para distribuir código malicioso, mas o processo usado aqui era extraordinariamente complicado. Provavelmente só teve sucesso porque a área de remessa do patch foi definida de forma muito restrita e porque o programa WinRAR que os usuários precisam abrir o RAR é muito tolerante a falhas e não parece se importar se o arquivo está malformado, por exemplo, porque foi adulterado.

Também foi descoberto que os invasores responsáveis criaram um arquivo RAR anormal que tinha um script do PowerShell anexando um documento do Word malicioso armazenado dentro do arquivo.

Para ajudar a espalhar este arquivo RAR perigoso e seu conteúdo malicioso, os atacantes criaram e distribuiu e-mails de spam que convidavam as vítimas a descompactar o arquivo RAR para acessar o Word documento.

Portanto, é melhor você ter isso em mente ao lidar com este software e se algo parecer, mesmo remotamente, suspeito.

Ficar seguro deve ser a prioridade número um para todos nós ao lidarmos com a Internet. Ações simples que podem parecer inofensivas à primeira vista podem desencadear sérias cadeias de eventos e consequências.

Você também foi vítima desses ataques de malware? Compartilhe sua experiência conosco na seção de comentários abaixo.