- As atualizações do Windows são usadas pela Microsoft para fortalecer a defesa de nossos sistemas.

- No entanto, você pode querer saber que mesmo essas atualizações não são mais seguras para uso.

- Um grupo de hackers apoiado pela Coreia do Norte chamado Lazarus conseguiu comprometê-los.

- Tudo o que as vítimas precisam fazer é abrir os anexos maliciosos e habilitar a execução de macros.

Possuir uma cópia oficial e atualizada do sistema operacional Windows nos dá um certo grau de segurança, considerando que recebemos atualizações de segurança regularmente.

Mas você já pensou que as próprias atualizações poderiam ser usadas contra nós um dia? Bem, parece que esse dia finalmente chegou, e os especialistas nos alertam sobre as possíveis implicações.

Recentemente, o grupo de hackers norte-coreano chamado Lazarus conseguiu usar o cliente Windows Update para executar código malicioso em sistemas Windows.

Grupo de hackers norte-coreanos comprometeu as atualizações do Windows

Agora, você provavelmente está se perguntando em que circunstâncias esse último e engenhoso esquema de ataque cibernético foi descoberto.

A equipe de Inteligência de Ameaças da Malwarebytes fez isso, enquanto analisava uma campanha de spearphishing em janeiro que se passava pela empresa americana de segurança e aeroespacial Lockheed Martin.

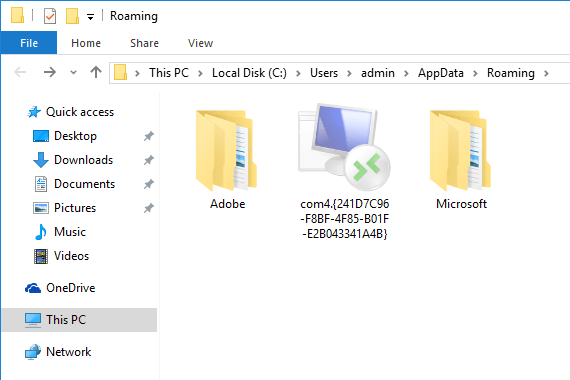

Os invasores que instrumentaram essa campanha garantiram que, após as vítimas abrirem os anexos maliciosos e habilitarem a execução de macros, um macro incorporada descarta um arquivo WindowsUpdateConf.lnk na pasta de inicialização e um arquivo DLL (wuaueng.dll) em um Windows/System32 oculto pasta.

O próximo passo é que o arquivo LNK seja usado para iniciar o cliente WSUS / Windows Update (wuauclt.exe) para executar um comando que carrega a DLL maliciosa dos invasores.

A equipe por trás da descoberta desses ataques os vinculou ao Lazarus com base em evidências existentes, incluindo sobreposições de infraestrutura, metadados de documentos e segmentação semelhante a campanhas anteriores.

O Lazarus continua atualizando seu conjunto de ferramentas para burlar os mecanismos de segurança e certamente continuará a fazê-lo, empregando técnicas como o uso de KernelCallbackTable para sequestrar o fluxo de controle e a execução do shellcode.

Junte isso ao uso do cliente Windows Update para execução de código mal-intencionado, juntamente com o GitHub para comunicação C2, e você terá a receita para um desastre completo e absoluto.

Agora que você sabe que essa ameaça é real, você pode tomar mais precauções de segurança e evitar ser vítima de terceiros mal-intencionados.

Sua máquina já foi infectada com malware perigoso por meio de uma atualização do Windows? Compartilhe sua experiência conosco na seção de comentários abaixo.