A Microsoft orgulhosamente se orgulha de que ambos Windows 10 e Navegar na bordar são os sistemas mais seguros do mundo. No entanto, todos nós sabemos que não existe software à prova de malware e descobrimos recentemente que até mesmo o sistema operacional mais recente da Microsoft e seus componentes são vulneráveis a ameaças.

Por um lado, o Windows Hack do God Mode possibilita que os hackers comandem as opções e configurações do painel de controle, usando a vulnerabilidade como uma porta de acesso para ataques de malware graves. A Microsoft também alertou os usuários sobre um novo truque macro usado para ativar o ransomware. Tudo isso enquanto um grande grupo de usuários continua a executar versões não suportadas do Windows XP e IE, transformando seus computadores em patos sentados para hackers.

Esses são apenas alguns exemplos específicos de vulnerabilidades - e o pior ainda está por vir. De acordo com uma divulgação recente, há um exploit de dia zero para todas as versões de 32 e 64 bits do Windows. A informação foi revelada por um usuário conhecido, BuggiCorp, que também está disposto a vender o código-fonte deste exploit por $ 90.000. O usuário solicita que o pagamento seja feito em

Bitcoin.Explorar para escalonamento de privilégio local (LPE) para uma vulnerabilidade de 0 dias em win32k.sys. A vulnerabilidade existe no manuseio incorreto de objetos de janela, que têm certas propriedades, e [a vulnerabilidade] existe em todos os sistemas operacionais [versões], a partir do Windows 2000. [O] exploit é implementado para todas as arquiteturas de sistema operacional (x86 e x64), a partir do Windows XP, incluindo versões do Windows Server, e até as variantes atuais do Windows 10. A vulnerabilidade é do tipo “escreva onde” e, como tal, permite gravar um determinado valor em qualquer endereço [na memória], o que é suficiente para uma exploração completa. O exploit escapa com sucesso de ILL / appcontainer (LOW), ignorando (mais precisamente: não é afetado [por]) todos os mecanismos de proteção existentes, como ASLR, DEP, SMEP, etc.

Essa vulnerabilidade é extremamente perigosa, pois supostamente permite que os hackers elevem os privilégios de qualquer processo de software ao nível do sistema. Seria interessante ver quem compra o código como qualquer um, da Microsoft a hackers, poderia fazê-lo. Por enquanto, não há certeza se o exploit é autêntico ou não. A Microsoft já está ciente da existência deste código, mas ainda não fez nenhum comentário.

HISTÓRIAS RELACIONADAS QUE VOCÊ PRECISA VERIFICAR:

- Mais de 65 milhões de senhas do Tumblr vazaram para hackers

- O Windows XP agora é um alvo muito fácil para hackers, a atualização do Windows 10 é obrigatória

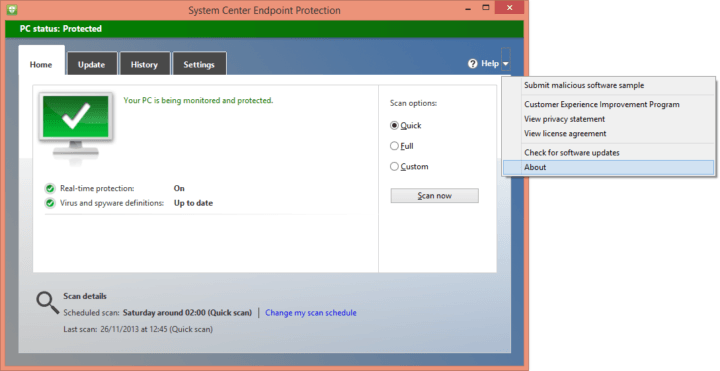

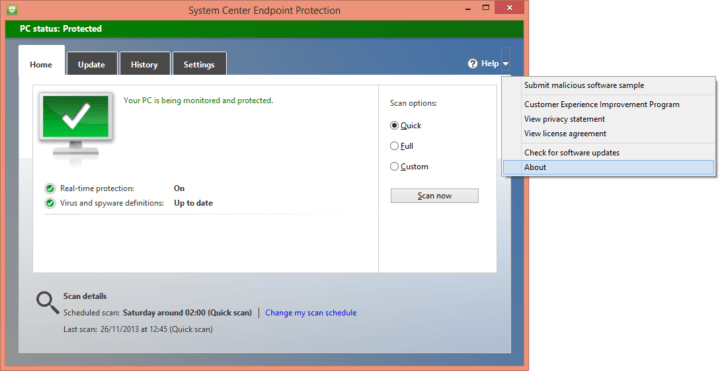

- Microsoft apresenta interface de varredura antimalware no Windows 10

- Ransomware Petya traz um amigo de backup para a festa