- CISA udostępniła nowe narzędzie reagowania na incydenty typu open source.

- Pomaga wykrywać oznaki złośliwej aktywności w chmurze Microsoft.

- Administratorzy IT i eksperci ds. bezpieczeństwa z pewnością będą z tego zadowoleni.

Wielu z nas mogło lub już padło ofiarą bezlitosnych hakerów, więc zapewnienie sobie ochrony w tym ciągle zmieniającym się świecie online jest sprawą nadrzędną.

Pamiętaj, że amerykańska Agencja Bezpieczeństwa Cyberbezpieczeństwa i Infrastruktury, znana również jako CISA, udostępniła nowe narzędzie reagowania na incydenty typu open source.

To nowe oprogramowanie faktycznie pomaga wykrywać oznaki złośliwej aktywności w środowiskach chmurowych firmy Microsoft, co może mieć ogromne znaczenie w walce ze złośliwymi stronami trzecimi.

Mówiąc o chmurach, możemy pokazać Ci niektóre z nich najlepsze aplikacje do przechowywania danych w chmurze dla systemu Windows 10. Ponadto możemy nauczyć Cię, jak naprawićOperacja w chmurze nie powiodła siębłąd w OneDrive

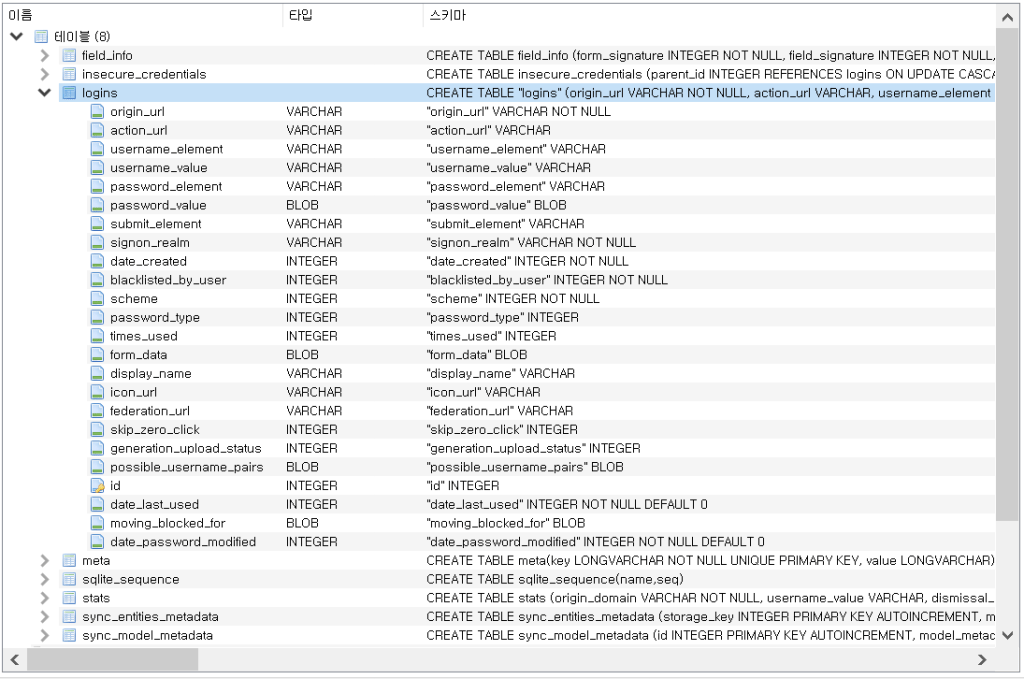

Powszechnie znany jako Narzędzie Goose bez tytułu

, to narzędzie oparte na języku Python może zrzucać dane telemetryczne ze środowisk Azure Active Directory, Microsoft Azure i Microsoft 365.Według CISA, to solidne i elastyczne narzędzie do wyszukiwania i reagowania na incydenty, które dodaje nowe metody uwierzytelniania i gromadzenia danych.

Za pomocą tego narzędzia można zasadniczo przeprowadzić pełne badanie w środowiskach Azure Active Directory (AzureAD), Azure i M365 klienta.

Co więcej, Untitled Goose Tool zbiera również dodatkowe dane telemetryczne z Microsoft Defender for Endpoint (MDE) i Defender for Internet of Things (IoT) (D4IoT).

Wiemy, że jesteście ciekawi szczegółów, więc przejdźmy do rzeczy. Dzięki wieloplatformowemu rozwiązaniu Microsoft Chmura przesłuchanie i narzędzie analityczne, eksperci ds. bezpieczeństwa i administratorzy sieci mogą:

- Eksportuj i przeglądaj dzienniki logowania i audytu AAD, ujednolicony dziennik audytu M365 (UAL), dzienniki aktywności Azure, Microsoft Alerty usługi Defender for IoT (internet rzeczy) oraz dane usługi Microsoft Defender for Endpoint (MDE) dotyczące podejrzanych działalność.

- Wykonuj zapytania, eksportuj i badaj konfiguracje AAD, M365 i Azure.

- Wyodrębniaj artefakty chmury ze środowisk Microsoft AAD, Azure i M365 bez wykonywania dodatkowych analiz.

- Wykonaj ograniczenie czasowe UAL.

- Wyodrębnij dane w tych granicach czasowych.

- Zbieraj i przeglądaj dane, korzystając z podobnych możliwości ograniczania czasu dla danych MDE.

Pamiętaj o tym, jeśli cenisz prywatność i bezpieczeństwo swojej firmy. Pamiętaj jednak, że wszystko zaczyna się od zachowania szczególnej ostrożności w Internecie.

Czy jest to coś, czego sam chciałbyś użyć? Podziel się z nami swoimi opiniami w sekcji komentarzy poniżej.