- Bezpieczeństwo w sieci jest tylko względne, iluzja w oczach wielu ekspertów ds. bezpieczeństwa.

- Firma Zscaler zajmująca się cyberbezpieczeństwem zdjęła osłony z nowej kampanii phishingowej AiTM.

- Adresatami są użytkownicy Microsoft Mail, a my zaraz pokażemy, jak to działa.

Przeczytaj bardzo uważnie, co zamierzamy napisać w tym artykule, ponieważ nikt nie jest bezpieczny przed atakującymi i metodami, których obecnie używają.

Mówiąc dokładniej, użytkownicy usług poczty e-mail firmy Microsoft muszą naprawdę uważać, ponieważ Skaler Z, firma badająca cyberbezpieczeństwo, właśnie odkryła nową trwającą kampanię phishingową wymierzoną w użytkowników poczty Microsoft.

Nie żeby cię przestraszyć, ale według firmy użytkownicy korporacyjni są atakowani, a kampania jest prowadzona przy użyciu techniki adversary-in-the-middle (AiTM), aby ominąć uwierzytelnianie wieloskładnikowe.

Kampania phishingowa wykorzystuje metodę AiTM do kradzieży danych uwierzytelniających

Nawet gigant technologiczny z Redmond przyznał się do tego problemu w lipcu, kiedy stworzył

post na blogu ma ostrzegać użytkowników o zbliżającym się niebezpieczeństwie.

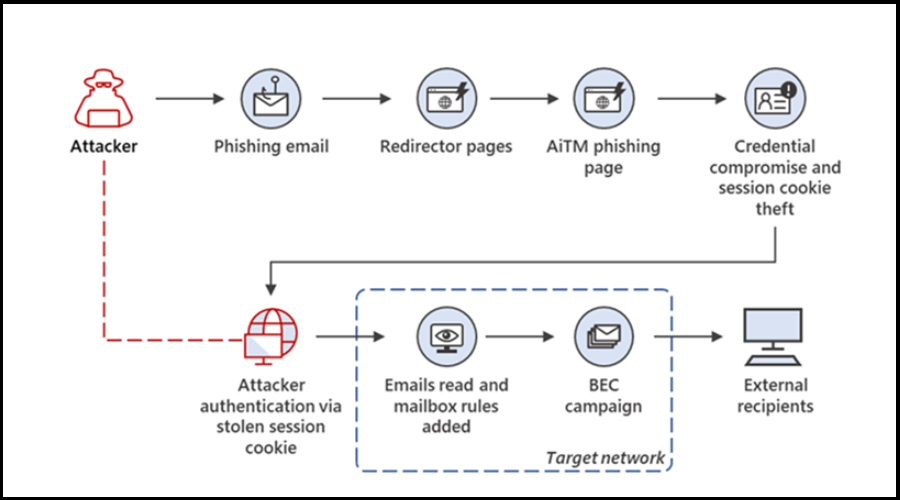

Aby przyspieszyć, ta technika AiTM umieszcza przeciwnika w środku, aby przechwycić proces uwierzytelniania między klientem a serwerem.

Nie trzeba dodawać, że podczas tej wymiany wszystkie twoje dane uwierzytelniające są prawie nieaktualne, ponieważ złośliwe strony trzecie będą je miały w rezultacie.

Jak można się było spodziewać, oznacza to również, że informacje MFA zostały skradzione. Dlatego przeciwnik w środku zachowuje się jak serwer dla prawdziwego klienta i klient dla prawdziwego serwera.

| Nazwa domeny zarejestrowana przez atakującego | Legalna nazwa domeny Federalnej Unii Kredytowej |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

Jak wyjaśnili eksperci ds. bezpieczeństwa, ta kampania jest specjalnie zaprojektowana, aby dotrzeć do użytkowników końcowych w przedsiębiorstwach korzystających z usług poczty e-mail firmy Microsoft.

Pamiętaj, że kompromitacja biznesowej poczty e-mail (BEC) nadal stanowi nieustanne zagrożenie dla organizacji, a ta kampania dodatkowo podkreśla potrzebę ochrony przed takimi atakami.

Oto niektóre z kluczowych punktów, które eksperci ds. cyberbezpieczeństwa podsumowali w wyniku analizy obecnego zagrożenia:

- Głównymi celami tej szeroko zakrojonej kampanii phishingowej są użytkownicy korporacyjni usług pocztowych Microsoft.

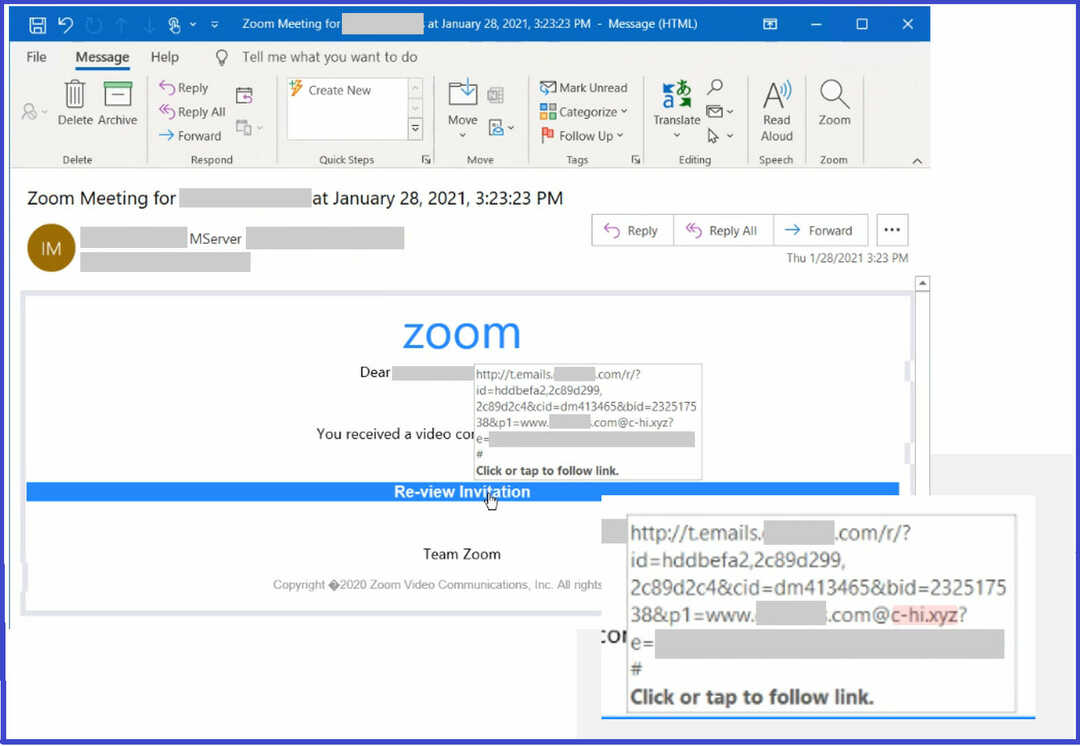

- Wszystkie te ataki phishingowe rozpoczynają się od wiadomości e-mail wysłanej do ofiary ze złośliwym łączem.

- Kampania jest aktywna w momencie publikacji bloga, a nowe domeny phishingowe są rejestrowane przez cyberprzestępcę niemal codziennie.

- W niektórych przypadkach e-maile biznesowe kadry kierowniczej zostały naruszone przy użyciu tego ataku phishingowego, a następnie zostały wykorzystane do wysyłania kolejnych e-maili phishingowych w ramach tej samej kampanii.

- Niektóre kluczowe branże branżowe, takie jak FinTech, kredyty, ubezpieczenia, energia i produkcja w regionach geograficznych, takich jak Stany Zjednoczone, Wielka Brytania, Nowa Zelandia i Australia, są ukierunkowane.

- W atakach tych wykorzystywany jest niestandardowy zestaw do phishingu oparty na proxy, który może ominąć uwierzytelnianie wieloskładnikowe (MFA).

- Podmiot zagrożeń wykorzystuje różne techniki maskowania i odcisków palców przeglądarki, aby ominąć zautomatyzowane systemy analizy adresów URL.

- Wiele metod przekierowywania adresów URL służy do omijania firmowych rozwiązań do analizy adresów URL poczty e-mail.

- Legalne usługi edycji kodu online, takie jak CodeSandbox i Glitch, są wykorzystywane w celu wydłużenia okresu trwałości kampanii.

Zgodnie z naszą analizą oryginalnych wiadomości e-mail z motywem Federalnej Unii Kredytowej zaobserwowaliśmy interesujący wzorzec. Te e-maile pochodziły z adresów e-mail dyrektorów naczelnych odpowiednich organizacji Federal Credit Union.

Wspomnijmy również, że niektóre z domen zarejestrowanych przez atakującego były zmaltretowanymi wersjami legalnej Federalnej Unii Kredytowej w USA.

W dzisiejszych czasach granica między bezpieczeństwem online a narażeniem na szwank całej operacji jest tak cienka, że do jej zobaczenia potrzebny byłby mikroskop atomowy.

Dlatego zawsze głosimy bezpieczeństwo, co oznacza:

- Nigdy nie pobieraj niczego z losowych, niebezpiecznych źródeł.

- Nigdy nie ujawniaj nikomu swoich danych uwierzytelniających ani innych poufnych informacji.

- Nie pozwól, aby osoby, którym nie ufasz, korzystały z Twojego komputera.

- Nie otwieraj linków otrzymanych w e-mailach pochodzących z niezaufanych źródeł.

- Zawsze oprogramowanie antywirusowe.

To od Ciebie zależy, czy zachowasz bezpieczeństwo w tej ciągle zmieniającej się internetowej dżungli, więc upewnij się, że podejmiesz wszelkie niezbędne środki bezpieczeństwa, aby uniknąć katastrofy.

Czy otrzymałeś ostatnio takie e-maile? Podziel się z nami swoim doświadczeniem w sekcji komentarzy poniżej.