- Microsoft ostrzega użytkowników na całym świecie przed nową, rozwiniętą kampanią phishingową.

- Ataki te są znacznie łatwiejsze do przeprowadzenia niewykryte w erze pracy hybrydowej.

- Plan jest taki, żeby dołączyć urządzenie obsługiwane przez atakującego do sieci organizacji.

- Eksperci ds. bezpieczeństwa twierdzą, że bez MSZ ofiary są jeszcze bardziej narażone.

Tylko dlatego, że nie słyszałeś o żadnych ostatnich poważnych cyberatakach, nie oznacza to, że się skończyły. Wręcz przeciwnie, złośliwe strony trzecie zawsze wymyślają nowe i pomysłowe sposoby na dostanie się do naszych urządzeń.

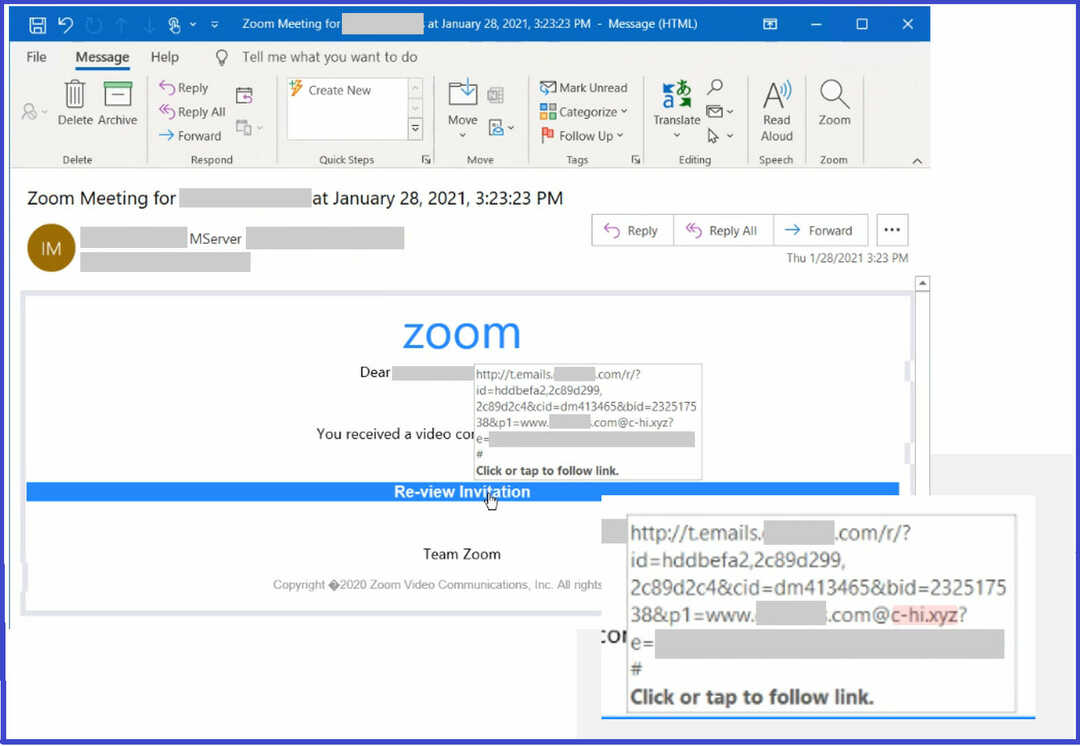

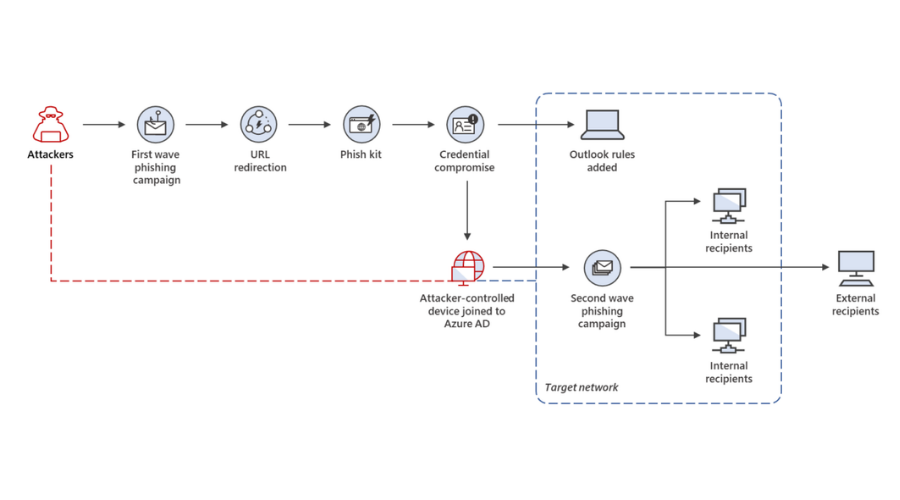

Ostatnio Microsoft nieosłonięty zakrojona na szeroką skalę, wielofazowa kampania, która dodaje nową technikę do tradycyjnych taktyk phishingowych poprzez dołączenie urządzenia obsługiwanego przez atakującego do sieci organizacji.

Eksperci ds. bezpieczeństwa z Redmond twierdzą, że zaobserwowali, że drugi etap kampanii zakończył się sukcesem przeciwko ofiary, które nie wdrożyły uwierzytelniania wieloskładnikowego, które jest podstawowym filarem tożsamości bezpieczeństwo.

Microsoft ujawnia nową, rozwiniętą kampanię phishingową

Pierwsza faza tej kampanii hakerskiej w rzeczywistości koncentruje się na kradzieży danych uwierzytelniających w organizacjach docelowych zlokalizowanych głównie w Australii, Singapurze, Indonezji i Tajlandii.

Następnie osoby atakujące wykorzystywały skompromitowane konta, aby poszerzyć swoją przyczółek w organizacji za pomocą phishingu bocznego, a także poza siecią za pośrednictwem spamu wychodzącego.

Nie trzeba dodawać, że podłączenie zhakowanego urządzenia do sieci umożliwiło cyberprzestępcom potajemne rozprzestrzenienie ataku i przemieszczanie się na boki w docelowej sieci.

I chociaż w tym przypadku rejestracja urządzeń była wykorzystywana do dalszych ataków phishingowych, wykorzystanie rejestracji urządzeń rośnie, ponieważ zaobserwowano inne przypadki użycia.

Co więcej, natychmiastowa dostępność narzędzi do testowania piórem, zaprojektowanych w celu ułatwienia tej techniki, rozszerzy jej zastosowanie na inne podmioty w przyszłości.

Ta kampania pokazuje, że ciągła poprawa widoczności i ochrony na zarządzanych urządzeniach zmusiła atakujących do poszukiwania alternatywnych dróg.

A ze względu na wzrost liczby pracowników pracujących w domu, co przesuwa granice między wewnętrznymi i zewnętrznymi sieciami korporacyjnymi, potencjalna powierzchnia ataku jest jeszcze bardziej rozszerzona.

Złośliwe strony trzecie stosują różne taktyki w celu rozwiązania problemów organizacyjnych związanych z pracą hybrydową, ludzką błędów i cieniowania IT lub niezarządzanych aplikacji, usług, urządzeń i innej infrastruktury działającej poza standardem polityki.

Te niezarządzane urządzenia mogą łatwo zostać zignorowane lub przeoczone przez zespoły ds. bezpieczeństwa, co czyni je lukratywnymi celami do złamania zabezpieczeń, ciche wykonywanie ruchów bocznych, przeskakiwanie granic sieci i osiąganie wytrwałości w celu szerszego uruchomienia ataki.

Eksperci ds. bezpieczeństwa firmy Microsoft są bardziej zaniepokojeni, gdy atakującym uda się pomyślnie podłączyć urządzenie, które w pełni działają i ma pełną kontrolę.

Aby zachować bezpieczeństwo i nie paść ofiarą rosnącego wyrafinowania ataków, organizacje potrzebują rozwiązań, które dostarczają i korelują dane o zagrożeniach z poczty e-mail, tożsamości, chmury i punktów końcowych.

Microsoft 365 Defender koordynuje ochronę w tych domenach, automatycznie wyszukując łącza między sygnałami, aby zapewnić kompleksową obronę, dzięki czemu Microsoft był w stanie to odkryć kampania.

Czy podejmujesz wszelkie odpowiednie środki, aby zapewnić bezpieczeństwo Twoich wrażliwych danych? Podziel się z nami swoją opinią w sekcji komentarzy poniżej.