- Microsoft ostrzega swoich użytkowników i doradza im podjęcie natychmiastowych działań w celu ochrony.

- Nowa kampania phishingowa została wykryta przez Zespół ds. analizy zagrożeń usługi Microsoft 365 Defender.

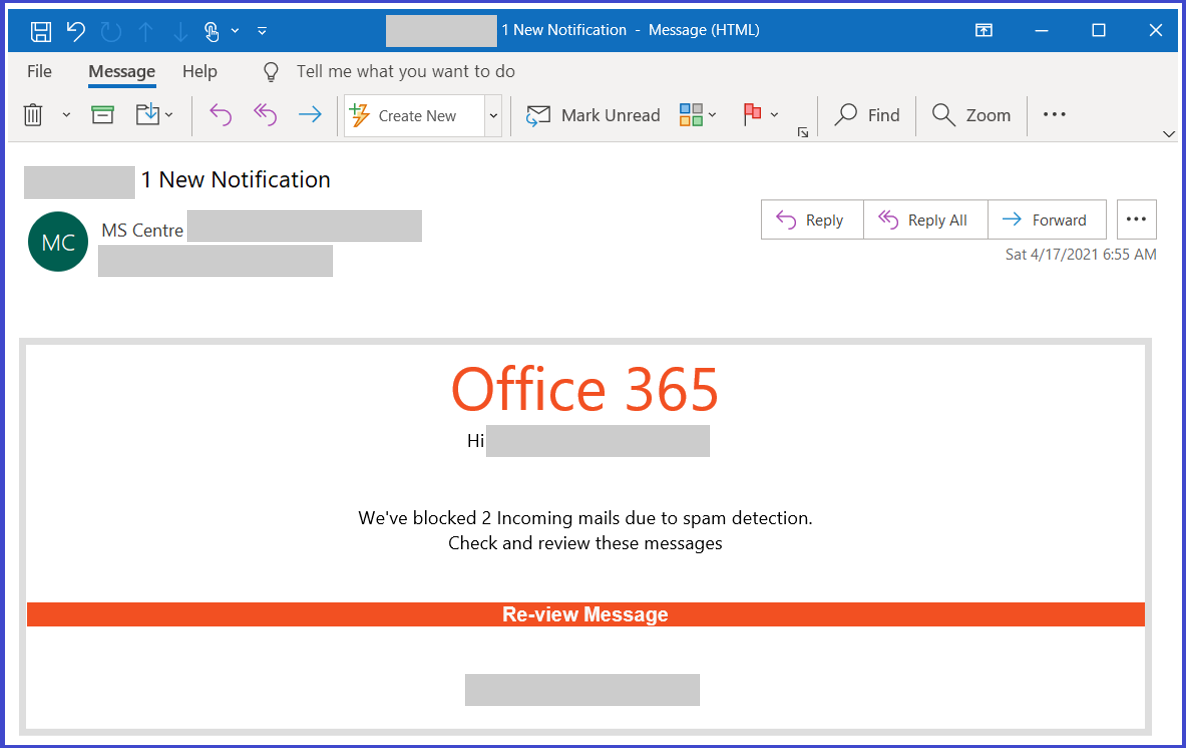

- Atakujący łączą te powiązania z przynętami socjotechnicznymi, które podszywają się pod dobrze znane narzędzia zwiększające produktywność.

- Aby wszystko wyglądało normalnie, hakerzy używają Google reCAPTCHA do blokowania wszelkich prób dynamicznego skanowania.

Firma technologiczna z Redmond wydała ostrzeżenie dla wszystkich swoich użytkowników, wzywając ich do podjęcia odpowiednich działań w celu ochrony.

Eksperci śledzą szeroko rozpowszechnioną kampanię phishingową wykorzystującą dane uwierzytelniające, która opiera się na otwartych łączach przekierowania, jednocześnie sugerując, że może bronić się przed takimi schematami.

To tylko jeden z wielu takich schematów podejmowanych przez złośliwe strony trzecie w ciągu ostatnich kilku miesięcy, dlatego powinniśmy poważnie potraktować to ostrzeżenie i zrobić wszystko, co w naszej mocy, aby chronić nasze wrażliwe dane.

Microsoft informuje o nowym ataku phishingowym

Mimo że przekierowania w wiadomościach e-mail są ważnym narzędziem do przekierowywania odbiorców na strony internetowe osób trzecich lub śledź współczynniki kliknięć i mierz sukces kampanii sprzedażowych i marketingowych, istnieją inne sposoby, aby dobrze.

jakiś otwórz przekierowanie ma miejsce, gdy aplikacja internetowa zezwala, aby parametr HTTP zawierał adres URL podany przez użytkownika, który powoduje przekierowanie żądania HTTP do zasobu, do którego się odwołuje.

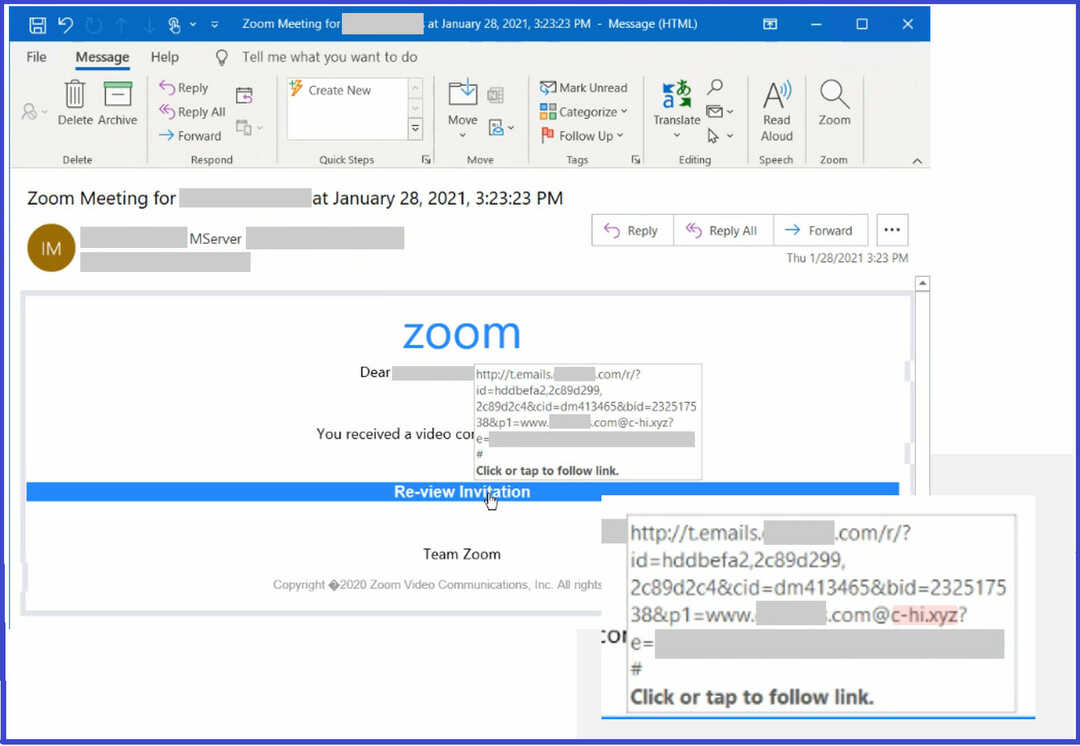

Ta sama technika może być wykorzystywana przez konkurentów w celu przekierowania takich linków do własnej infrastruktury, jednocześnie zachowując nienaruszoną zaufaną domenę w pełnym adresie URL.

Pomaga im to uniknąć analizy przez silniki antymalware, nawet gdy użytkownicy próbują najechać kursorem na linki, aby sprawdzić, czy nie ma żadnych oznak podejrzanej zawartości.

Zespół Microsoft 365 Defender Threat Intelligence Team opracował na ten temat i szczegółowo wyjaśnił sposób przeprowadzania tych ataków post na blogu.

Atakujący łączą te linki z przynętami socjotechnicznymi, które podszywają się pod dobrze znane narzędzia i usługi zwiększające produktywność, aby zachęcić użytkowników do kliknięcia. Takie postępowanie prowadzi do serii przekierowań — w tym strony weryfikacji CAPTCHA, która dodaje poczucie legalność i próby ominięcia niektórych zautomatyzowanych systemów analitycznych — przed wprowadzeniem użytkownika do fałszywego logowania strona. To ostatecznie prowadzi do naruszenia poświadczeń, co otwiera użytkownika i jego organizację na inne ataki.

Aby skutecznie naprowadzić potencjalne ofiary na strony phishingowe, przekierowania umieszczone w wiadomości są konfigurowane przy użyciu legalnej usługi.

W rzeczywistości ostatnie domeny kontrolowane przez aktora zawarte w łączu wykorzystują domeny najwyższego poziomu .xyz, .club, .shop i .online, ale które są przekazywane jako parametry, aby przemykać przez bramkę e-mail rozwiązania.

Microsoft stwierdził, że w ramach tej kampanii hakerskiej wykrył co najmniej 350 unikalnych domen phishingowych.

Najskuteczniejszym narzędziem hakerów jest przekonywanie przynęt socjotechnicznych, które rzekomo są powiadomieniami od aplikacje takie jak Office 365 i Zoom, dobrze opracowana technika unikania wykrycia oraz trwała infrastruktura do przeprowadzania tych ataki.

Aby jeszcze bardziej zwiększyć wiarygodność ataku, kliknij specjalnie spreparowane przekierowania użytkowników na złośliwą stronę docelową, która wykorzystuje Google reCAPTCHA do blokowania dynamicznego skanowania próbowanie.

Po zakończeniu weryfikacji CAPTCHA, ofiarom wyświetlana jest fałszywa strona logowania naśladująca znana usługa, taka jak Microsoft Office 365, tylko po to, aby przesunąć ich hasła po przesłaniu Informacja.

Jeśli ofiara wprowadzi hasło, strona odświeży się i wyświetli komunikat o błędzie informujący o przekroczeniu limitu czasu sesji i nakazujący odwiedzającemu ponowne wprowadzenie hasła.

Jest to praktyka sprawdzania poprawności danych, podobna do rytuału podwójnej zgody stosowanego przez serwisy list marketingu e-mailowego w celu zapewnienia zgodności z przepisami dotyczącymi spamu.

Ofiary phishingu są przekierowywane na legalną witrynę bezpieczeństwa Sophos, wskazując fałszywie, że wiadomość e-mail, o której odzyskaniu zostały powiadomione, została opublikowana.

Teraz, gdy zdajemy sobie sprawę z niebezpieczeństwa, możemy śmiało podjąć natychmiastowe odpowiednie działania, zmniejszając ryzyko stania się kolejną statystyką w tej cyberwojnie.

Czy robisz wszystko, co w Twojej mocy, aby chronić się przed próbami phishingu? Daj nam znać w sekcji komentarzy poniżej.

![Czy antywirus może wykryć phishing? [Przewodnik dotyczący zapobiegania]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![Czy antywirus może wykryć phishing? [Przewodnik dotyczący zapobiegania]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)