Den uvanlige løsepenger TeleCrypt, kjent for å kapre meldingsappen Telegram for å kommunisere med angripere i stedet for enkle HTTP-baserte protokoller, er ikke lenger en trussel for brukerne. Takk til malware-analytiker for Malwarebytes Nathan Scott sammen med teamet sitt ved Kaspersky Lab har belastningen på løsepenger blitt sprukket bare noen uker etter utgivelsen.

De var i stand til å avdekke en stor feil i ransomware ved å avsløre svakheten til krypteringsalgoritmen som ble brukt av den infiserte TeleCrypt. Det krypterte filer ved å løkke en enkelt byte om gangen gjennom dem og deretter legge til en byte fra nøkkelen i rekkefølge. Denne enkle krypteringsmetoden tillot sikkerhetsforskere en måte å knekke den ondsinnede koden på.

Det som gjorde denne ransomware uvanlig var dens kommando og kontroll (C&C) klient-server kommunikasjonskanal, og det er derfor operatørene valgte å kooptere Telegram-protokoll i stedet for HTTP / HTTPS som de fleste løsepenger gjør i disse dager - selv om vektoren var merkbart lav og målrettet russiske brukere med sin første versjon. Rapporter antyder at russiske brukere som utilsiktet lastet ned infiserte filer og installerte dem etter å ha falt byttedyr mot phishing-angrep ble vist en advarselsside som utpresset brukeren til å betale løsepenger for å hente sine filer. I dette tilfellet kreves det at ofrene betaler 5000 rubler ($ 77) for det såkalte "Young Programmers Fund."

Ransomware retter seg mot over hundre forskjellige filtyper, inkludert jpg, xlsx, docx, mp3, 7z, torrent eller ppt.

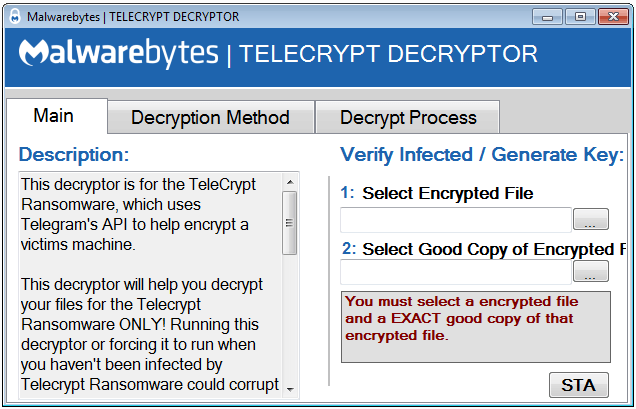

De dekrypteringsverktøy, Malwarebytes, tillater ofre å gjenopprette filene sine uten å betale. Du trenger imidlertid en ukryptert versjon av en låst fil å fungere som et eksempel på generere en fungerende dekrypteringsnøkkel. Du kan gjøre det ved å logge på e-postkontoer, filsynkroniseringstjenester (Dropbox, Box) eller fra eldre systembackups hvis du har gjort noen.

Etter at dekrypteren har funnet krypteringsnøkkelen, vil den deretter gi brukeren muligheten til å dekryptere en liste over alle krypterte filer eller fra en bestemt mappe.

Prosessen fungerer slik: Dekrypteringsprogrammet verifiserer filene du gir. Hvis filene stemmer overens og er kryptert av krypteringsskjemaet Telecrypt bruker, navigeres du deretter til den andre siden i programgrensesnittet. Telecrypt holder en liste over alle krypterte filer på “% USERPROFILE% \ Desktop \ База зашифр файлов.txt”

Du kan få Telecrypt ransomware decryptor opprettet av Malwarebytes fra denne boksen lenken.