Malwarebytes har gitt ut et gratis dekrypteringsverktøy for å hjelpe ofre for et nylig ransomware-angrep med å gjenopprette data fra cyberkriminelle som bruker svindelteknologi for teknisk støtte. Den nye løsepengevarianten kalt VindowsLocker dukket opp i forrige uke. Det fungerer ved å koble ofre til falske Microsoft-teknikere for å få filene kryptert ved hjelp av en Pastebin API.

Teknisk support svindlere har målrettet intetanende internettbrukere i en god stund nå. En kombinasjon av sosialteknikk og bedrag, den ondsinnede taktikken har utviklet seg fra kalde samtaler til falske varsler og sist skjermlås. Svindlere med teknisk støtte har nå lagt til ransomware i angrepsarsenalet.

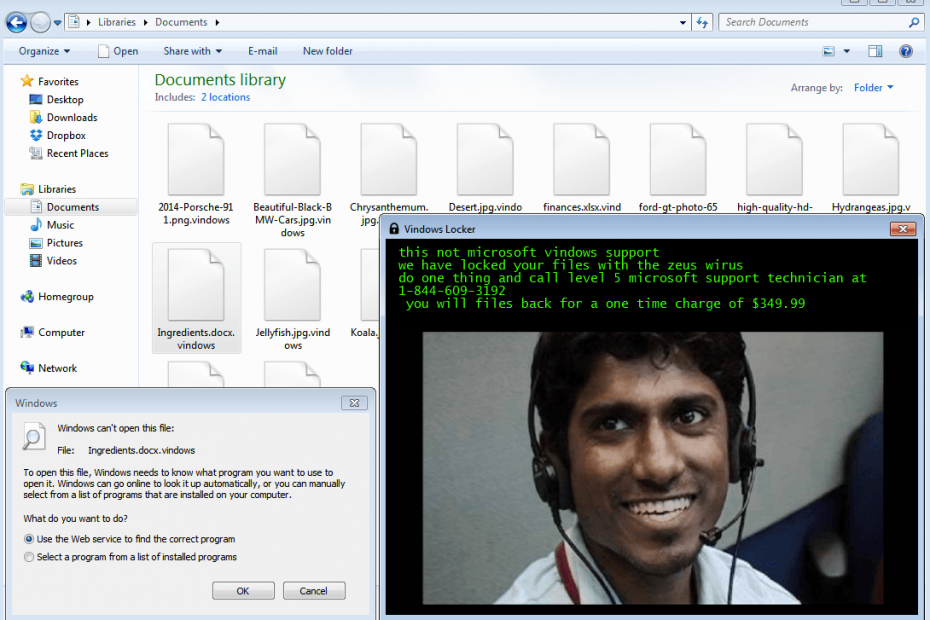

Jakub Kroustek, en AVG-sikkerhetsforsker, oppdaget først VindowsLocker-ransomware og navngav trusselen basert på filtypen .vinduer den henger sammen med alle krypterte filer. VindowsLocker-løseprogrammet bruker AES-krypteringsalgoritmen til å låse filer med følgende utvidelser:

tekst, dok, docx, xls, xlsx, ppt, pptx, odt, jpg, png, csv, kvm, mdb, sln, php, asp, aspx, html, xml, psd

VindowsLocker etterligner svindel med teknisk støtte

Ransomware benytter en taktikk som er typisk for de fleste teknisk support-svindel ved at ofre blir bedt om å ringe et gitt telefonnummer og snakke med teknisk supportpersonell. Derimot ba ransomware-angrep tidligere om betaling og håndterte dekrypteringsnøkler ved hjelp av en mørk webportal.

dette ikke microsoft gir støtte

vi har låst filene dine med zeus-viruset

gjør en ting og ring nivå 5 for Microsoft supporttekniker på 1-844-609-3192

du vil arkivere en engangsavgift på $ 349,99

Malwarebytes mener svindlerne opererer basert ut av India og etterligner Microsofts tekniske supportpersonell. VindowsLocker bruker også en tilsynelatende legitim Windows-støtteside for å gi det falske inntrykk av at teknisk støtte er klar til å hjelpe ofrene. Støttesiden ber om offerets e-postadresse og banklegitimasjon for å behandle betalingen på $ 349,99 for å låse opp en datamaskin. Betaling av løsepenger hjelper imidlertid ikke brukere å gjenopprette filene i henhold til Malwarebytes. Dette er fordi VindowsLocker-utviklere nå ikke klarer å dekryptere en infisert datamaskin automatisk på grunn av noen kodefeil.

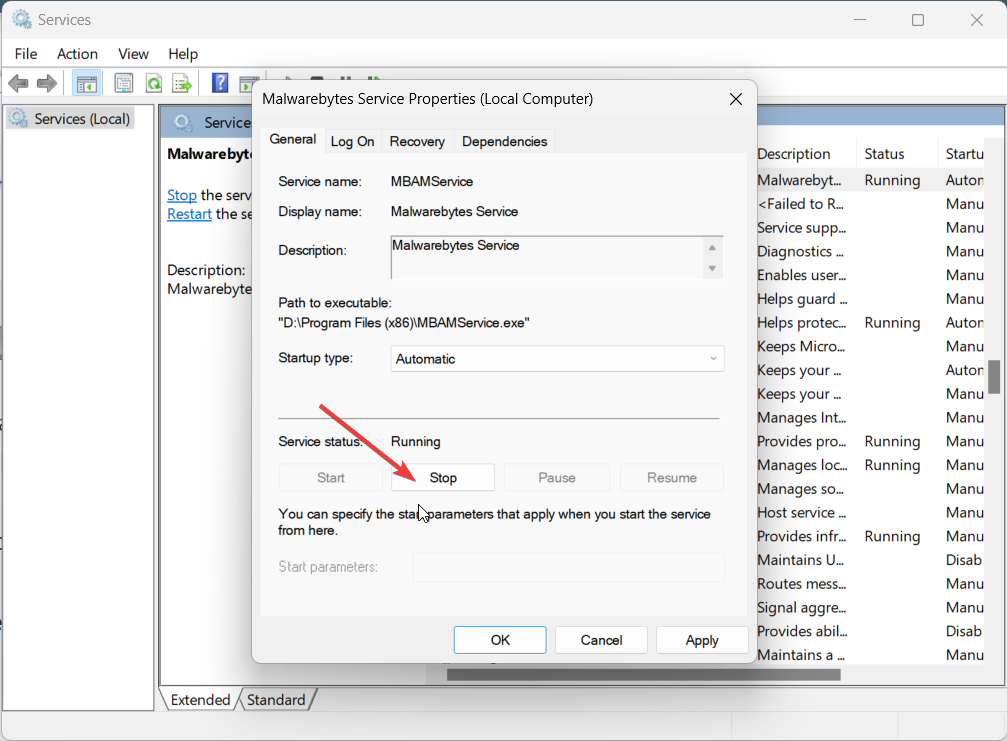

Malwarebytes forklarer at VindowsLocker-ransomware-kodere har slått ned en av API-nøklene som er ment for bruk i korte økter. Derfor utløper API-nøkkelen etter en kort periode, og de krypterte filene går online, og hindrer VindowsLocker-utviklerne i å gi AES-krypteringsnøklene til ofrene.

Les også:

- Identifiser løsepenger som krypterte dataene dine med dette gratisverktøyet

- Hvordan fjerne Locky ransomware for godt

- Malwarebytes lanserer gratis dekrypteringsprogramvare for Telecrypt ransomware

- Locky ransomware sprer seg på Facebook tilslørt som .svg-fil