- La sicurezza online è solo relativa, un'illusione agli occhi di molti esperti di sicurezza.

- L'azienda di sicurezza informatica Zscaler ha svelato una nuova campagna di phishing AiTM.

- Gli obiettivi sono gli utenti di Microsoft Mail e stiamo per mostrarti come funziona.

Leggi molto attentamente ciò che stiamo per scrivere in questo articolo, poiché nessuno è al sicuro dagli aggressori e dai metodi che stanno attualmente utilizzando.

Per essere più specifici, gli utenti del servizio di posta elettronica Microsoft devono stare davvero attenti perché Zscaler, una società di ricerca sulla sicurezza informatica, ha appena scoperto una nuova campagna di phishing in corso rivolta agli utenti di posta elettronica Microsoft.

Non per spaventarti ma, secondo l'azienda, gli utenti aziendali sono sotto attacco e la campagna viene condotta utilizzando la tecnica dell'avversario nel mezzo (AiTM) per aggirare l'autenticazione a più fattori.

La campagna di phishing utilizza il metodo AiTM per rubare le tue credenziali

Anche il gigante della tecnologia di Redmond ha riconosciuto questo problema a luglio quando ha creato un post sul blog destinato ad avvertire gli utenti del pericolo imminente.

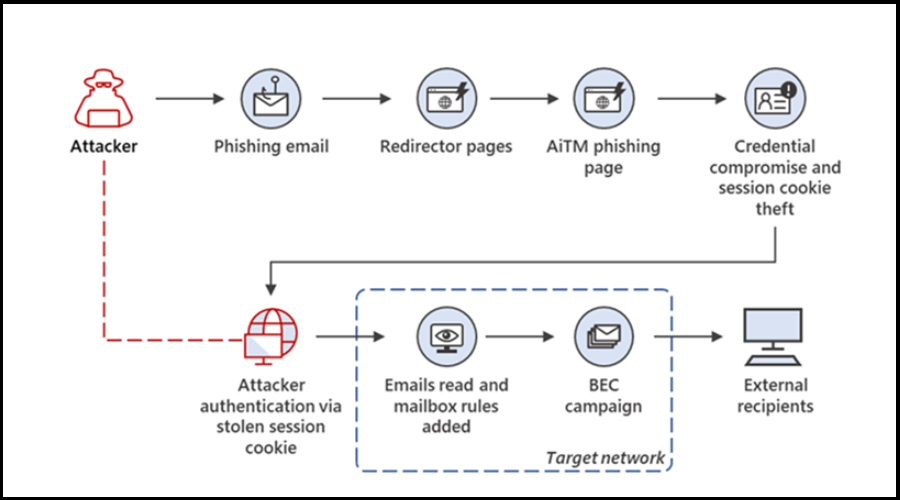

Per aggiornarti, questa tecnica AiTM mette in mezzo un avversario per intercettare il processo di autenticazione tra il client e il server.

Inutile dire che, durante questo scambio, tutte le tue credenziali sono andate come se fossero andate, in quanto terze parti malintenzionate le avranno di conseguenza.

E, come ti aspetteresti, questo significa anche che le informazioni MFA sono state rubate. Pertanto, l'avversario nel mezzo agisce come il server per il client reale e il client per il server reale.

| Nome di dominio registrato dall'attaccante | Nome di dominio legittimo della Federal Credit Union |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

Come spiegato dagli esperti di sicurezza, questa campagna è specificamente progettata per raggiungere gli utenti finali nelle aziende che utilizzano i servizi di posta elettronica di Microsoft.

Ricorda che la compromissione della posta elettronica aziendale (BEC) continua a essere una minaccia sempre presente per le organizzazioni e questa campagna sottolinea ulteriormente la necessità di proteggersi da tali attacchi.

Questi sono alcuni dei punti chiave che gli esperti di cybersecurity hanno riassunto, a seguito dell'analisi della minaccia in questione:

- Gli utenti aziendali dei servizi di posta elettronica di Microsoft sono gli obiettivi principali di questa campagna di phishing su larga scala.

- Tutti questi attacchi di phishing iniziano con un'e-mail inviata alla vittima con un collegamento dannoso.

- La campagna è attiva al momento della pubblicazione del blog e quasi ogni giorno vengono registrati nuovi domini di phishing dall'attore della minaccia.

- In alcuni casi, le e-mail aziendali dei dirigenti sono state compromesse utilizzando questo attacco di phishing e successivamente utilizzate per inviare ulteriori e-mail di phishing nell'ambito della stessa campagna.

- Sono presi di mira alcuni dei principali settori verticali del settore come FinTech, Lending, Insurance, Energy e Manufacturing in aree geografiche come Stati Uniti, Regno Unito, Nuova Zelanda e Australia.

- In questi attacchi viene utilizzato un kit di phishing personalizzato basato su proxy in grado di aggirare l'autenticazione a più fattori (MFA).

- Varie tecniche di cloaking e di fingerprinting del browser vengono sfruttate dall'attore delle minacce per aggirare i sistemi di analisi URL automatizzati.

- Numerosi metodi di reindirizzamento degli URL vengono utilizzati per eludere le soluzioni di analisi degli URL delle e-mail aziendali.

- I legittimi servizi di modifica del codice online come CodeSandbox e Glitch vengono abusati per aumentare la durata di conservazione della campagna.

Secondo la nostra analisi delle e-mail originali utilizzando il tema della Federal Credit Union, abbiamo osservato uno schema interessante. Queste e-mail provenivano dagli indirizzi e-mail degli amministratori delegati delle rispettive organizzazioni della Federal Credit Union.

Consentiteci anche di menzionare che alcuni dei domini registrati dagli aggressori erano versioni typosquat di legittime Federal Credit Unions negli Stati Uniti.

Al giorno d'oggi, il confine tra la sicurezza online e il compromettere l'intera operazione è così sottile che avresti bisogno di un microscopio atomico per vederlo.

Ecco perché predichiamo sempre la sicurezza, il che significa:

- Non scaricare mai nulla da fonti casuali e non sicure.

- Non rivelare mai le tue credenziali o altre informazioni sensibili a nessuno.

- Non permettere a persone di cui non ti fidi di usare il tuo PC.

- Non aprire i collegamenti ricevuti nelle e-mail che provengono da fonti non attendibili.

- Sempre software antivirus.

Sta a te stare al sicuro in questa giungla online in continua evoluzione, quindi assicurati di prendere tutte le misure di sicurezza di cui hai bisogno per evitare disastri.

Hai ricevuto email del genere ultimamente? Condividi la tua esperienza con noi nella sezione commenti qui sotto.

![L'antivirus può rilevare il phishing? [Guida alla prevenzione]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)