- Questo è un messaggio serio e dovrebbe essere trattato come tale da tutti i client Microsoft.

- L'azienda di Redmond lancia un vero e proprio avviso sul phishing SEABORGIUM.

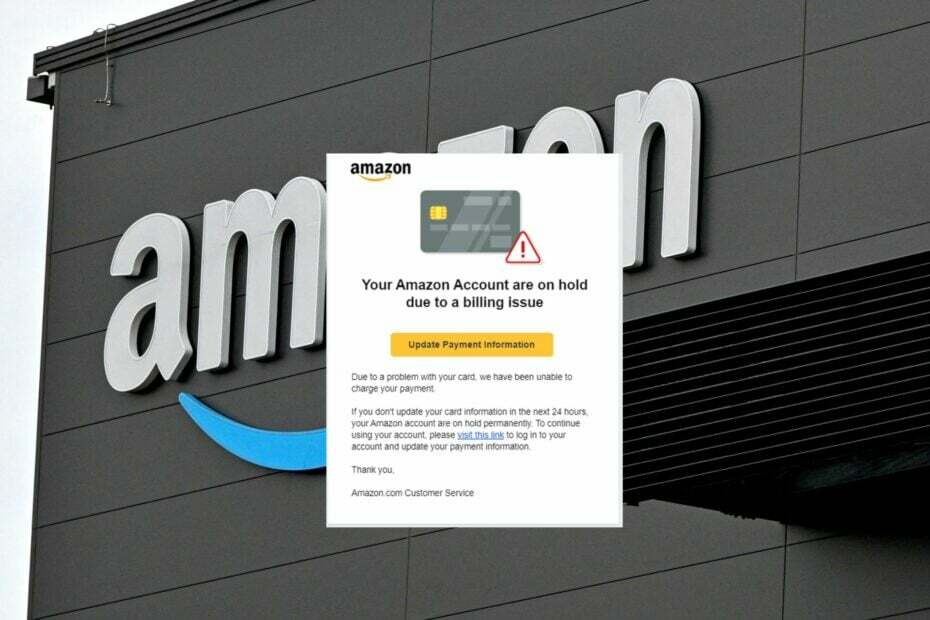

- Terze parti dannose possono infiltrarsi nel tuo sistema utilizzando e-mail OneDrive inventate.

Proprio quando pensavi che l'ultimo Patch aggiornamenti di sicurezza del martedì coperto praticamente tutte le lacune nella griglia di difesa di Microsoft, il gigante della tecnologia porta notizie più sconcertanti.

Il Threat Intelligence Center della società di Redmond, o MSTIC, ha emesso un serio avvertimento su una campagna di phishing chiamata SEABORGIO.

Questa non è una novità per gli esperti di sicurezza, poiché questo schema esiste praticamente dal 2017, Microsoft ha creato un importante post sul blog per quanto riguarda SEABORGIUM.

Stiamo per mostrarvi il modo in cui opera esaminando alcune linee guida complete che potrebbero aiutare le potenziali vittime a evitarlo.

Come funziona lo schema di phishing SEABORGIUM?

Sappiamo che ora probabilmente ti starai chiedendo cosa rende questa campagna di phishing così pericolosa per gli utenti Microsoft.

Bene, dovresti sapere che in realtà è il modo in cui terze parti dannose avviano l'attacco. In primo luogo, sono stati visti condurre ricognizioni o un'osservazione approfondita delle potenziali vittime utilizzando profili di social media fraudolenti.

Di conseguenza, vengono creati anche molti indirizzi e-mail per impersonare ID reali di persone autentiche per contattare gli obiettivi prescelti.

Non solo, ma le e-mail potenzialmente dannose possono provenire anche da cosiddette importanti società di sicurezza, che si offrono di istruire gli utenti sulla sicurezza informatica.

Microsoft ha anche specificato che gli hacker SEABORGIUM forniscono URL dannosi direttamente in un'e-mail o tramite allegati, spesso imitando servizi di hosting come OneDrive di Microsoft.

Inoltre, il colosso tecnologico ha anche delineato l'utilizzo del kit di phishing EvilGinx in questo caso utilizzato per rubare le credenziali delle vittime.

Come affermato dall'azienda, nel caso più semplice, SEABORGIUM aggiunge direttamente un URL al corpo della propria e-mail di phishing.

Tuttavia, di tanto in tanto, terze parti dannose sfruttano gli accorciatori di URL e i reindirizzamenti aperti per offuscare il loro URL dalle piattaforme di protezione in linea e di destinazione.

L'e-mail varia tra falsa corrispondenza personale con testo con collegamento ipertestuale e false e-mail di condivisione di file che imitano una gamma di piattaforme.

È stato osservato che la campagna SEABORGIUM utilizza credenziali rubate e accede direttamente agli account di posta elettronica delle vittime.

Pertanto, sulla base dell'esperienza degli esperti di sicurezza informatica che rispondono alle intrusioni di questo attore per conto dei nostri clienti, l'azienda ha confermato che le seguenti attività sono comuni:

- Esfiltrazione di dati di intelligence: SEABORGIUM è stato osservato esfiltrare email e allegati dalla casella di posta delle vittime.

- Impostazione della raccolta dati persistente: in casi limitati, è stato osservato che SEABORGIUM imposta regole di inoltro dalle caselle di posta delle vittime agli account dead drop controllati dall'attore in cui l'attore ha accesso a lungo termine ai dati raccolti. In più di un'occasione abbiamo osservato che gli attori hanno potuto accedere a dati di mailing list per gruppi sensibili, come quelli frequentato da ex funzionari dell'intelligence e mantiene una raccolta di informazioni dalla mailing list per il targeting successivo e esfiltrazione.

- Accesso alle persone di interesse: Ci sono stati diversi casi in cui SEABORGIUM è stato osservato utilizzando i propri account di rappresentazione per facilitare il dialogo con persone specifiche di interesse e, di conseguenza, sono state incluse in conversazioni, a volte inconsapevoli, che hanno coinvolto più parti. La natura delle conversazioni identificate durante le indagini da parte di Microsoft dimostra la condivisione di informazioni potenzialmente riservate che potrebbero fornire valore di intelligence.

Cosa posso fare per proteggermi da SEABORGIUM?

Tutte le tecniche sopra menzionate che Microsoft ha affermato essere utilizzate dagli hacker possono effettivamente essere mitigate adottando le considerazioni di sicurezza fornite di seguito:

- Controlla le impostazioni di filtro della posta elettronica di Office 365 per assicurarti di bloccare i messaggi di posta elettronica falsi, lo spam e i messaggi di posta elettronica con malware.

- Configura Office 365 per disabilitare l'inoltro automatico della posta elettronica.

- Usa gli indicatori di compromissione inclusi per indagare se esistono nel tuo ambiente e valutare la potenziale intrusione.

- Esamina tutte le attività di autenticazione per l'infrastruttura di accesso remoto, con particolare attenzione agli account configurato con autenticazione a fattore singolo, per confermare l'autenticità e indagare su eventuali anomalie attività.

- Richiedi l'autenticazione a più fattori (MFA) per tutti gli utenti provenienti da tutte le località, compreso quello percepito ambienti affidabili e tutte le infrastrutture con connessione a Internet, anche quelle provenienti da locale sistemi.

- Sfrutta implementazioni più sicure come i token FIDO o Microsoft Authenticator con corrispondenza dei numeri. Evita i metodi MFA basati sulla telefonia per evitare i rischi associati al jack della SIM.

Per i clienti di Microsoft Defender per Office 365:

- Usa Microsoft Defender per Office 365 per una protezione avanzata dal phishing e una copertura contro nuove minacce e varianti polimorfiche.

- Abilita l'eliminazione automatica di zero ore (ZAP) in Office 365 per mettere in quarantena la posta inviata in risposta alla nuova minaccia acquisita intelligence e neutralizzare retroattivamente i messaggi dannosi di phishing, spam o malware che sono già stati consegnati alle cassette postali.

- Configura Defender per Office 365 per ricontrollare i collegamenti al clic. Safe Links fornisce la scansione e la riscrittura degli URL dei messaggi di posta elettronica in entrata nel flusso di posta e la verifica del tempo di clic URL e collegamenti nei messaggi di posta elettronica, in altre applicazioni di Office come Teams e in altri percorsi come SharePoint Online. L'analisi dei collegamenti sicuri viene eseguita in aggiunta alla normale protezione da posta indesiderata e antimalware nei messaggi di posta elettronica in entrata in Exchange Online Protection (EOP). La scansione dei collegamenti sicuri può aiutare a proteggere la tua organizzazione da collegamenti dannosi utilizzati in attacchi di phishing e altri.

- Usa il simulatore di attacco in Microsoft Defender per Office 365 per eseguire campagne di phishing e attacchi alle password simulate, realistiche ma sicure all'interno della tua organizzazione. Esegui simulazioni di spear-phishing (raccolta di credenziali) per addestrare gli utenti finali a non fare clic sugli URL nei messaggi non richiesti e a rivelare le proprie credenziali.

Con tutto questo in mente, dovresti pensarci due volte prima di aprire qualsiasi tipo di allegato che arriva in un'e-mail da una fonte discutibile.

Potresti pensare che un semplice clic sia innocuo, ma in realtà è tutto ciò di cui gli aggressori hanno bisogno per infiltrarsi, compromettere e sfruttare i tuoi dati.

Hai notato qualche attività sospetta ultimamente? Condividi la tua esperienza con noi nella sezione commenti qui sotto.

![L'antivirus può rilevare il phishing? [Guida alla prevenzione]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)