- Microsoft avverte gli utenti di tutto il mondo di una nuova campagna di phishing evoluta.

- Questi attacchi sono molto più facili da eseguire inosservati in questa era del lavoro ibrido.

- Il piano è di aderire un dispositivo gestito da un utente malintenzionato alla rete di un'organizzazione.

- Gli esperti di sicurezza affermano che le vittime sono ancora più esposte senza l'AMF.

Solo perché non hai sentito parlare di recenti importanti attacchi informatici, non significa che si siano fermati. Al contrario, terze parti dannose escogitano sempre modi nuovi e ingegnosi per entrare nei nostri dispositivi.

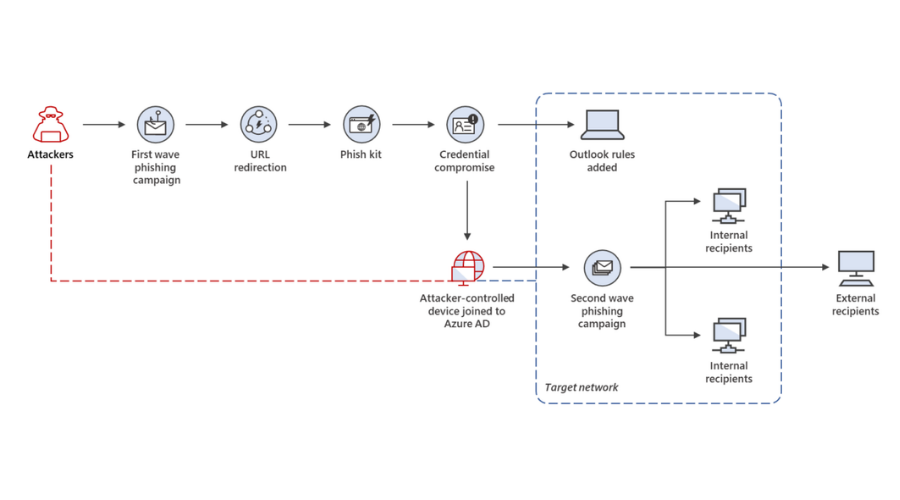

Di recente, Microsoft scoperto una campagna su larga scala in più fasi che aggiunge una nuova tecnica alle tradizionali tattiche di phishing unendo un dispositivo gestito da un utente malintenzionato alla rete di un'organizzazione.

Gli esperti di sicurezza di Redmond affermano di aver osservato che la seconda fase della campagna ha avuto successo contro vittime che non hanno implementato l'autenticazione a più fattori, che è un pilastro essenziale dell'identità sicurezza.

Microsoft espone una nuova ed evoluta campagna di phishing

La prima fase di questa campagna di hacking si concentra in realtà sul furto di credenziali nelle organizzazioni target situate principalmente in Australia, Singapore, Indonesia e Thailandia.

Successivamente, gli aggressori hanno utilizzato account compromessi per espandere il proprio punto d'appoggio all'interno dell'organizzazione tramite il phishing laterale e oltre la rete tramite lo spam in uscita.

Inutile dire che il collegamento di un dispositivo compromesso alla rete ha consentito ai criminali informatici di propagare di nascosto l'attacco e spostarsi lateralmente attraverso la rete presa di mira.

E mentre in questo caso la registrazione del dispositivo è stata utilizzata per ulteriori attacchi di phishing, lo sfruttamento della registrazione del dispositivo è in aumento poiché sono stati osservati altri casi d'uso.

Inoltre, l'immediata disponibilità di strumenti di test delle penne, progettati per facilitare questa tecnica, non farà che espanderne l'utilizzo ad altri attori in futuro.

Questa campagna dimostra che il continuo miglioramento della visibilità e delle protezioni sui dispositivi gestiti ha costretto gli aggressori a esplorare strade alternative.

E, a causa dell'aumento dei dipendenti che lavorano da casa, che sposta i confini tra le reti aziendali interne ed esterne, la potenziale superficie di attacco è ulteriormente estesa.

Terze parti dannose implementano varie tattiche per indirizzare i problemi organizzativi inerenti al lavoro ibrido, umano errore e IT shadow o app, servizi, dispositivi e altre infrastrutture non gestiti che operano al di fuori degli standard politiche.

È facile che questi dispositivi non gestiti vengano ignorati o persi dai team di sicurezza, rendendoli obiettivi redditizi per il compromesso, eseguire silenziosamente movimenti laterali, saltare i confini della rete e raggiungere la persistenza per il bene di un lancio più ampio attacchi.

Gli esperti di sicurezza Microsoft sono più preoccupati quando gli aggressori riescono a connettere correttamente un dispositivo che funzionano completamente e che ha il controllo completo.

Per rimanere al sicuro e non cadere vittime della crescente sofisticatezza degli attacchi, le organizzazioni hanno bisogno di soluzioni che forniscano e mettano in correlazione i dati sulle minacce provenienti da e-mail, identità, cloud ed endpoint.

Microsoft 365 Defender coordina la protezione tra questi domini, trovando automaticamente i collegamenti tra i segnali per fornire una difesa completa, ecco come Microsoft è stata in grado di scoprirlo campagna.

Stai adottando tutte le misure appropriate per garantire la sicurezza dei tuoi dati sensibili? Condividi la tua opinione con noi nella sezione commenti qui sotto.