- Astaroth si affida ancora alle campagne di posta elettronica per la distribuzione e ha un'esecuzione senza file, ma ha anche ottenuto tre nuovi importanti aggiornamenti.

- Uno di questi è il nuovo utilizzo dei canali YouTube per C2 che aiuta a eludere il rilevamento, sfruttando un servizio comunemente utilizzato su porte comunemente utilizzate.

- È il momento più importante per preoccuparsi della sicurezza del proprio computer. Vai al nostro Sezione sicurezza informatica per saperne di più.

- Il mondo digitale e tecnologico si sta muovendo più velocemente che mai. Leggi le ultime storie nel nostro Hub di notizie.

Astaroth, un trojan specializzato nel furto di informazioni sensibili, è stato scoperto l'anno scorso e fino ad ora è stato scoperto si è evoluto in uno dei migliori malware furtivi, diversificando la sua protezione dai controlli per impedire ai ricercatori di sicurezza di rilevarlo e bloccarlo.

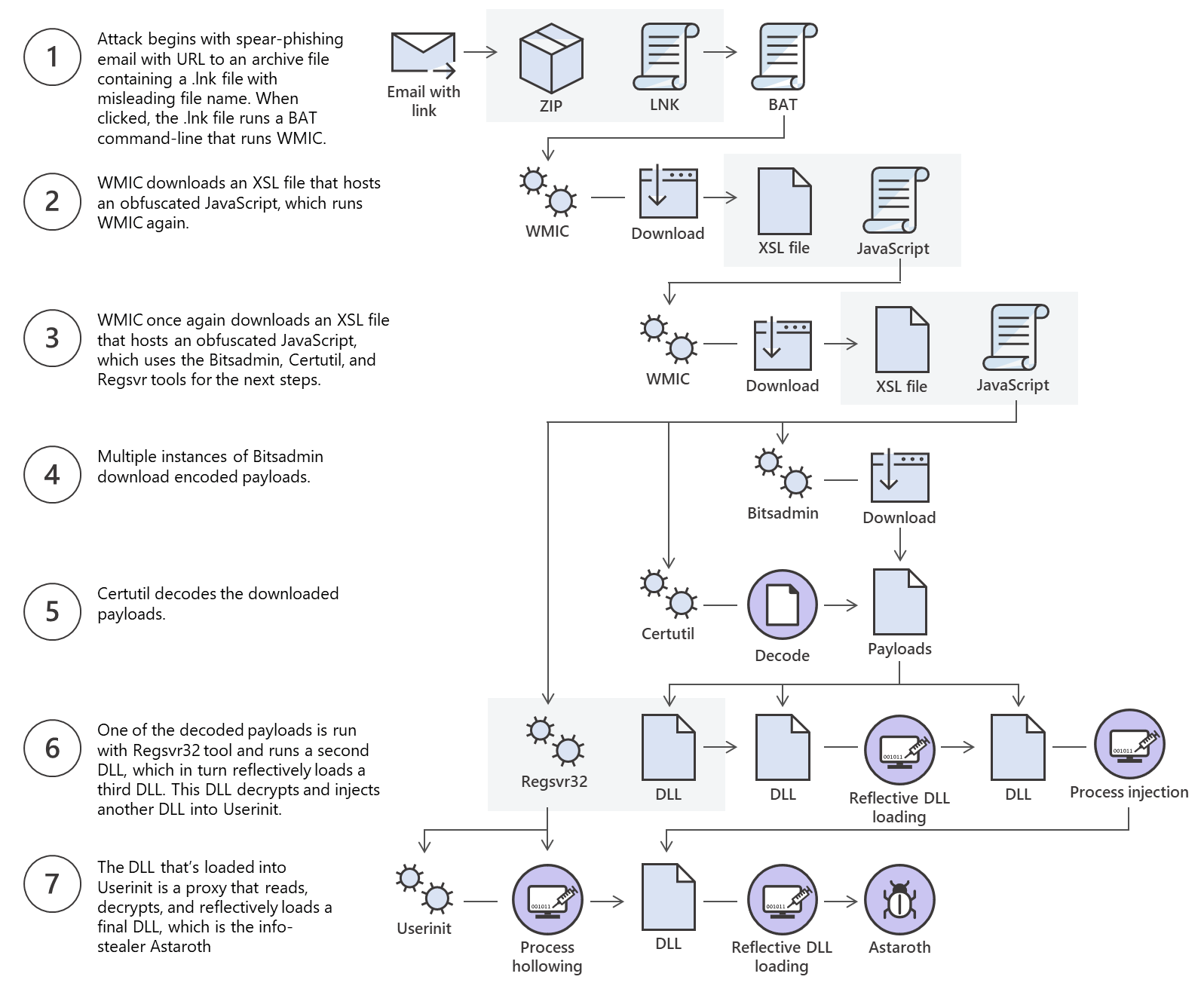

L'anno scorso, Microsoft ha annunciato la scoperta di molte campagne di malware in corso da parte del team di Windows Defender ATP. Queste campagne hanno distribuito il malware Astaroth in modo senza file, il che lo rende ancora più pericoloso.

A proposito di campagne malware, puoi stroncarle sul nascere con questi strumenti antimalware.

Ecco come un ricercatore di Microsoft Defender ATP descritto gli attacchi:

Stavo facendo una revisione standard della telemetria quando ho notato un'anomalia da un algoritmo di rilevamento progettato per catturare una specifica tecnica senza file. La telemetria ha mostrato un forte aumento nell'uso dello strumento della riga di comando di Strumentazione gestione Windows (WMIC) per eseguire uno script (una tecnica a cui MITRE fa riferimento XSL Script Processing), che indica un attacco senza file

Cosa sta facendo Astaroth adesso?

In un nuovo rapporto, Cisco Talos afferma che Astaroth si affida ancora alle campagne di posta elettronica per la distribuzione, ha un'esecuzione senza file e vive dei frutti della terra (LOLbins). La cattiva notizia è che ha anche ottenuto tre nuovi importanti aggiornamenti citati dal report Cisco Talos:

- Astaroth implementa una serie robusta di tecniche anti-analisi/evasione, tra le più complete che abbiamo visto di recente.

- Astaroth è efficace nell'eludere il rilevamento e garantire, con ragionevole certezza, che venga installato solo su sistemi in Brasile e non su sandbox e sistemi di ricerca.

- Il nuovo utilizzo dei canali YouTube per C2 aiuta a eludere il rilevamento, sfruttando un servizio comunemente utilizzato su porte comunemente utilizzate.

Cos'è Astaroth e come funziona?

Se non lo sapevi, Astaroth è un noto malware focalizzato su rubare informazioni sensibili come credenziali e altri dati personali e inviarli all'attaccante.

Sebbene molti utenti di Windows 10 dispongano di un software antimalware o antivirus, la tecnica senza file rende il malware più difficile da rilevare. Ecco lo schema OP su come funziona l'attacco:

Una cosa molto interessante è che nessun file, ad eccezione degli strumenti di sistema, è coinvolto nel processo di attacco. Questa tecnica si chiama vivere della terra e di solito viene utilizzato per eseguire facilmente il backdoor di soluzioni antivirus tradizionali.

Come posso proteggere il mio sistema da questo attacco?

Prima di tutto, assicurati che il tuo Windows 10 è aggiornato. Inoltre, assicurati che il tuo Windows Defender Firewall è attivo e funzionante e dispone degli ultimi aggiornamenti delle definizioni.

Non esporsi a rischi inutili. Scopri perché Windows Defender è l'unica barriera antimalware di cui hai bisogno!

Se sei un utente di Office 365, sarai felice di sapere che:

Per questa campagna Astaroth,Ufficio 365Protezione avanzata dalle minacce (Ufficio 365ATP) rileva le e-mail con collegamenti dannosi che avviano la catena di infezione.

Fortunatamente, Astaroth si rivolge principalmente al Brasile e le e-mail che riceveresti sono in portoghese. Tuttavia, stai attento a riguardo.

Come sempre, per ulteriori suggerimenti o domande, raggiungi la sezione commenti qui sotto.