Ransomware TeleCrypt yang tidak biasa, yang dikenal karena membajak aplikasi perpesanan Telegram untuk berkomunikasi dengan penyerang daripada protokol berbasis HTTP sederhana, tidak lagi menjadi ancaman bagi pengguna. Terima kasih kepada analis malware untuk Malwarebytes Nathan Scott bersama timnya di Kaspersky Lab, jenis ransomware telah dipecahkan hanya beberapa minggu setelah dirilis.

Mereka mampu mengungkap kelemahan utama dalam ransomware dengan mengungkapkan kelemahan algoritma enkripsi yang digunakan oleh TeleCrypt yang terinfeksi. Itu mengenkripsi file dengan mengulangnya satu byte pada satu waktu dan kemudian menambahkan satu byte dari kunci secara berurutan. Metode enkripsi sederhana ini memungkinkan peneliti keamanan cara untuk memecahkan kode berbahaya.

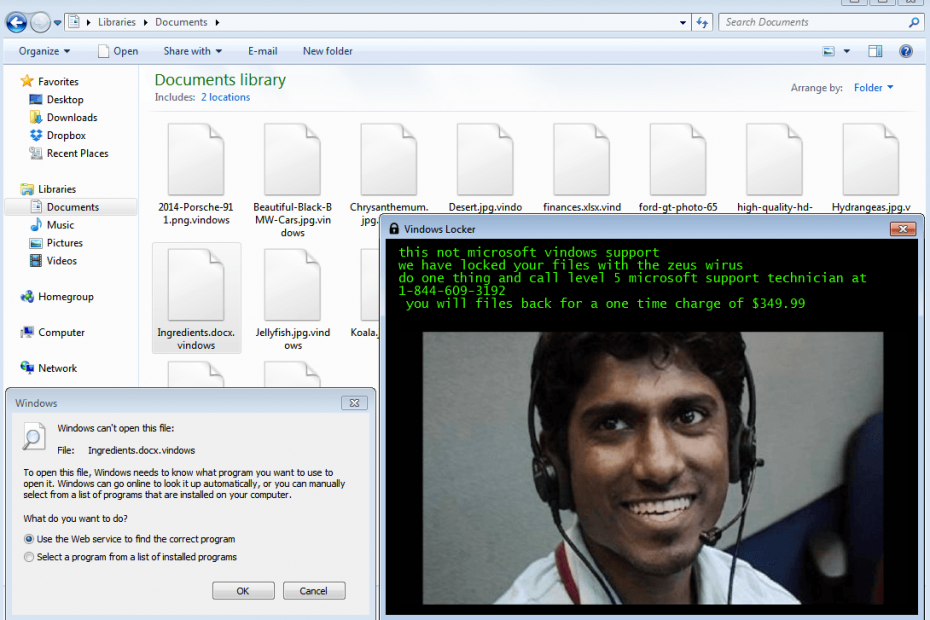

Apa yang membuat ransomware ini tidak biasa adalah saluran komunikasi server-klien command and control (C&C), itulah sebabnya operator memilih untuk mengkooptasi Protokol Telegram alih-alih HTTP/HTTPS seperti kebanyakan ransomware hari ini — meskipun vektornya sangat rendah dan menargetkan pengguna Rusia dengan yang pertama Versi: kapan. Laporan menunjukkan bahwa pengguna Rusia yang secara tidak sengaja mengunduh file yang terinfeksi dan menginstalnya setelah jatuh mangsa serangan phishing diperlihatkan halaman peringatan yang memeras pengguna agar membayar uang tebusan untuk mengambil kembali file. Dalam kasus ini, para korban diminta untuk membayar 5.000 rubel ($77) untuk apa yang disebut “Dana Programmer Muda.”

Ransomware menargetkan lebih dari seratus jenis file yang berbeda termasuk jpg, xlsx, docx, mp3, 7z, torrent atau ppt.

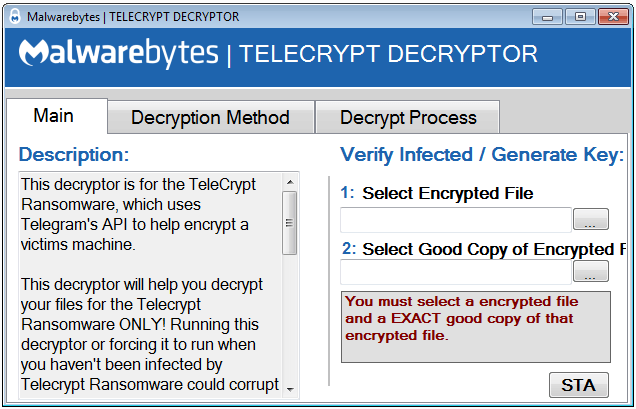

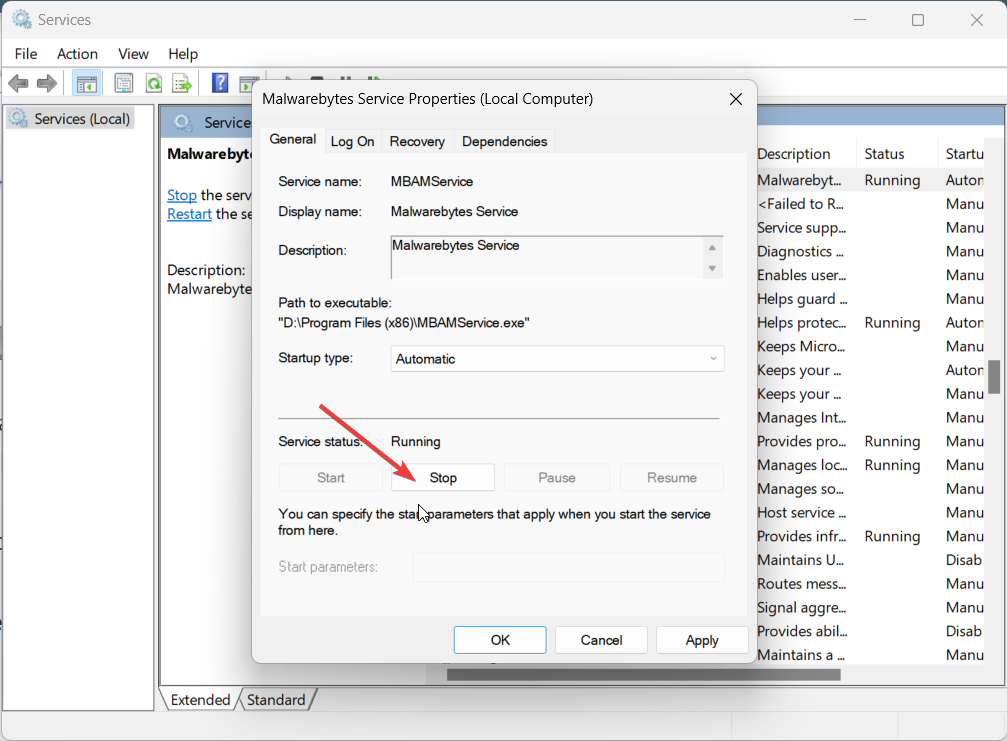

Itu alat dekripsi, Malwarebytes, memungkinkan korban memulihkan file mereka tanpa membayar. Namun, Anda memerlukan versi file terkunci yang tidak dienkripsi untuk bertindak sebagai sampel untuk menghasilkan kunci dekripsi yang berfungsi. Anda dapat melakukannya dengan masuk ke akun email Anda, layanan sinkronisasi file (Dropbox, Box), atau dari cadangan sistem lama jika Anda membuatnya.

Setelah decryptor menemukan kunci enkripsi, ia kemudian akan memberi pengguna opsi untuk mendekripsi daftar semua file terenkripsi atau dari satu folder tertentu.

Prosesnya bekerja sebagai berikut: Program dekripsi memverifikasi file yang Anda berikan. Jika file cocok dan dienkripsi oleh skema enkripsi yang digunakan Telecrypt, Anda kemudian dinavigasi ke halaman kedua antarmuka program. Telecrypt menyimpan daftar semua file terenkripsi di “%USERPROFILE%\Desktop\База ашифр айлов.txt”

Anda bisa mendapatkan decryptor ransomware Telecrypt yang dibuat oleh Malwarebytes dari tautan Kotak ini.