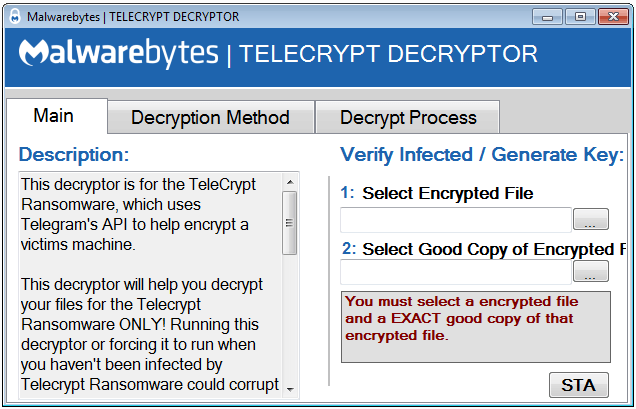

Malwarebytes telah merilis alat dekripsi gratis untuk membantu korban serangan ransomware baru-baru ini memulihkan data mereka dari penjahat cyber menggunakan teknik penipuan dukungan teknis. Varian ransomware baru yang disebut JendelaLoker muncul minggu lalu. Ia bekerja dengan menghubungkan korban ke teknisi Microsoft palsu agar file mereka dienkripsi menggunakan a Pastebin API.

Penipu dukungan teknis telah menargetkan pengguna internet yang tidak curiga selama beberapa waktu sekarang. Kombinasi rekayasa sosial dan penipuan, taktik jahat telah berevolusi dari panggilan dingin menjadi peringatan palsu dan, yang terbaru, kunci layar. Penipu dukungan teknis kini telah menambahkan ransomware ke gudang serangan mereka.

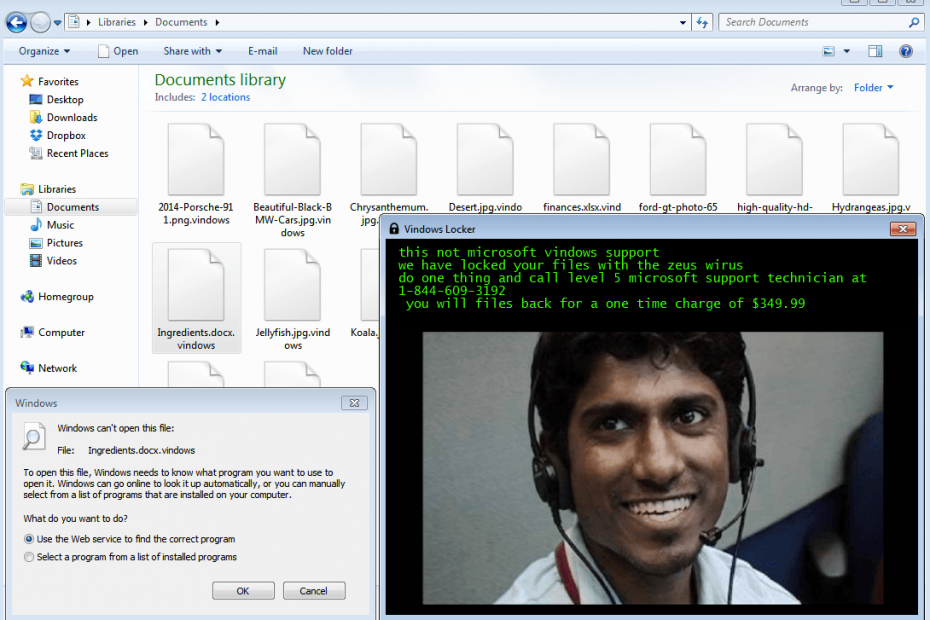

Jakub Kroustek, seorang peneliti keamanan AVG, pertama kali mendeteksi ransomware VindowsLocker dan menamai ancaman tersebut berdasarkan ekstensi file .windows itu ditambahkan ke semua file terenkripsi. Ransomware VindowsLocker menggunakan algoritma enkripsi AES untuk mengunci file dengan ekstensi berikut:

txt, dokter, dok, xl, xlsx, ppt, pptx, odt, jpg, png, csv, sql, mdb, sln, php, asp, aspx, html, xml, psd

WindowsLocker meniru penipuan dukungan teknis

Ransomware menggunakan taktik khas dari sebagian besar penipuan dukungan teknis di mana korban diminta untuk menelepon nomor telepon yang disediakan dan berbicara dengan personel dukungan teknis. Sebaliknya, serangan ransomware di masa lalu meminta pembayaran dan menangani kunci dekripsi menggunakan portal Web Gelap.

ini bukan dukungan microsoft windows

kami telah mengunci file Anda dengan virus zeus

lakukan satu hal dan hubungi teknisi dukungan microsoft level 5 di 1-844-609-3192

Anda akan mengajukan kembali dengan biaya satu kali sebesar $349,99

Malwarebytes percaya bahwa scammers beroperasi di luar India dan meniru personel dukungan teknis Microsoft. VindowsLocker juga menggunakan halaman dukungan Windows yang tampaknya sah untuk memberikan kesan palsu bahwa dukungan teknis siap membantu para korban. Halaman dukungan meminta alamat email korban dan kredensial perbankan untuk memproses pembayaran $349,99 untuk membuka kunci komputer. Namun, membayar uang tebusan tidak membantu pengguna memulihkan file mereka menurut Malwarebytes. Ini karena pengembang VindowsLocker sekarang tidak dapat secara otomatis mendekripsi komputer yang terinfeksi karena beberapa kesalahan pengkodean.

Malwarebytes menjelaskan bahwa pengkode ransomware VindowsLocker telah merusak salah satu kunci API yang dimaksudkan untuk digunakan dalam sesi singkat. Akibatnya, kunci API kedaluwarsa setelah beberapa saat dan file terenkripsi online, menghalangi pengembang VindowsLocker untuk memberikan kunci enkripsi AES kepada korban.

Baca juga:

- Identifikasi ransomware yang mengenkripsi data Anda dengan alat gratis ini

- Bagaimana menghapus ransomware Locky untuk selamanya

- Malwarebytes merilis decryptor gratis untuk ransomware Telecrypt

- Locky ransomware menyebar di Facebook terselubung sebagai file .svg