Logiciels Malveillants

Le malware BitRAT contourne Defender déguisé en outil de vérification de clé WindowsLogiciels MalveillantsWindows 10

Quelle devrait être la priorité numéro un lors de l'accès à Internet? Si vous avez deviné quelque chose qui avait à voir avec le shopping ou les jeux, vous n'en êtes pas encore là.En fait, la sécur...

Lire la suite

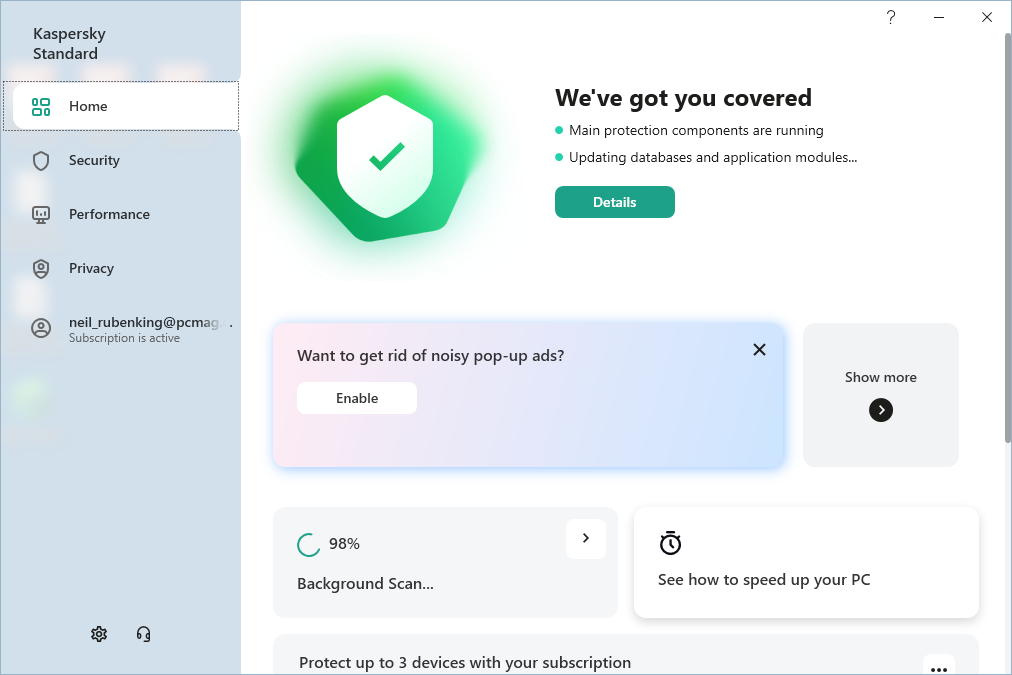

Top 5 des meilleures solutions antivirus à utiliser avec MalwarebytesLogiciels MalveillantsAntivirus

Utilisez Malwarebytes avec un antivirus pour renforcer la sécurité de votre PCTrouver le meilleur antivirus à utiliser avec Malwarebytes est nécessaire pour assurer la meilleure protection globale ...

Lire la suite

Ce nouvel outil CISA peut empêcher les tentatives de piratage dans le cloud de MicrosoftLogiciels Malveillants

CISA a publié un nouvel outil open source de réponse aux incidents.Il aide à détecter les signes d'activité malveillante dans le cloud Microsoft.Les administrateurs informatiques et les experts en ...

Lire la suite

Méfiez-vous de ces acteurs menaçants nommés par la météoLogiciels Malveillants

Sachez qui sont les plus grandes menaces en ligne Le géant de la technologie vient de renommer l'ensemble de la base de données des acteurs menaçants.Désormais, les menaces seront étiquetées à l'ai...

Lire la suite

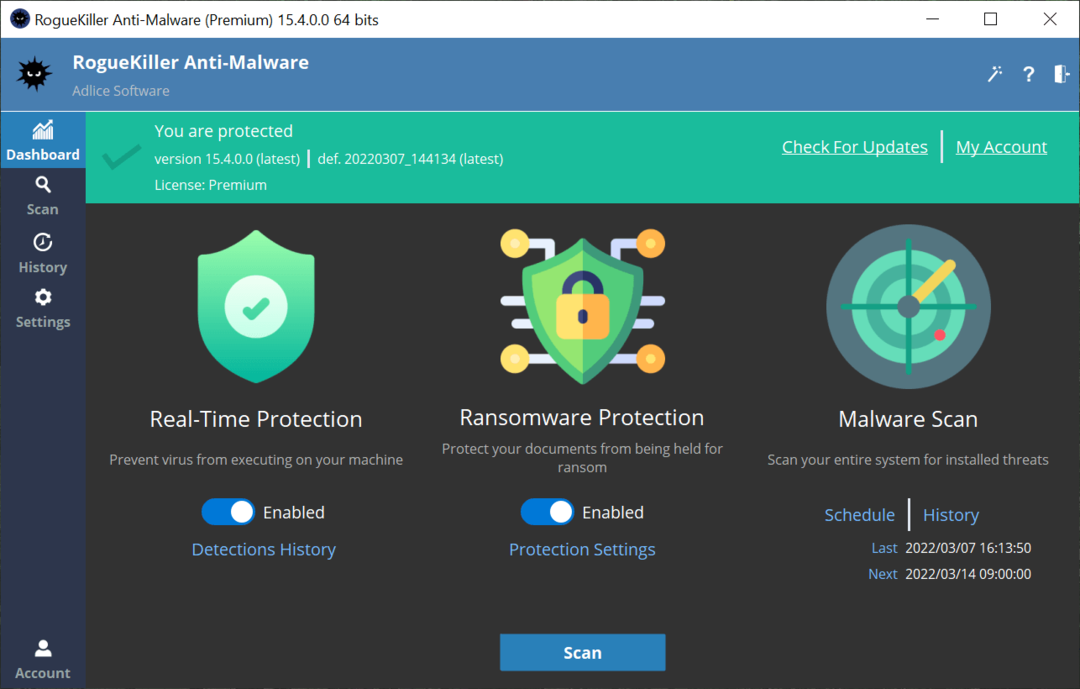

RogueKiller vs Malwarebytes: les meilleurs outils de suppression de logiciels malveillantsLogiciels MalveillantsSuppression Des Logiciels Malveillants

RogueKiller et Malwarebytes sont tous les deux très efficacesEn ce qui concerne la suppression des malwares, les deux solutions les plus populaires sont RogueKiller et Malwarebytes, mais quelle est...

Lire la suite

Qu'est-ce que UpdateCheck.exe et à quoi sert-il ?Utilisation élevée Du ProcesseurLogiciels MalveillantsPerformances De L'ordinateur

Tout sur le processus et les astuces pour réduire son utilisation CPULe UpdateCheck.exe Le processus est généralement lié à une application tierce qui l'utilise pour rechercher des versions plus ré...

Lire la suite

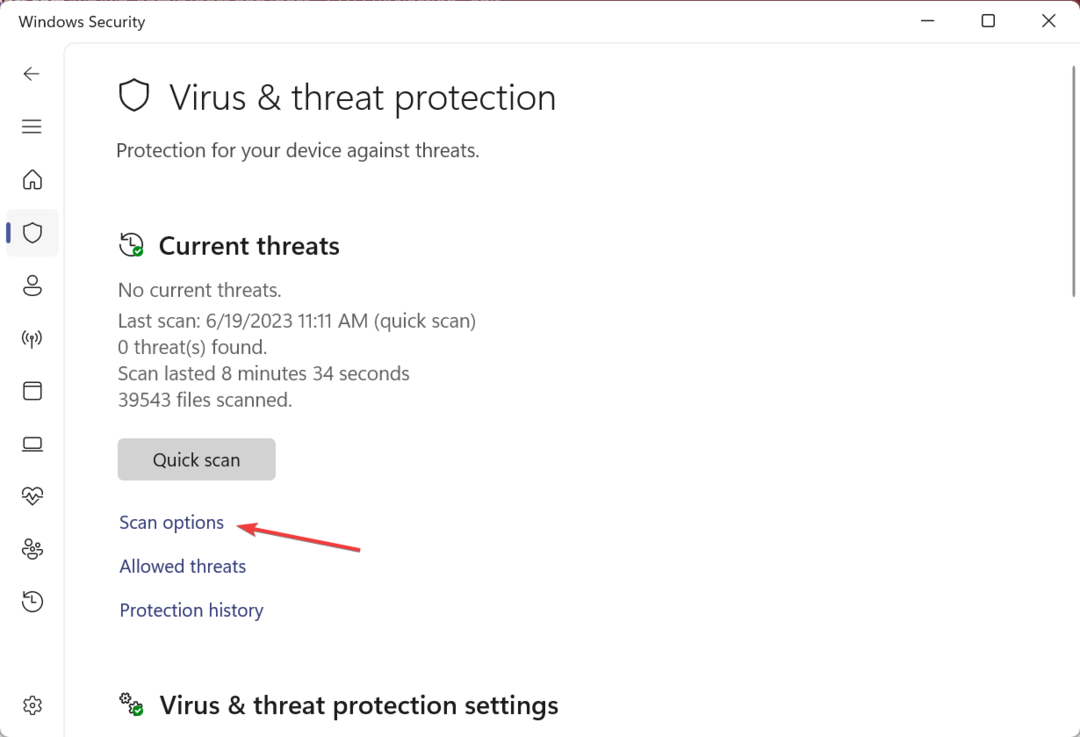

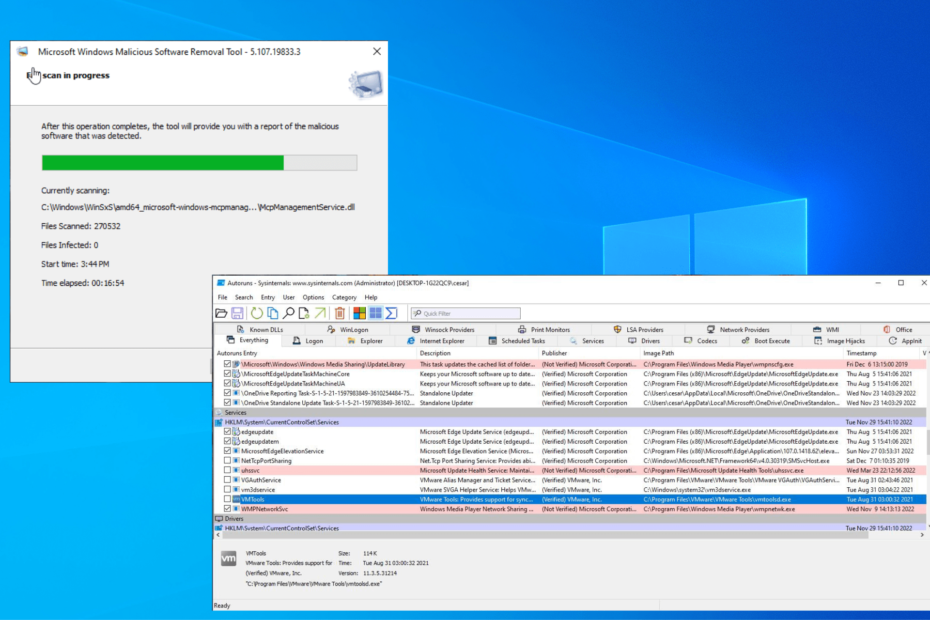

Comment réparer l'utilisation élevée du processeur et du disque par MRT.exe: 3 moyens rapidesUtilisation élevée Du ProcesseurLogiciels MalveillantsWindows 10

Découvrez comment arrêter facilement l'outil de suppression de logiciels malveillants MRT.exe est un logiciel Windows natif qui recherche et supprime les logiciels malveillants de votre ordinateur....

Lire la suite![Peut-on être piraté par un QR Code? [Guide de prévention]](/f/67281e591af022db3345bf9bdf137753.jpg?width=300&height=460)

Peut-on être piraté par un QR Code? [Guide de prévention]Problèmes D'i PhoneLogiciels MalveillantsSécurité

Préparez-vous à être surpris par nos découvertesNous rencontrons des codes QR partout, que ce soit sur un site Internet, dans un café ou même sur des panneaux d'affichage. Les rapports suggèrent qu...

Lire la suite

Zeus Malware: qu'est-ce que c'est et comment le prévenir ou le supprimerLogiciels MalveillantsSuppression Des Logiciels Malveillants

Une catastrophe peut survenir à tout moment, mais pas si vous êtes préparéLe malware Zeus se présente sous diverses formes qui profitent principalement de logiciels obsolètes et de systèmes non séc...

Lire la suite

Zeus Malware: qu'est-ce que c'est et comment le prévenir ou le supprimerLogiciels MalveillantsSuppression Des Logiciels Malveillants

Une catastrophe peut survenir à tout moment, mais pas si vous êtes préparéLe malware Zeus se présente sous diverses formes qui profitent principalement de logiciels obsolètes et de systèmes non séc...

Lire la suite