- CISA a publié un nouvel outil open source de réponse aux incidents.

- Il aide à détecter les signes d'activité malveillante dans le cloud Microsoft.

- Les administrateurs informatiques et les experts en sécurité en profiteront sûrement.

Beaucoup d'entre nous peuvent ou ont déjà été victimes de pirates informatiques impitoyables, il est donc primordial de se protéger dans ce monde en ligne en constante évolution.

Sachez que la U.S. Cybersecurity & Infrastructure Security Agency, également connue sous le nom de CISA, a publié un nouvel outil open source de réponse aux incidents.

Ce nouveau logiciel aide en fait à détecter les signes d'activité malveillante dans les environnements cloud de Microsoft, ce qui peut être énorme dans la bataille contre les tiers malveillants.

En parlant de nuages, nous pouvons vous montrer quelques-uns des meilleures applications de stockage en nuage pour Windows 10. De plus, nous pouvons vous apprendre à réparer leL'opération cloud a échouéerreur sur OneDrive

Communément appelé le

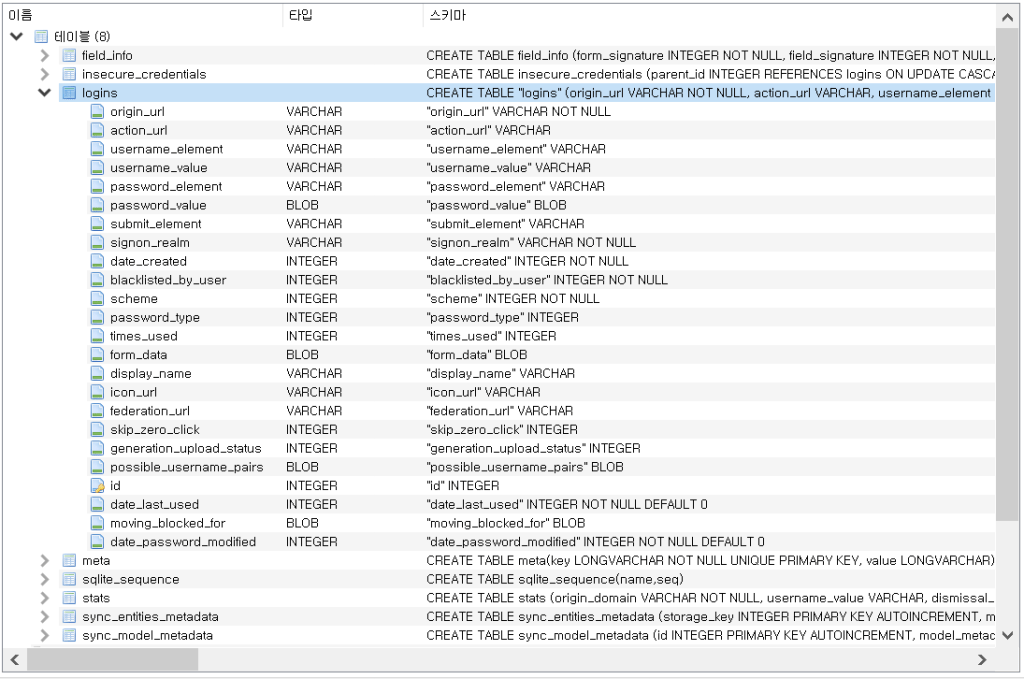

Outil d'oie sans titre, cet utilitaire basé sur Python peut vider les informations de télémétrie des environnements Azure Active Directory, Microsoft Azure et Microsoft 365.Selon CISA, il s'agit d'un outil de chasse et de réponse aux incidents robuste et flexible qui ajoute de nouvelles méthodes d'authentification et de collecte de données.

Avec cet outil, vous pouvez essentiellement exécuter une enquête complète sur les environnements Azure Active Directory (AzureAD), Azure et M365 d'un client.

De plus, Untitled Goose Tool rassemble également des télémétries supplémentaires de Microsoft Defender pour Endpoint (MDE) et Defender pour Internet des objets (IoT) (D4IoT).

Nous savons que vous êtes curieux de connaître les détails, alors allons-y. Avec la plateforme multiplateforme Microsoft nuage interrogatoire et outil d'analyse, les experts en sécurité et les administrateurs réseau peuvent :

- Exporter et examiner les journaux de connexion et d'audit AAD, le journal d'audit unifié M365 (UAL), les journaux d'activité Azure, Microsoft Alertes Defender pour l'IoT (Internet des objets) et données Microsoft Defender pour Endpoint (MDE) en cas de activité.

- Interrogez, exportez et étudiez les configurations AAD, M365 et Azure.

- Extrayez les artefacts cloud des environnements AAD, Azure et M365 de Microsoft sans effectuer d'analyses supplémentaires.

- Effectuez une limitation temporelle de l'UAL.

- Extrayez les données dans ces délais.

- Collectez et examinez les données à l'aide de fonctionnalités de limitation temporelle similaires pour les données MDE.

Gardez cela à l'esprit si vous tenez à la confidentialité et à la sécurité de votre entreprise. Cependant, sachez que tout commence par le fait que nous soyons extrêmement prudents lorsque nous naviguons sur Internet.

Est-ce quelque chose que vous seriez intéressé à utiliser vous-même? Partagez vos opinions avec nous dans la section des commentaires ci-dessous.