Malwarebytes a publié un outil de décryptage gratuit pour aider les victimes d'une récente attaque de ransomware à récupérer leurs données auprès de cybercriminels en utilisant une technique d'escroquerie de support technique. La nouvelle variante de ransomware appelée VindowsLocker fait surface la semaine dernière. Cela fonctionne en connectant les victimes à de faux techniciens Microsoft pour que leurs fichiers soient cryptés à l'aide d'un Pastebin API.

Les escrocs du support technique ciblent depuis longtemps des internautes sans méfiance. Combinaison d'ingénierie sociale et de tromperie, la tactique malveillante a évolué des appels à froid aux fausses alertes et, plus récemment, aux verrouillages d'écran. Les escrocs du support technique ont désormais ajouté des ransomwares à leur arsenal d'attaques.

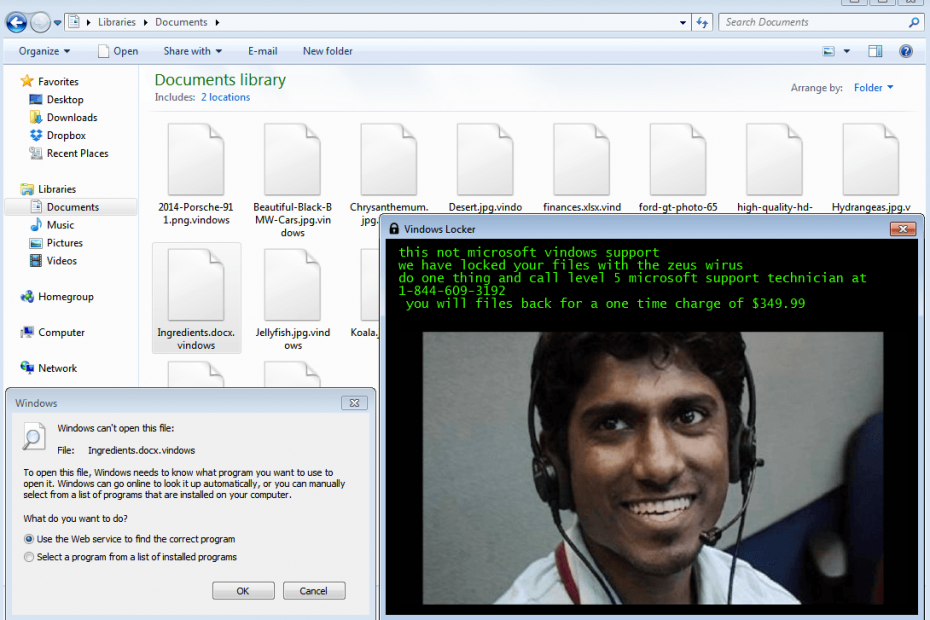

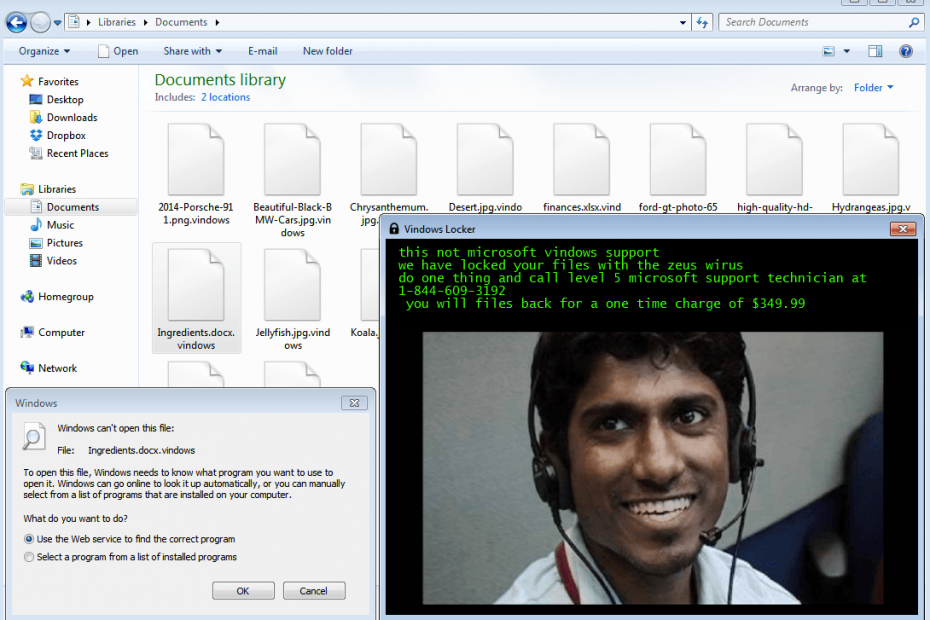

Jakub Kroustek, un chercheur en sécurité d'AVG, a d'abord détecté le ransomware VindowsLocker et nommé la menace en fonction de l'extension de fichier .vindows il s'ajoute à tous les fichiers cryptés. Le ransomware VindowsLocker utilise l'algorithme de cryptage AES pour verrouiller les fichiers avec les extensions suivantes :

SMS, doc, docx, xls, xlsx, ppt, pptx, bizarre, jpg, png, csv, sql, mdb, sln, php, aspic, aspx, html, xml, psd

VindowsLocker imite l'arnaque du support technique

Le ransomware utilise une tactique typique de la plupart des escroqueries de support technique en ce sens que les victimes sont invitées à appeler un numéro de téléphone fourni et à parler à un personnel de support technique. En revanche, les attaques de ransomware dans le passé demandaient des paiements et traitaient les clés de déchiffrement à l'aide d'un portail Dark Web.

ce n'est pas le support de Microsoft Vindows

nous avons verrouillé vos fichiers avec le virus zeus

faites une chose et appelez le technicien de support Microsoft de niveau 5 au 1-844-609-3192

vous reviendrez pour des frais uniques de 349,99 $

Malwarebytes pense que les escrocs opèrent en Inde et imitent le personnel de support technique de Microsoft. VindowsLocker utilise également une page de support Windows apparemment légitime pour donner la fausse impression que le support technique est prêt à aider les victimes. La page d'assistance demande l'adresse e-mail et les informations bancaires de la victime pour traiter le paiement de 349,99 $ pour déverrouiller un ordinateur. Cependant, payer la rançon n'aide pas les utilisateurs à récupérer leurs fichiers selon Malwarebytes. En effet, les développeurs VindowsLocker sont désormais incapables de déchiffrer automatiquement un ordinateur infecté en raison de certaines erreurs de codage.

Malwarebytes explique que les codeurs de ransomware VindowsLocker ont bâclé l'une des clés API destinées à être utilisées lors de sessions courtes. Par conséquent, la clé API expire après une courte période et les fichiers cryptés sont mis en ligne, empêchant les développeurs VindowsLocker de fournir les clés de cryptage AES aux victimes.

Lire aussi :

- Identifiez le ransomware qui a crypté vos données avec cet outil gratuit

- Comment supprimer définitivement le ransomware Locky

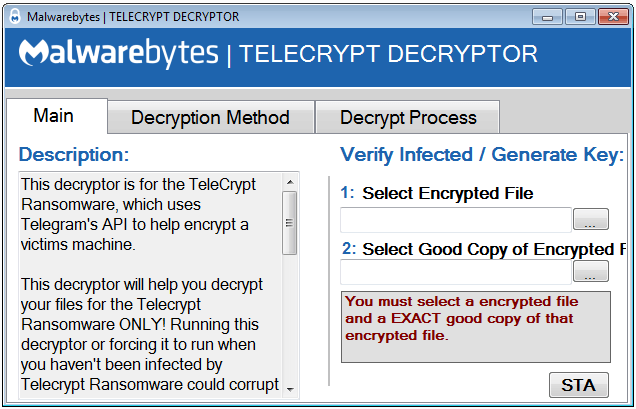

- Malwarebytes lance un décrypteur gratuit pour le ransomware Telecrypt

- Le ransomware Locky se propage sur Facebook sous un fichier .svg