Le ransomware inhabituel TeleCrypt, connu pour détourner l'application de messagerie Telegram pour communiquer avec les attaquants plutôt que de simples protocoles HTTP, n'est plus une menace pour les utilisateurs. Merci à l'analyste des logiciels malveillants pour Malwarebytes Nathan Scott et son équipe du Kaspersky Lab, la souche de ransomware a été craquée quelques semaines seulement après sa sortie.

Ils ont pu découvrir une faille majeure dans le ransomware en révélant la faiblesse de l'algorithme de cryptage utilisé par le TeleCrypt infecté. Il cryptait les fichiers en les parcourant un seul octet à la fois, puis en ajoutant un octet de la clé dans l'ordre. Cette méthode simple de cryptage a permis aux chercheurs en sécurité de déchiffrer le code malveillant.

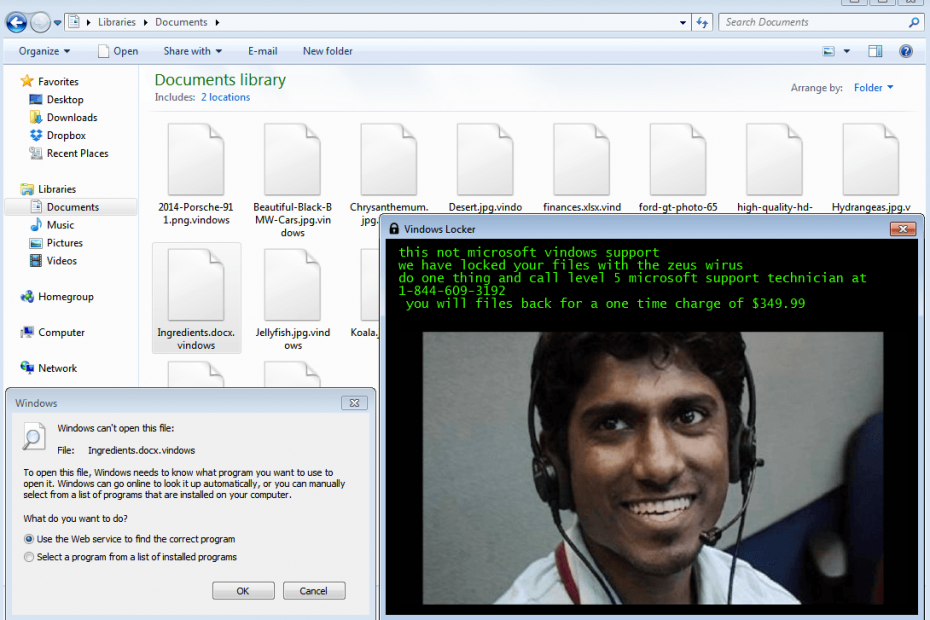

Ce qui rendait ce ransomware rare était son canal de communication client-serveur de commande et de contrôle (C&C), c'est pourquoi les opérateurs ont choisi de coopter le Protocole Telegram au lieu de HTTP/HTTPS comme le font la plupart des ransomwares de nos jours - même si le vecteur était sensiblement faible et ciblait les utilisateurs russes avec son premier version. Les rapports suggèrent que les utilisateurs russes qui ont involontairement téléchargé des fichiers infectés et les ont installés après une chute en proie à des attaques de phishing, une page d'avertissement a été affichée, incitant l'utilisateur à payer une rançon pour récupérer son des dossiers. Dans ce cas, les victimes sont tenues de payer 5 000 roubles (77 $) pour le soi-disant « Fonds des jeunes programmeurs ».

Le ransomware cible plus d'une centaine de types de fichiers différents, notamment jpg, xlsx, docx, mp3, 7z, torrent ou ppt.

le outil de décryptage, Malwarebytes, permet aux victimes de récupérer leurs fichiers sans payer. Cependant, vous avez besoin d'une version non cryptée d'un fichier verrouillé pour servir d'exemple à générer une clé de déchiffrement fonctionnelle. Vous pouvez le faire en vous connectant à vos comptes de messagerie, aux services de synchronisation de fichiers (Dropbox, Box) ou à partir d'anciennes sauvegardes système si vous en avez fait.

Une fois que le décrypteur a trouvé la clé de cryptage, il présentera alors à l'utilisateur la possibilité de décrypter une liste de tous les fichiers cryptés ou à partir d'un dossier spécifique.

Le processus fonctionne comme tel: Le programme de décryptage vérifie les fichiers que vous fournissez. Si les fichiers correspondent et sont cryptés par le schéma de cryptage utilisé par Telecrypt, vous êtes alors dirigé vers la deuxième page de l'interface du programme. Telecrypt conserve une liste de tous les fichiers cryptés dans "%USERPROFILE%\Desktop\База зашифр файлов.txt"

Vous pouvez obtenir le décrypteur de ransomware Telecrypt créé par Malwarebytes à partir de ce lien Box.