- La sécurité en ligne n'est que relative, une illusion aux yeux de nombreux experts en sécurité.

- La société de cybersécurité Zscaler a dévoilé une nouvelle campagne de phishing AiTM.

- Les cibles sont les utilisateurs de Microsoft Mail, et nous sommes sur le point de vous montrer comment cela fonctionne.

Lisez très attentivement ce que nous allons écrire dans cet article, car personne n'est à l'abri des attaquants et des méthodes qu'ils utilisent actuellement.

Pour être plus précis, les utilisateurs du service de messagerie Microsoft doivent vraiment être à l'affût car Échelle Z, une société de recherche sur la cybersécurité, vient de découvrir une nouvelle campagne de phishing en cours ciblant les utilisateurs de messagerie Microsoft.

Je ne veux pas vous effrayer, mais selon la société, les utilisateurs en entreprise sont attaqués et la campagne est menée à l'aide de la technique de l'adversaire au milieu (AiTM) pour contourner l'authentification multifacteur.

La campagne de phishing utilise la méthode AiTM pour voler vos informations d'identification

Même le géant de la technologie de Redmond a reconnu ce problème en juillet lorsqu'il a créé un article de blog destiné à avertir les utilisateurs du danger imminent.

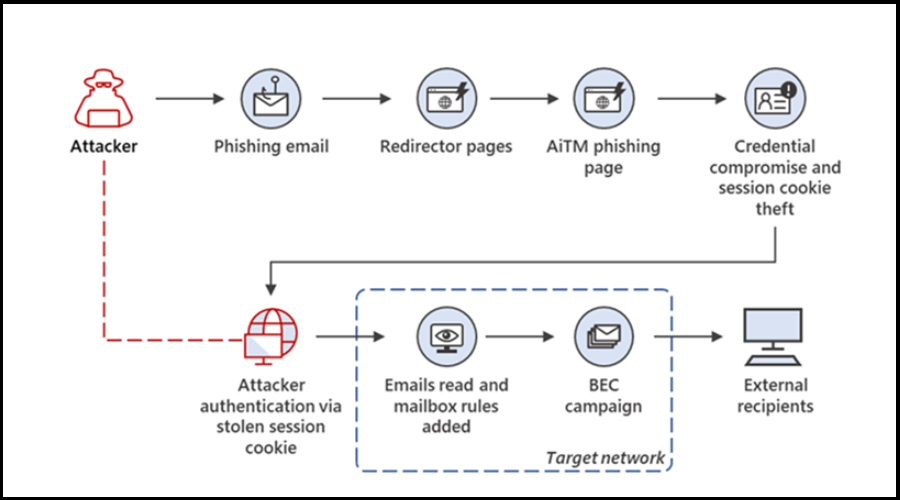

Pour vous mettre au courant, cette technique AiTM place un adversaire au milieu afin d'intercepter le processus d'authentification entre le client et le serveur.

Inutile de dire que, lors de cet échange, toutes vos informations d'identification sont pratiquement perdues, car des tiers malveillants les auront en conséquence.

Et, comme vous vous en doutez, cela signifie également que les informations MFA sont volées. Par conséquent, l'adversaire au milieu agit comme le serveur vis-à-vis du vrai client et le client vis-à-vis du vrai serveur.

| Nom de domaine enregistré par l'attaquant | Nom de domaine légitime de la Federal Credit Union |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oufcv[.]com | oufcu[.]com |

Comme l'ont expliqué les experts en sécurité, cette campagne est spécialement conçue pour atteindre les utilisateurs finaux dans les entreprises qui utilisent les services de messagerie de Microsoft.

N'oubliez pas que la compromission des e-mails professionnels (BEC) continue d'être une menace omniprésente pour les organisations et cette campagne souligne davantage la nécessité de se protéger contre de telles attaques.

Voici quelques-uns des points clés que les experts en cybersécurité ont résumés à la suite de l'analyse de la menace en question :

- Les utilisateurs professionnels des services de messagerie de Microsoft sont les principales cibles de cette campagne de phishing à grande échelle.

- Toutes ces attaques de phishing commencent par un e-mail envoyé à la victime avec un lien malveillant.

- La campagne est active au moment de la publication du blog et de nouveaux domaines de phishing sont enregistrés presque chaque jour par l'auteur de la menace.

- Dans certains cas, les e-mails professionnels des cadres ont été compromis par cette attaque de phishing et ont ensuite été utilisés pour envoyer d'autres e-mails de phishing dans le cadre de la même campagne.

- Certains des principaux secteurs verticaux de l'industrie tels que la FinTech, les prêts, l'assurance, l'énergie et la fabrication dans des régions géographiques telles que les États-Unis, le Royaume-Uni, la Nouvelle-Zélande et l'Australie sont ciblés.

- Un kit de phishing basé sur un proxy personnalisé capable de contourner l'authentification multifacteur (MFA) est utilisé dans ces attaques.

- Diverses techniques de camouflage et d'empreinte digitale du navigateur sont exploitées par l'auteur de la menace pour contourner les systèmes d'analyse d'URL automatisés.

- De nombreuses méthodes de redirection d'URL sont utilisées pour échapper aux solutions d'analyse d'URL de messagerie d'entreprise.

- Les services d'édition de code en ligne légitimes tels que CodeSandbox et Glitch sont utilisés de manière abusive pour augmenter la durée de vie de la campagne.

Selon notre analyse des e-mails originaux utilisant le thème Federal Credit Union, nous avons observé une tendance intéressante. Ces e-mails provenaient des adresses e-mail des directeurs généraux des organisations respectives de la Federal Credit Union.

Permettez-nous également de mentionner que certains des domaines enregistrés par les attaquants étaient des versions typosquattées des coopératives de crédit fédérales légitimes aux États-Unis.

De nos jours, la frontière entre la sécurité en ligne et la compromission de l'ensemble de vos opérations est si fine qu'il vous faudrait un microscope atomique pour la voir.

C'est pourquoi nous prônons toujours la sécurité, ce qui signifie :

- Ne téléchargez jamais quoi que ce soit à partir de sources aléatoires et dangereuses.

- Ne révélez jamais vos informations d'identification ou d'autres informations sensibles à qui que ce soit.

- Ne laissez pas des personnes en qui vous n'avez pas confiance utiliser votre PC.

- N'ouvrez pas les liens reçus dans les e-mails provenant de sources non fiables.

- Toujours un logiciel antivirus.

C'est à vous de rester en sécurité dans cette jungle en ligne en constante évolution, alors assurez-vous de prendre toutes les mesures de sécurité dont vous avez besoin, afin d'éviter un désastre.

Avez-vous reçu de tels e-mails récemment? Partagez votre expérience avec nous dans la section des commentaires ci-dessous.

![L'antivirus peut-il détecter le phishing? [Guide de prévention]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)