- Ceci est un message sérieux et doit être traité comme tel par tous les clients Microsoft.

- La société de Redmond lance un véritable avertissement concernant le phishing SEABORGIUM.

- Des tiers malveillants peuvent s'infiltrer dans votre système à l'aide d'e-mails OneDrive inventés.

Juste au moment où vous pensiez que le dernier Mises à jour de sécurité du mardi des correctifs couvert à peu près toutes les lacunes de la grille de défense de Microsoft, le géant de la technologie apporte des nouvelles plus déconcertantes.

Le Threat Intelligence Center, ou MSTIC, de la société de Redmond, a émis un sérieux avertissement concernant une campagne de phishing appelée SEABORGIUM.

Ce n'est pas une nouveauté pour les experts en sécurité, car ce schéma existe depuis essentiellement 2017, Microsoft a fait un important article de blog concernant SEABORGIUM.

Nous sommes sur le point de vous montrer comment cela fonctionne en examinant des conseils complets qui pourraient aider les victimes potentielles à l'éviter.

Comment fonctionne le système de phishing SEABORGIUM ?

Nous savons que vous vous demandez probablement ce qui rend cette campagne de phishing si dangereuse pour les utilisateurs de Microsoft.

Eh bien, vous devez savoir que c'est en fait la façon dont des tiers malveillants lancent l'attaque. Premièrement, ils ont été vus effectuer une reconnaissance ou une observation approfondie des victimes potentielles en utilisant des profils de médias sociaux frauduleux.

En conséquence, de nombreuses adresses e-mail sont également créées afin d'usurper l'identité de véritables identifiants de personnes authentiques pour contacter les cibles choisies.

Non seulement cela, mais les e-mails potentiellement dangereux peuvent également provenir d'entreprises de sécurité dites importantes, proposant d'éduquer les utilisateurs sur la cybersécurité.

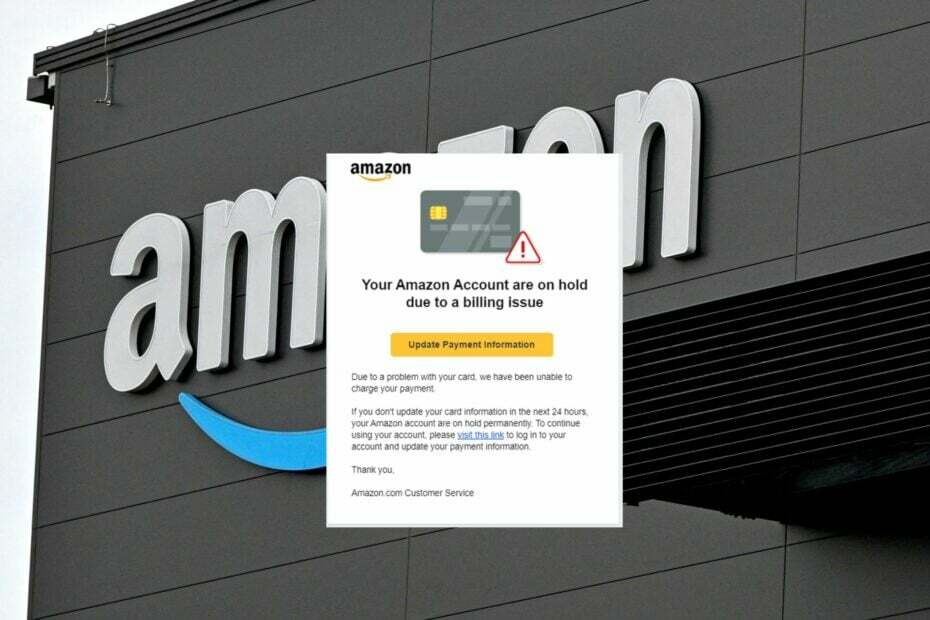

Microsoft a également précisé que les pirates de SEABORGIUM fournissent des URL malveillantes directement dans un e-mail ou via des pièces jointes, imitant souvent des services d'hébergement comme le propre OneDrive de Microsoft.

En outre, le géant de la technologie a également décrit l'utilisation du kit de phishing EvilGinx dans ce cas utilisé pour voler les informations d'identification des victimes.

Comme l'a dit la société, dans le cas le plus simple, SEABORGIUM ajoute directement une URL au corps de son e-mail de phishing.

Cependant, de temps en temps, des tiers malveillants utilisent des raccourcisseurs d'URL et ouvrent des redirections pour masquer leur URL à partir des plates-formes de protection cible et en ligne.

L'e-mail varie entre une fausse correspondance personnelle avec un texte en hyperlien et de faux e-mails de partage de fichiers qui imitent une gamme de plates-formes.

Il a été observé que la campagne SEABORGIUM utilise des informations d'identification volées et se connecte directement aux comptes de messagerie des victimes.

Ainsi, sur la base de l'expérience d'experts en cybersécurité répondant aux intrusions de cet acteur pour le compte de nos clients, la société a confirmé que les activités suivantes sont courantes :

- Exfiltration de données de renseignement: SEABORGIUM a été observé en train d'exfiltrer des e-mails et des pièces jointes de la boîte de réception des victimes.

- Configuration de la collecte de données persistantes: Dans des cas limités, SEABORGIUM a été observé en train de mettre en place des règles de transfert des boîtes de réception des victimes vers des comptes de dépôt contrôlés par l'acteur où l'acteur a un accès à long terme aux données collectées. À plus d'une occasion, nous avons observé que les acteurs pouvaient accéder aux données des listes de diffusion de groupes sensibles, tels que ceux fréquentés par d'anciens responsables du renseignement et conservent une collection d'informations à partir de la liste de diffusion pour un ciblage et un suivi ultérieurs. exfiltration.

- Accès aux personnes d'intérêt: Il y a eu plusieurs cas où SEABORGIUM a été observé en utilisant leurs comptes d'usurpation d'identité pour faciliter le dialogue avec personnes d'intérêt spécifiques et, par conséquent, ont été inclus dans des conversations, parfois involontairement, impliquant plusieurs parties. La nature des conversations identifiées lors des enquêtes de Microsoft démontre que des informations potentiellement sensibles sont partagées et pourraient fournir une valeur de renseignement.

Que puis-je faire pour me protéger de SEABORGIUM ?

Toutes les techniques mentionnées ci-dessus qui, selon Microsoft, sont utilisées par les pirates peuvent en fait être atténuées en adoptant les considérations de sécurité fournies ci-dessous :

- Vérifiez vos paramètres de filtrage des e-mails Office 365 pour vous assurer de bloquer les e-mails usurpés, les spams et les e-mails contenant des logiciels malveillants.

- Configurez Office 365 pour désactiver le transfert automatique des e-mails.

- Utilisez les indicateurs de compromission inclus pour déterminer s'ils existent dans votre environnement et évaluer les intrusions potentielles.

- Passer en revue toutes les activités d'authentification pour l'infrastructure d'accès à distance, en mettant particulièrement l'accent sur les comptes configuré avec une authentification à facteur unique, pour confirmer l'authenticité et enquêter sur toute anomalie activité.

- Exiger une authentification multifacteur (MFA) pour tous les utilisateurs provenant de tous les emplacements, y compris des environnements de confiance et toutes les infrastructures accessibles sur Internet, même celles provenant d'installations sur site systèmes.

- Tirez parti d'implémentations plus sécurisées telles que les jetons FIDO ou Microsoft Authenticator avec correspondance des numéros. Évitez les méthodes MFA basées sur la téléphonie pour éviter les risques associés au détournement de carte SIM.

Pour les clients Microsoft Defender pour Office 365 :

- Utilisez Microsoft Defender pour Office 365 pour une meilleure protection contre le phishing et une couverture contre les nouvelles menaces et les variantes polymorphes.

- Activer la purge automatique zéro heure (ZAP) dans Office 365 pour mettre en quarantaine le courrier envoyé en réponse à une menace nouvellement acquise renseignements et neutraliser rétroactivement les messages malveillants de phishing, de spam ou de logiciels malveillants qui ont déjà été livrés aux boîtes aux lettres.

- Configurez Defender pour Office 365 pour revérifier les liens en cas de clic. Safe Links fournit une analyse et une réécriture d'URL des messages électroniques entrants dans le flux de messagerie, ainsi qu'une vérification au moment du clic de URL et liens dans les messages électroniques, d'autres applications Office telles que Teams et d'autres emplacements tels que SharePoint Online. L'analyse des liens fiables se produit en plus de la protection anti-spam et anti-malware habituelle dans les messages électroniques entrants dans Exchange Online Protection (EOP). L'analyse des liens fiables peut aider à protéger votre organisation contre les liens malveillants utilisés dans le hameçonnage et d'autres attaques.

- Utilisez le simulateur d'attaque dans Microsoft Defender pour Office 365 pour exécuter des campagnes d'attaque par hameçonnage et mot de passe simulées réalistes, mais sûres, au sein de votre organisation. Exécutez des simulations de harponnage (récolte d'informations d'identification) pour former les utilisateurs finaux à éviter de cliquer sur des URL dans des messages non sollicités et de divulguer leurs informations d'identification.

Avec tout cela à l'esprit, vous devriez réfléchir à deux fois avant d'ouvrir tout type de pièce jointe provenant d'un e-mail provenant d'une source douteuse.

Vous pourriez penser qu'un simple clic est inoffensif, mais en fait, c'est tout ce dont les attaquants ont besoin pour s'infiltrer, compromettre et tirer parti de vos données.

Avez-vous remarqué une activité suspecte récemment? Partagez votre expérience avec nous dans la section des commentaires ci-dessous.

![L'antivirus peut-il détecter le phishing? [Guide de prévention]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)

![L'antivirus peut-il détecter le phishing? [Guide de prévention]](/f/4f6460d1d25f95007e1883c581a48b1e.jpg?width=300&height=460)