- Microsoft met en garde ses utilisateurs et leur conseille de prendre des mesures immédiates afin de rester protégés.

- Une nouvelle campagne de phishing a été découverte par le Équipe Microsoft 365 Defender Threat Intelligence.

- Les attaquants combinent ces liens avec des appâts d'ingénierie sociale qui se font passer pour des outils de productivité bien connus.

- Pour que tout semble normal, les pirates utilisent Google reCAPTCHA pour bloquer toute tentative d'analyse dynamique.

La société de technologie basée à Redmond a lancé un avertissement à tous ses utilisateurs, les exhortant à prendre les mesures appropriées afin de rester protégés.

Les experts ont suivi une vaste campagne de phishing d'identifiants qui repose sur des liens de redirection ouverts, tout en suggérant simultanément qu'elle peut se défendre contre de tels stratagèmes.

Ce n'est qu'un des nombreux stratagèmes de ce type tentés par des tiers malveillants au cours des derniers mois, nous devons donc vraiment prendre cet avertissement au sérieux et faire tout notre possible pour protéger nos données sensibles.

Microsoft sensibilise à une nouvelle attaque de phishing

Même si les liens de redirection dans les e-mails sont un outil essentiel pour diriger les destinataires vers des sites Web tiers ou suivre les taux de clics et mesurer le succès des campagnes de vente et de marketing, il existe d'autres façons de procéder comme bien.

Un ouvrir la redirection survient lorsqu'une application Web autorise un paramètre HTTP à contenir une URL fournie par l'utilisateur qui entraîne la redirection de la requête HTTP vers la ressource référencée.

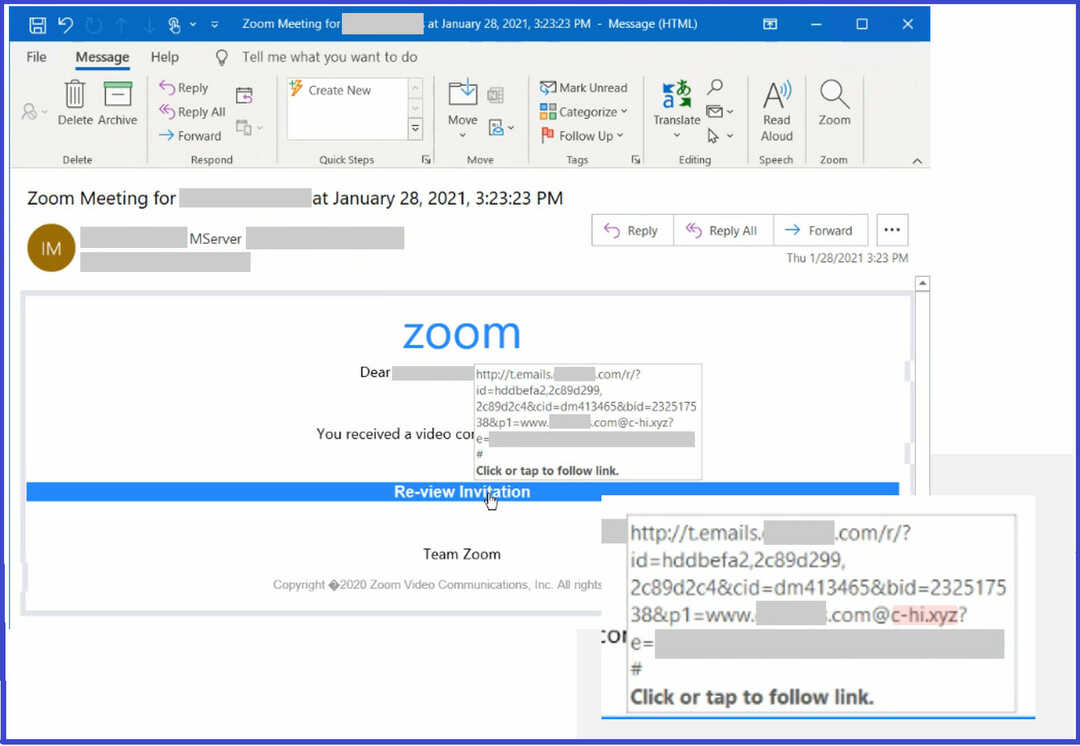

Cette même technique peut être utilisée abusivement par les concurrents afin de rediriger ces liens vers leur propre infrastructure, tout en gardant intact le domaine de confiance dans l'URL complète.

Cela les aide à échapper à l'analyse des moteurs anti-malware, même lorsque les utilisateurs tentent de survoler les liens pour rechercher tout signe de contenu suspect.

L'équipe Microsoft 365 Defender Threat Intelligence s'est développée sur ce sujet et a expliqué comment ces attaques sont menées, dans un article de blog.

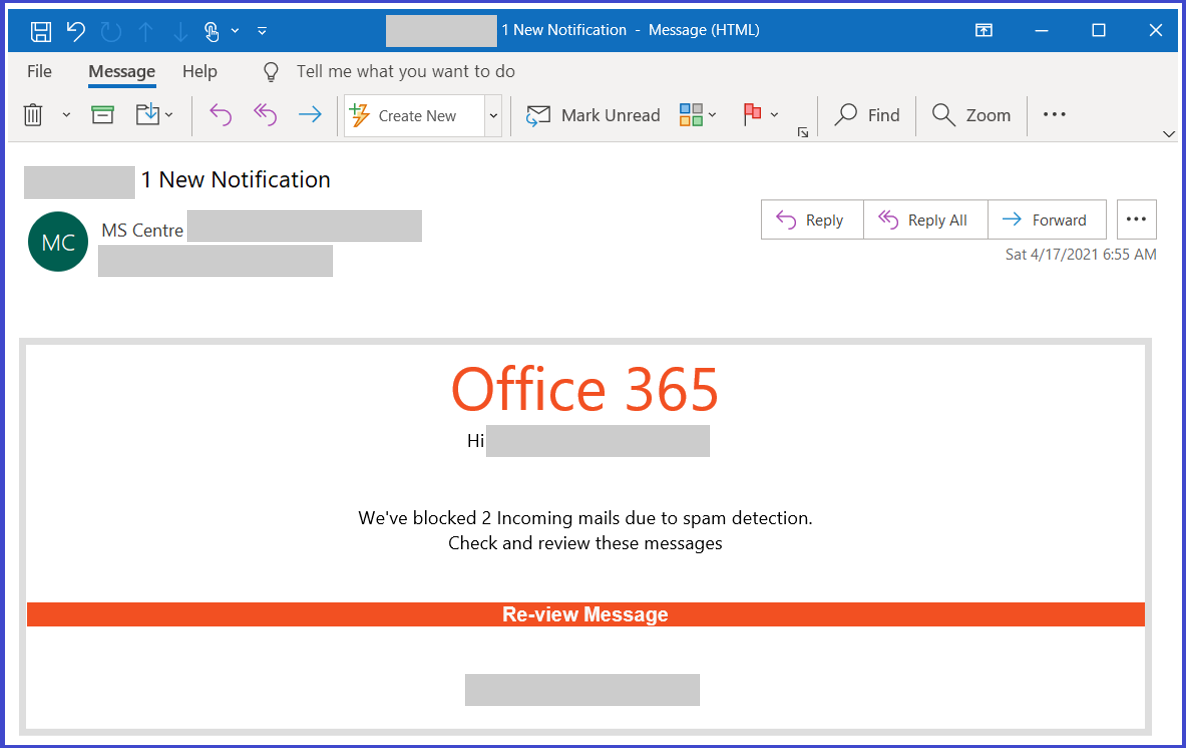

Les attaquants combinent ces liens avec des appâts d'ingénierie sociale qui se font passer pour des outils et des services de productivité bien connus pour inciter les utilisateurs à cliquer. Cela conduit à une série de redirections - y compris une page de vérification CAPTCHA qui ajoute un sentiment de légitimité et tentatives d'échapper à certains systèmes d'analyse automatisés - avant d'amener l'utilisateur à une fausse connexion page. Cela conduit finalement à la compromission des informations d'identification, ce qui ouvre l'utilisateur et son organisation à d'autres attaques.

Afin de mener avec succès les victimes potentielles vers des sites de phishing, les URL de redirection intégrées dans le message sont configurées à l'aide d'un service légitime.

En fait, les domaines finaux contrôlés par l'acteur contenus dans le lien exploitent les domaines de premier niveau .xyz, .club, .shop et .online, mais qui sont passés en paramètres afin de se faufiler au-delà de la passerelle de messagerie solutions.

Microsoft a déclaré avoir découvert au moins 350 domaines de phishing uniques dans le cadre de cette campagne de piratage.

L'outil le plus efficace dont disposent les pirates est de convaincre les leurres d'ingénierie sociale qui prétendent être des messages de notification de des applications comme Office 365 et Zoom, une technique d'évasion de détection bien conçue et une infrastructure durable pour effectuer les attaques.

Et afin de renforcer davantage la crédibilité de l'attaque, en cliquant sur les liens de redirection spécialement conçus les utilisateurs vers une page de destination malveillante qui utilise Google reCAPTCHA pour bloquer toute analyse dynamique tentatives.

Après avoir terminé la vérification CAPTCHA, les victimes voient une page de connexion frauduleuse imitant un service connu comme Microsoft Office 365, uniquement pour glisser leurs mots de passe lors de la soumission du informations.

Si la victime entre un mot de passe, la page s'actualise alors avec un message d'erreur déclarant que la session a expiré et invitant le visiteur à saisir à nouveau le mot de passe.

Il s'agit d'une pratique de validation des données qui n'est pas sans rappeler le rituel de double opt-in utilisé par les services de listes de marketing par e-mail pour assurer la conformité aux lois sur le spam.

Les victimes de phishing sont redirigées vers un site Web de sécurité Sophos légitime indiquant, à tort, que l'e-mail qu'elles ont été invitées à récupérer a été publiée.

Maintenant que nous sommes conscients du danger, nous pouvons aller de l'avant et prendre des mesures appropriées immédiates, réduisant ainsi le risque de devenir une autre statistique dans cette cyberguerre.

Faites-vous tout votre possible pour rester protégé contre les tentatives de phishing? Faites-nous savoir dans la section commentaires ci-dessous.

![L'antivirus peut-il détecter le phishing? [Guide de prévention]](/f/f7cd85f8e58b419c47d4b6b379d151ed.png?width=300&height=460)