Microsoft a déployé quelques correctifs pour la vulnérabilité Meltdown mais il semble qu'ils aient eu un défaut fatal. Cela a été rapporté par Alex Ionescu, chercheur en sécurité chez Crowdstrike cyber-security. Ionescu a tweeté que seulement Correctifs Windows 10 ont été touchés.

Les anciennes versions de Windows 10 sont toujours exposées

Microsoft est resté silencieux à propos de ce problème mais l'a corrigé lors de la mise à jour de Windows 10 avril 2018 qui a été publiée le 30 avril.

“Eh bien, il s'avère que les correctifs Meltdown pour Windows 10 avaient un défaut fatal: appeler NtCallEnclave retourné à l'espace utilisateur avec le répertoire complet de la table des pages du noyau, sapant complètement le atténuation, Ionescu tweeté. Il a également déclaré que les anciennes versions de Windows 10 fonctionnent toujours avec des correctifs Meltdown qui n'ont pas été mis à jour, ce qui les expose à des risques élevés.

Microsoft s'est occupé d'une autre urgence

Microsoft a publié une mise à jour de sécurité d'urgence qui n'a rien à voir avec les correctifs Meltdown. Cette mise à jour résout une faille dans la bibliothèque Windows Host Computer Service Shim qui permettait aux attaquants d'exécuter du code à distance sur des systèmes défectueux. L'entreprise a qualifié le problème de critique.

“Il existe une vulnérabilité d'exécution de code à distance lorsque la bibliothèque Windows Host Compute Service Shim (hcsshim) ne parvient pas à valider correctement l'entrée lors de l'importation d'une image de conteneur. Pour exploiter la vulnérabilité, un attaquant placerait un code malveillant dans une image de conteneur spécialement conçue qui, si un administrateur authentifié importé (tiré), pourrait amener un service de gestion de conteneur utilisant la bibliothèque Host Compute Service Shim à exécuter un code malveillant sur Windows host », a écrit Microsoft dans le note officielle.

Microsoft a déployé ses correctifs Meltdown et Spectre en janvier juste un jour après les experts en sécurité ont trouvé deux failles qui permettent aux attaquants de récupérer des données dans les zones protégées des processeurs modernes. Il était assez difficile pour le géant de la technologie de corriger ces failles, mais il a publié plus de mises à jour de sécurité et a également aidé Intel avec les mises à jour du microcode du processeur.

HISTOIRES CONNEXES À VÉRIFIER :

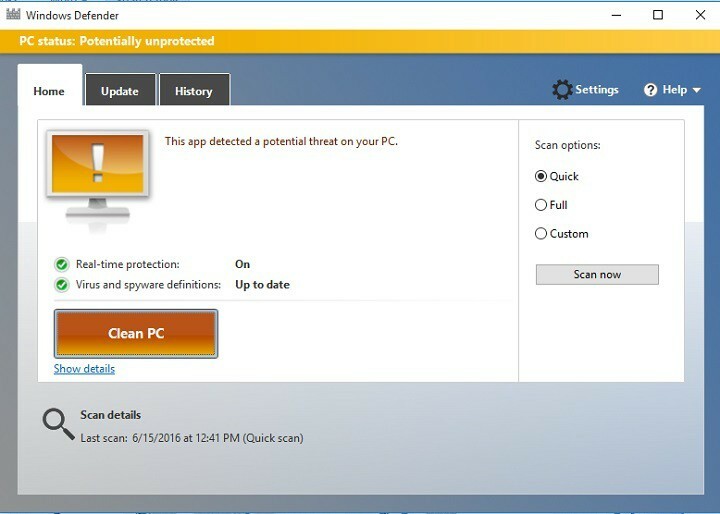

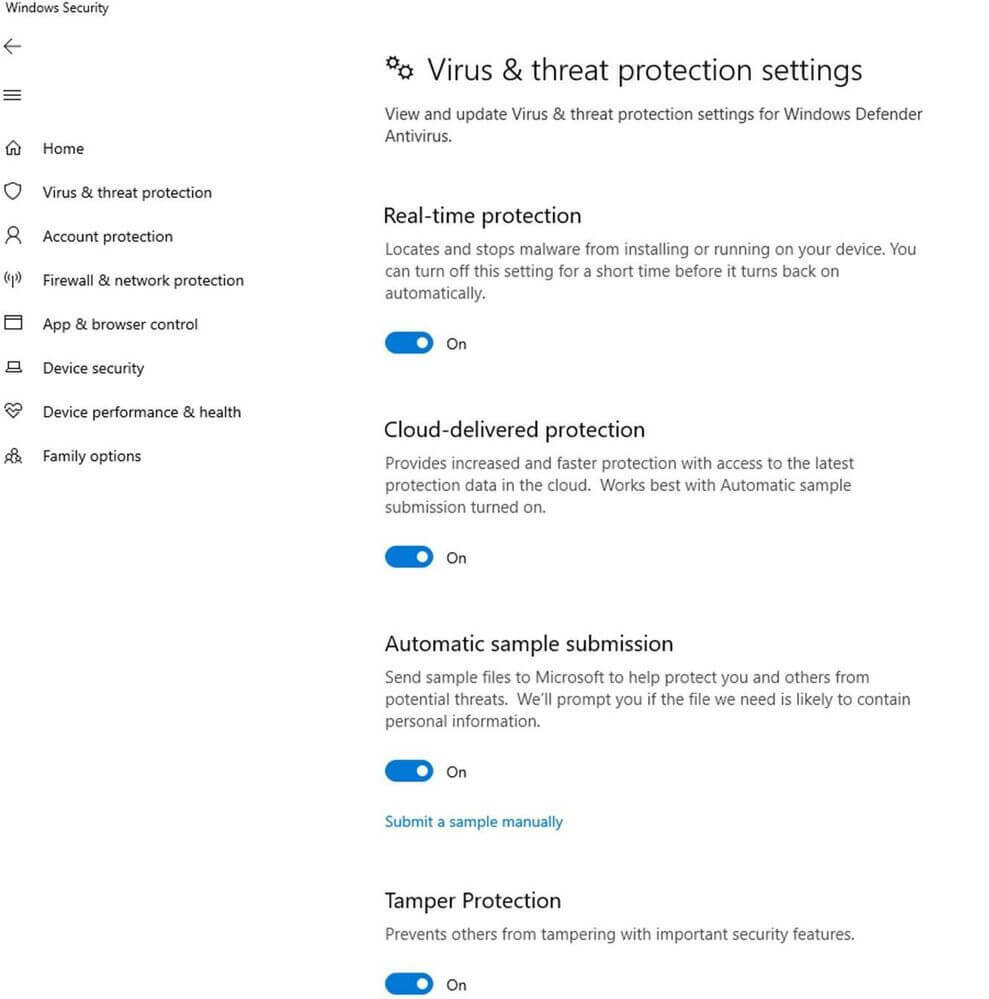

- Correctif: « Votre appareil est protégé » bloque le Centre de sécurité Windows 10

- Les anciens PC Windows équipés d'Intel n'obtiendront pas les correctifs Spectre

- Téléchargez cet outil pour vérifier si l'ordinateur est vulnérable à Meltdown & Spectre