Des révélations récentes suggèrent que Windows cache un certain nombre de vulnérabilités que les pirates pourraient exploiter à tout moment. Microsoft se vante de son navigateur Edge, affirmant pas d'exploits zero-day jusqu'à présent, mais la vérité est que le système d'exploitation Windows présente des défauts de conception qui affectent potentiellement toutes les versions de Windows.

Au début du mois de juin, nous avons fait état d'une vulnérabilité zero-day avec un code source d'une valeur de 90 000 $, une vulnérabilité extrêmement dangereuse car elle permet aux pirates d'élever les privilèges de tout processus logiciel au niveau du système. Nous ne savons toujours pas si ces informations étaient exactes ou non car aucune nouvelle n'est apparue depuis lors, on ne sait pas non plus si quelqu'un a réellement acheté le code source ou si la vulnérabilité a effectivement exister.

Une autre vulnérabilité zero-day a récemment été détectée, mais l'équipe de sécurité de Microsoft a réussi à lui proposer un correctif, empêchant

attaques de logiciels malveillants qui aurait pu exploiter cette faille. La vulnérabilité a été découverte par un chercheur chinois qui a révélé que la faille permettait aux pirates de détourner le trafic réseau d'une organisation victime.Cette vulnérabilité a un impact énorme sur la sécurité - probablement l'impact le plus important de l'histoire de Windows. Il peut non seulement être exploité par de nombreux canaux différents, mais existe également dans toutes les versions de Windows publiées au cours des 20 dernières années. Il peut être exploité en silence avec un taux de réussite presque parfait.

Les nouvelles les plus gênantes révélées par le chercheur suggèrent que la vulnérabilité aurait pu être exploitée via toutes les versions d'applications Microsoft Office, Edge et Windows tierces. Pour vous assurer que votre système est entièrement protégé, téléchargez le dernier correctif de sécurité de Microsoft.

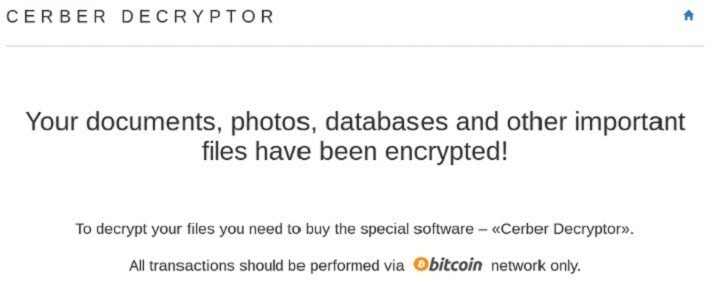

En parlant de menaces, Microsoft a également mis en garde les utilisateurs contre une nouvelle astuce macro utilisé pour activer le ransomware. Tout cela pendant qu'un grand nombre d'utilisateurs continuent de courir versions de Windows XP et IE non prises en charge, transformant leurs ordinateurs en canards assis pour les pirates.

HISTOIRES CONNEXES QUE VOUS DEVEZ VÉRIFIER :

- Bing propose désormais des avertissements concernant les logiciels malveillants et le phishing, vous protégeant ainsi mieux des menaces

- Le piraté? l'application pour Windows 10 détecte les failles dans votre compte de messagerie pour vous protéger

- Versions obsolètes de Windows et IE toujours utilisées par de nombreuses entreprises, rendant les attaques de logiciels malveillants imminentes