Microsoft a récemment déployé un nouvelle mise à jour des fonctionnalités de Windows 10. Apparemment, la société a ignoré une faille de sécurité majeure qui existait dans Windows 10.

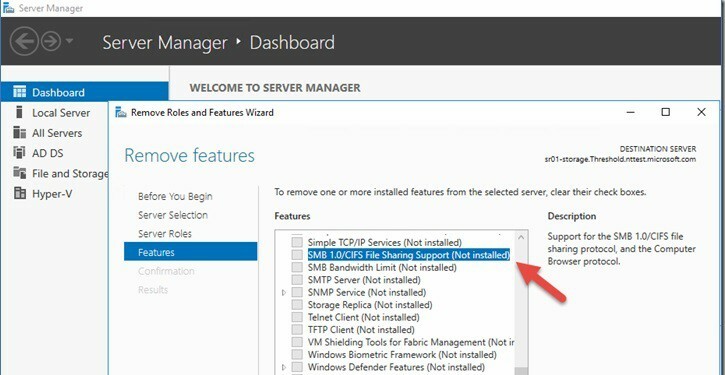

La faille a été repérée à l'avance Planificateur de tâches Les paramètres. Cette vulnérabilité permet aux pirates d'obtenir des privilèges administratifs complets sur vos fichiers.

Un chercheur nommé Bac À SableEscaper a d'abord repéré la vulnérabilité et l'a publiée en ligne. Le chercheur l'a emmené sur Github et a publié la vulnérabilité zero-day Sur la plateforme.

A partir de maintenant, Microsoft n'a pas reconnu le faille de sécurité au sein de la Planificateur de tâches. Une fois que l'entreprise reconnaît le bogue, un correctif de sécurité sera disponible très prochainement.

Étonnamment, un Twitter l'utilisateur a révélé le jour zéro la vulnérabilité cible ceux Système Windows 10 qui a récemment installé Windows 10 v1903. De plus, l'utilisateur a déclaré que n'importe qui peut facilement exploiter la vulnérabilité.

Je peux confirmer que cela fonctionne tel quel sur un système Windows 10 x86 entièrement corrigé (mai 2019). Un fichier qui était auparavant sous contrôle total uniquement par SYSTEM et TrustedInstaller est désormais sous contrôle total par un utilisateur Windows limité.

Fonctionne rapidement et 100% du temps dans mes tests. pic.twitter.com/5C73UzRqQk– Will Dormann (@wdormann) 21 mai 2019

SandboxEscaper a également publié une vidéo pour démontrer le attaque de preuve de concept (POC).

SandboxEscaper vient de publier cette vidéo ainsi que le POC pour un esc privé Windows 10 pic.twitter.com/IZZzVFOBZc

– Chasse Dardaman (@CharlesDardaman) 21 mai 2019

Notamment, le chercheur prétend en outre identifier 4 failles supplémentaires dans le système d'exploitation Windows 10. L'une de ces vulnérabilités permet à l'exploiteur de contourner la sécurité du bac à sable. Microsoft doit agir rapidement et corriger cette vulnérabilité avant qu'elle ne cause de graves dommages.

SandboxEscaper avait précédemment repéré plusieurs vulnérabilités zero-day. Cependant, l'utilisateur n'a jamais informé Microsoft des problèmes avant de les publier.

Utilisateurs de Reddit voulait qu'elle informe d'abord Microsoft des problèmes.

Angoissant! Y a-t-il une raison pour laquelle elle l'a rendu public? J'aurais aimé qu'elle avise au moins Microsoft et leur donne une chance. Au moins, ce ne sont que des LPE.

En ce qui concerne la vulnérabilité récente, Microsoft devrait publier les correctifs nécessaires sur Patch mardi.

ARTICLES CONNEXES QUE VOUS DEVEZ VÉRIFIER :

- Encore une autre vulnérabilité zero-day de Windows découverte par Kaspersky

- 5 des meilleurs antivirus avec bloqueur de sites Web/filtrage Web