- CISA on välja andnud uue avatud lähtekoodiga intsidentidele reageerimise tööriista.

- See aitab tuvastada pahatahtliku tegevuse märke Microsofti pilves.

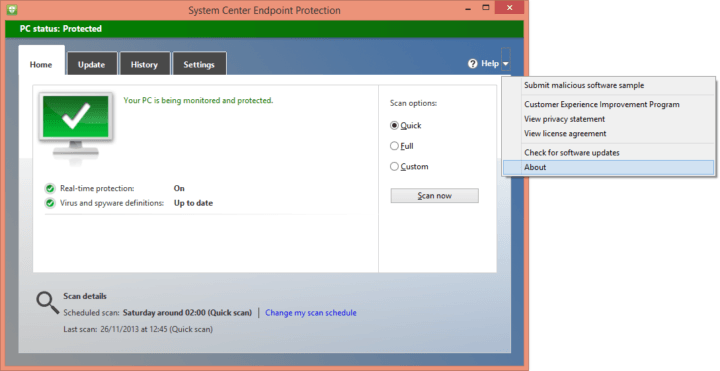

- IT-administraatorid ja turvaeksperdid saavad sellest kindlasti hoo sisse.

Paljud meist võivad või on juba langenud halastamatute häkkerite ohvriks, seega on ülimalt tähtis hoida end kaitstuna selles pidevalt muutuvas veebimaailmas.

Tea, et USA küberturvalisuse ja infrastruktuuri turbeagentuur, tuntud ka kui CISA, on välja andnud uue avatud lähtekoodiga intsidentidele reageerimise tööriista.

See uus tarkvara aitab tegelikult tuvastada pahatahtliku tegevuse märke Microsofti pilvekeskkondades, mis võib olla tohutu võitluses pahatahtlike kolmandate osapooltega.

Pilvedest rääkides võime teile näidata mõnda neist parimad pilvesalvestusrakendused Windows 10 jaoks. Samuti saame teile õpetada, kuidas seda parandadaPilveoperatsioon ebaõnnestusviga OneDrive'is

Üldtuntud kui Pealkirjata hanetööriist, saab see Pythoni-põhine utiliit eemaldada telemeetriateabe Azure Active Directory, Microsoft Azure ja Microsoft 365 keskkondadest.

CISA andmetel, see on tugev ja paindlik jahi- ja intsidentidele reageerimise tööriist, mis lisab uudsed autentimis- ja andmete kogumise meetodid.

Selle tööriistaga saate põhimõtteliselt käivitada täieliku uurimise kliendi Azure Active Directory (AzureAD), Azure'i ja M365 keskkondades.

Lisaks kogub Untitled Goose Tool täiendavaid telemeetrilisi andmeid Microsoft Defender for Endpoint (MDE) ja Defender for Internet of Things (IoT) (D4IoT) kaudu.

Teame, et olete üksikasjade vastu uudishimulik, nii et asume sellesse. Platvormiülese Microsoftiga pilv ülekuulamine ja analüüsi tööriist, saavad turbeeksperdid ja võrguadministraatorid:

- Eksportige ja vaadake üle AAD-i sisselogimis- ja auditilogid, M365 ühtne auditi logi (UAL), Azure'i tegevuslogid, Microsoft Defender for IoT (asjade Interneti) hoiatused ja Microsoft Defender for Endpoint (MDE) andmed kahtlaste kohta tegevust.

- AAD, M365 ja Azure'i konfiguratsioonide päringute esitamine, eksportimine ja uurimine.

- Ekstraheerige pilveartefakte Microsofti AAD-i, Azure'i ja M365 keskkondadest ilma täiendavat analüüsi tegemata.

- Tehke UAL-i ajapiirang.

- Andmete väljavõte nende aja jooksul.

- Koguge ja vaadake andmeid, kasutades MDE andmete jaoks sarnaseid ajapiiranguid.

Pidage seda meeles, kui hindate oma ettevõtte privaatsust ja turvalisust. Kuid teadke, et kõik algab sellest, et oleme Internetis eriti ettevaatlikud.

Kas see on midagi, mida oleksite huvitatud ise kasutama? Jagage oma arvamust meiega allpool olevas kommentaaride jaotises.