- Linuxi-põhised x86-serverid ja Linuxi ARM- / MIPS-põhised IoT-seadmed võivad muutuda Gitpaste-12 sihtmärgiks.

- Gitpaste-12 on uus uss, mis kasutab GitHubi ja Pastebini. Selle kohta lisateabe saamiseks vaadake allpool.

- Pahavara ja muude ohtude hõlpsaks vabanemiseks kasutage meie juhiseid Eemaldamisjuhendite jaotis.

- Pealegi selle järjehoidjate lisamine Turvalisuse ja privaatsuse tarkvarakeskus võiks olla tark valik tulevikuks.

Gitpaste-12 on hiljuti avastatud uss, mis kasutab GitHub ja Pastebin komponentide koodide majutamiseks ja üle 12 haavatavuse kasutamiseks.

Seega see pahavara on tuntud kui Gitpaste-12 GitHubi ja Pastebini kasutamise tõttu, millel on ka vähemalt 12 erinevat rünnakumoodulit.

Praegu on sihtmärkide hulgas Linux x86-põhised serverid koos Linuxi ARM- ja MIPS-põhiste IoT-seadmetega.

Esimesed GitPaste-12 esimesed rünnakud avastasid Juniper Threat Labs. Juniper Threat Labsi avaldatud aruanne paljastab:

Rünnaku esimene etapp on süsteemi esialgne kompromiss. (...) Sellel ussil on väljatöötamisel 12 teadaolevat rünnakumoodulit.

Kuidas Gitpaste-12 levib?

Pärast seda algfaasi näib ussil olevat täpne ülesanne: see tuvastab teadaolevad ekspluateerimised ja võib proovida jõudu toorendada paroolid.

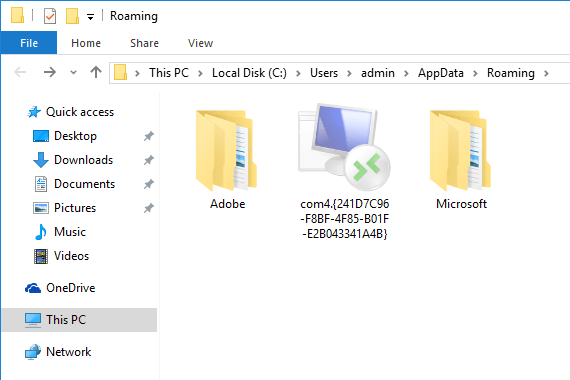

Kui süsteem on ohustatud, seadistab Gitpaste-12 Pastebinist alla laaditud croni töö, mis käivitab iga minuti jooksul sama skripti.

Seda tõhusat mehhanismi kasutatakse tõenäoliselt Croni tööde värskenduste tõukamiseks botnetti. Nagu juba kinnitatud, sisaldab pahavara Gitpaste-12 ka skripti, mis käivitab rünnakud teiste masinate vastu.

See on see viis, kuidas see uss kordab, alustades juhuslikest / 8 CIDR-rünnakutest kõigi selle vahemikus olevate aadresside suhtes.

Teades Gitpaste-12 asukohta ja asjaolu, et see võib nii hõlpsalt levida, jätkate GitHubi kasutamist? Andke meile oma mõtted selle kohta allpool kommentaaride alal.