Si su Microsoft Exchange Server está en línea, hace bien en parche de inmediato, si aún no lo ha hecho. Microsoft no ha propuesto una solución alternativa para la amenaza actual CVE-2020-0688, por lo que parece que instalar la solución es su única opción viable por ahora.

Escaneo masivo para la vulnerabilidad CVE-2020-0688 en curso

Cuando, después de aprender de un investigador anónimo, la gente de Zero Day Initiative publicó un manifestación de la vulnerabilidad de ejecución remota de código (RCE) de MS Exchange Server, solo querían educar a los usuarios. Después de todo, Microsoft había publicado anteriormente un parche para solucionar el error.

Pero los piratas informáticos tenían otras ideas. Poco después de que esta información ingresara al dominio público, iniciaron una búsqueda a gran escala de servidores Exchange sin parches en la web, según varios informes.

Eso fue rápido, ya que hace 2 horas vi un escaneo masivo probable para CVE-2020-0688 (vulnerabilidad RCE de Microsoft Exchange 2007+). pic.twitter.com/Kp3zOi5AOA

- Kevin Beaumont (@GossiTheDog) 25 de febrero de 2020

Ha comenzado la actividad de escaneo masivo CVE-2020-0688. Consulte nuestra API para "tags = CVE-2020-0688" para ubicar los hosts que realizan análisis. #amenaza

- Informe de paquetes defectuosos (@bad_packets) 25 de febrero de 2020

Estos malos actores no suelen buscar vulnerabilidades cibernéticas por el simple hecho de hacerlo. Si su búsqueda en curso arroja algo, ciertamente intentarán explotar el vacío legal CVE-2020-0688.

Hasta el momento, no hay informes de un exploit CVE-2020-0688 exitoso por parte de personas malintencionadas. Con suerte, habrá asegurado su servidor para cuando los piratas informáticos lo tengan en la mira.

¿Qué es el error CVE-2020-0688?

Según Microsoft, CVE-2020-0688 es una vulnerabilidad RCE en la que Exchange Server no genera correctamente claves únicas durante la instalación.

El conocimiento de la clave de validación permite a un usuario autenticado con un buzón pasar objetos arbitrarios para ser deserializados por la aplicación web, que se ejecuta como SYSTEM. La actualización de seguridad corrige la vulnerabilidad al corregir la forma en que Microsoft Exchange crea las claves durante la instalación.

Las claves criptográficas son el núcleo de la seguridad de cualquier sistema de información o de TI. Cuando los piratas informáticos logran descifrarlos en un exploit CVE-2020-0688, pueden tomar el control del Exchange Server.

Sin embargo, Microsoft califica la gravedad de la amenaza como importante en lugar de crítica. Quizás esto se deba a que un atacante aún requeriría autenticación para utilizar las claves de validación.

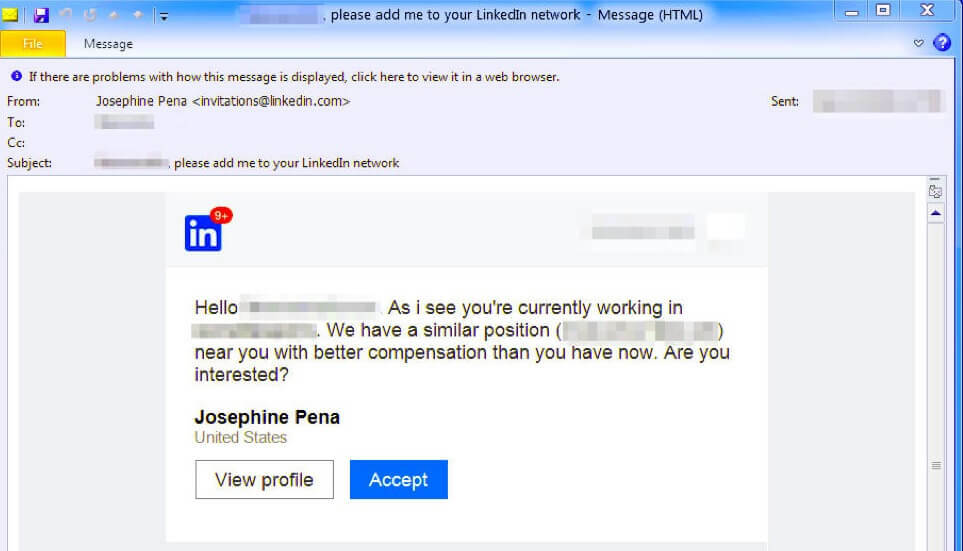

Un hacker determinado aún puede obtener credenciales de seguridad por otros medios, como el phishing, después de lo cual lanzaría cómodamente un ataque CVE-2020-0688.

Tenga en cuenta que no todas las violaciones de seguridad cibernética se originan en jugadores nefastos que viven en un escondite en el sótano o en un país extranjero. Las amenazas pueden provenir de actores internos con autenticación válida.

Los piratas informáticos se aprovecharon una vez de una laguna jurídica similar, PrivExchange, para obtener los derechos de administrador de MS Exchange Server.

![Cómo reparar el error de actualización de Windows Defender 0x800704e8 [GUÍA RÁPIDA]](/f/c0f99676a47268e5ac8581e3e9a65b0c.jpg?width=300&height=460)