Expertos de Proofpoint descubierto nuevas campañas de malware en LinkedIn. Las campañas similares se han notado durante mucho tiempo. Estas campañas de malware están dirigidas a personas a través de cuentas falsas de LinkedIn.

LinkedIn es utilizado por diferentes empresas y negocios para atraer empleado o para crear vastas redes profesionales. Diferentes empresas ofrecen oportunidades de trabajo, por lo que los solicitantes de empleo dejan su currículum allí afuera.

Los ciberdelincuentes inteligentes están activos y siempre están listos para recopilar información confidencial. Aunque LinkedIn ofrece condiciones optimizadas para redes profesionales, es más propenso a los ciberdelincuentes. Por lo tanto, los usuarios deben tener cuidado al cargar información personal.

En caso de que desee estar seguro mientras navega por Internet, deberá obtener una herramienta totalmente dedicada para proteger su red. Instalar ahora Cyberghost VPN y asegúrate. Protege su PC de ataques mientras navega, enmascara su dirección IP y bloquea todo acceso no deseado.

Modus operandi

Los piratas informáticos utilizan diferentes vectores para la distribución de malware a fin de dejar muchos huevos descargables. Los piratas informáticos pueden revisar las oportunidades de trabajo y las publicaciones de diferentes empresas.

Después de revisar los perfiles de LinkedIn de diferentes empresas, pueden hacerse una idea sobre las redes, los socios y el sistema operativo de la empresa. De esta manera, pueden dirigirse a diversas industrias y minoristas.

Pueden robar las conexiones de LinkedIn de diferentes empresas y luego ofrecer trabajos para diferentes puestos de renombre en esas empresas. Como afirman los investigadores de ProofPoint:

Las URL enlazan a una página de destino que falsifica a una empresa de gestión de personal y talento real, utilizando la marca robada para mejorar la legitimidad de las campañas.

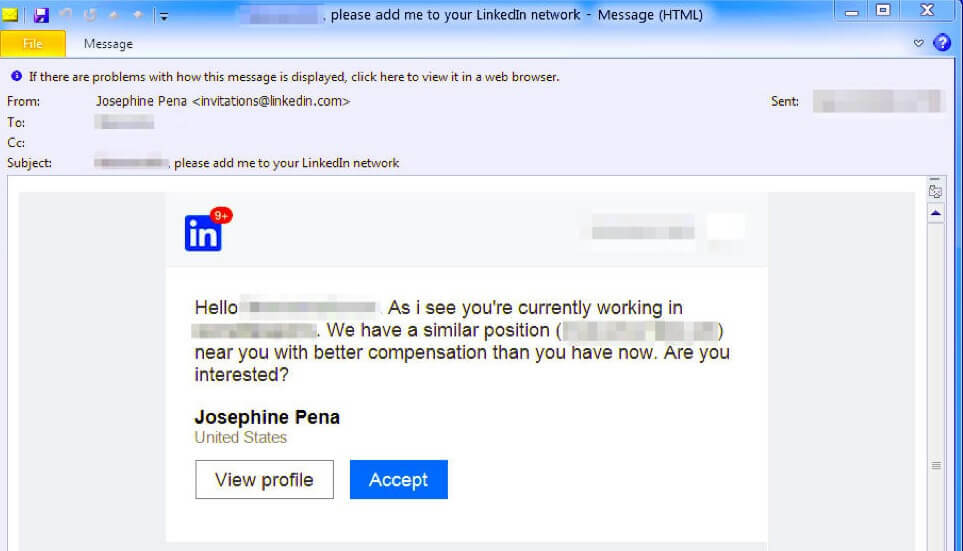

También pueden crear cuentas falsas como Facebook y Twitter y luego enviar correos electrónicos benignos a los usuarios. A partir de una simple conversación, buscan la atención de los usuarios proporcionando información sobre puestos de trabajo.

Envían diferentes URL que están conectadas a la página de destino. La página de destino contiene diferentes tipos de archivos, como PDF, Documentos de Microsoft Word o cualquier otro documento similar.

Estos documentos, creados con Taurus Builder, comienzan a descargarse automáticamente con macros dañinas. Si el usuario abre las macros, se descargarán More-eggs. Los investigadores de ProofPoint agregaron además que:

Este actor proporciona ejemplos convincentes de estos nuevos enfoques, utilizando el raspado de LinkedIn, contactos de múltiples vectores y pasos con destinatarios, señuelos personalizados y Varias técnicas de ataque para distribuir el descargador More eggs, que a su vez puede distribuir el malware de su elección en función de los perfiles del sistema transmitidos a la amenaza. actor.

Si se cargan más huevos descargables, no es posible proteger su cuenta. La única forma de proteger su información personal es use una contraseña segura y única.

La otra forma es que si recibe algún mensaje o correo electrónico de alguna empresa, no lo abra ni haga clic en la URL. LinkedIn es más sensible a los ataques de los ciberdelincuentes, por lo que debe tener cuidado al crear una cuenta en LinkedIn.

GUÍAS RELACIONADAS QUE DEBE VERIFICAR:

- Microsoft admite haber expuesto millones de contraseñas de MS Office

- Las mejores soluciones antivirus de Windows 10 para instalar en 2019 [LISTA INBIASED]

- El nuevo exploit de día cero de Internet Explorer infiltra malware en las PC