- Astaroth todavía depende de las campañas de correo electrónico para su distribución y tiene una ejecución sin archivos, pero también obtuvo tres nuevas actualizaciones importantes.

- Uno de ellos es el nuevo uso de los canales de YouTube para C2, que ayuda a evadir la detección, al aprovechar un servicio de uso común en puertos de uso común.

- Es el momento más importante para preocuparse por la seguridad de su computadora. Dirígete a nuestro Sección de ciberseguridad aprender más.

- El mundo digital y tecnológico avanza más rápido que nunca. Lea las últimas historias en nuestro Centro de noticias.

Astaroth, troyano especializado en robar información sensible fue descubierto el año pasado y hasta ahora, se ha convertido en uno de los principales programas maliciosos sigilosos, diversificando su protección contra los controles para evitar que los investigadores de seguridad lo detecten y detengan.

El año pasado, Microsoft anunció el descubrimiento de muchas campañas de malware en curso por parte del equipo ATP de Windows Defender. Estas campañas distribuyeron el malware Astaroth sin archivos, lo que lo hace aún más peligroso.

Hablando de campañas de malware, puede cortarlas de raíz con estas herramientas antimalware.

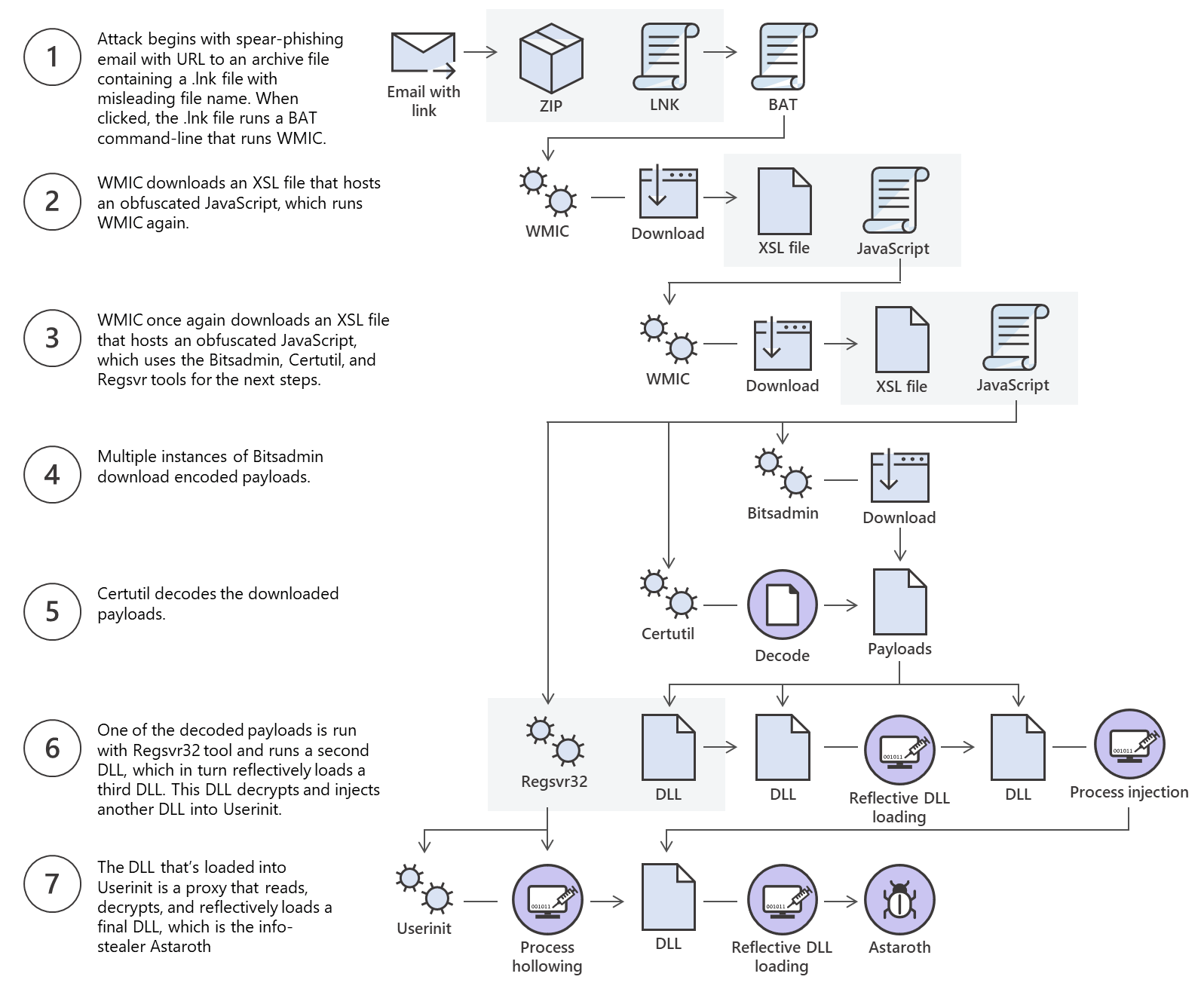

Así es como un investigador de ATP de Microsoft Defender describió los ataques:

Estaba haciendo una revisión estándar de telemetría cuando noté una anomalía en un algoritmo de detección diseñado para detectar una técnica específica sin archivos. La telemetría mostró un fuerte aumento en el uso de la herramienta de línea de comandos de instrumentación de administración de Windows (WMIC) para ejecutar un script (una técnica a la que se refiere MITRE Procesamiento de scripts XSL), lo que indica un ataque sin archivos

¿Qué está haciendo Astaroth ahora?

En un nuevo informe, Cisco Talos dice que Astaroth todavía depende de las campañas de correo electrónico para su distribución, tiene una ejecución sin archivos y vive de la tierra (LOLbins). La mala noticia es que también obtuvo tres nuevas actualizaciones importantes citadas en el informe de Cisco Talos:

- Astaroth implementa una sólida serie de técnicas de evasión / anti-análisis, entre las más completas que hemos visto recientemente.

- Astaroth es eficaz para evadir la detección y garantizar, con una certeza razonable, que solo se está instalando en sistemas en Brasil y no en sandboxes y sistemas de investigadores.

- El uso novedoso de los canales de YouTube para C2 ayuda a evadir la detección, al aprovechar un servicio de uso común en los puertos de uso común.

¿Qué es Astaroth y cómo funciona?

Si no lo sabía, Astaroth es un conocido malware centrado en robar información sensible como credenciales y otros datos personales y enviárselos al atacante.

Aunque muchos usuarios de Windows 10 tienen un software anti-malware o antivirus, la técnica sin archivos hace que el malware sea más difícil de detectar. Aquí está el esquema de OP sobre cómo funciona el ataque:

Algo muy interesante es que ningún archivo, excepto las herramientas del sistema, está involucrado en el proceso de ataque. Esta técnica se llama viviendo de la tierra y generalmente se usa para hacer puertas traseras fácilmente a las soluciones antivirus tradicionales.

¿Cómo puedo proteger mi sistema contra este ataque?

En primer lugar, asegúrese de que su Windows 10 está actualizado. Además, asegúrese de que su Firewall de Windows Defender está en funcionamiento y tiene las últimas actualizaciones de definición.

No se exponga a riesgos innecesarios. Descubra por qué Windows Defender es la única barrera contra malware que necesita.

Si es usuario de Office 365, le alegrará saber que:

Para esta campaña de Astaroth,Oficina 365Protección avanzada contra amenazas (Oficina 365ATP) detecta los correos electrónicos con enlaces maliciosos que inician la cadena de infección.

Afortunadamente, Astaroth se dirige principalmente a Brasil y los correos electrónicos que recibiría están en portugués. Sin embargo, manténgase alerta al respecto.

Como siempre, para obtener más sugerencias o preguntas, consulte la sección de comentarios a continuación.