- Los informes de varias empresas de ciberseguridad muestran que los usuarios de Office 365 están siendo atacados cada vez más con correos electrónicos de phishing.

- Los piratas informáticos utilizaron los servidores de la Universidad de Oxford para enviar correos electrónicos de phishing a los usuarios de Office 365.

- Los ataques de phishing van en aumento y las organizaciones deben ser más inteligentes para vencerlos. Echa un vistazo a nuestro La seguridad cibernética página para obtener información procesable!

- No olvide visitar el Seguridad y Privacidad para actualizaciones y más.

Este software mantendrá sus controladores en funcionamiento, lo que lo mantendrá a salvo de errores comunes de computadora y fallas de hardware. Verifique todos sus controladores ahora en 3 sencillos pasos:

- Descarga DriverFix (archivo de descarga verificado).

- Hacer clic Iniciar escaneo para encontrar todos los controladores problemáticos.

- Hacer clic Actualizar los controladores para conseguir nuevas versiones y evitar averías en el sistema.

- DriverFix ha sido descargado por 0 lectores este mes.

Los informes de varias empresas de ciberseguridad muestran que los usuarios de Office 365 son cada vez más atacados por correos electrónicos de phishing.

Los ataques de phishing a veces son demasiado sofisticados para detectarlos o detenerlos, incluso utilizando filtros antispam avanzados. Eso se debe en parte a que los ciberdelincuentes utilizan dominios legítimos para enviar sus correos electrónicos maliciosos.

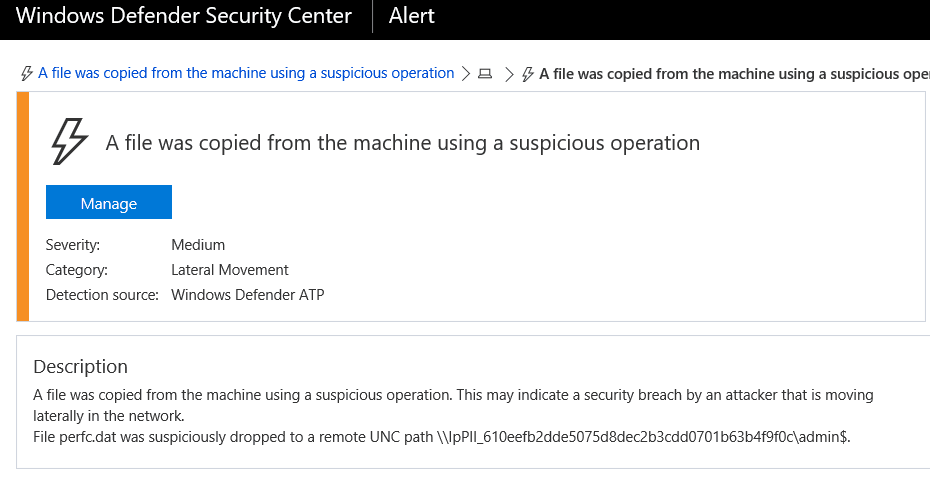

Una campaña de phishing de Office 365 que Check Point descubierto recientemente es prueba suficiente de que las organizaciones necesitan implementar herramientas de ciberseguridad más inteligentes para frustrar tales ataques.

Ataques al correo de voz de Office 365

En esta campaña de phishing de Office 365 en particular, los objetivos recibieron notificaciones por correo electrónico sobre mensajes de voz perdidos. Los correos electrónicos les pedían que hicieran clic en un botón con la impresión de que los llevaría a sus cuentas legítimas de Office 365.

Pero hacer clic en el enlace redirige al usuario a una página de suplantación de identidad disfrazada de la página de inicio de sesión genuina de Office 365. Aquí es donde los atacantes roban las credenciales de inicio de sesión de Office 365 de la víctima.

Lo sorprendente aquí es el hecho de que las herramientas anti-phishing normalmente deberían detectar enlaces de correo electrónico con patrones como ese. Por lo tanto, puede preguntarse cómo exactamente estos atacantes implementan tales redireccionamientos maliciosos y cargas útiles sin ser detectados.

La respuesta es simple: los malos actores incluyen plataformas legítimas en sus planes. En este caso, los atacantes enviaron correos electrónicos dañinos desde direcciones que pertenecen a servidores genuinos en la Universidad de Oxford (Reino Unido).

El uso de servidores SMTP de Oxford legítimos permitió a los atacantes pasar la verificación de reputación del dominio del remitente. Además, no era necesario comprometer las cuentas de correo electrónico reales para enviar correos electrónicos de phishing porque podían generar tantas direcciones de correo electrónico como quisieran.

Sin embargo, hay varios pasos que puede seguir para proteger a sus empleados de los ataques de phishing:

- Eduque a su personal sobre la suplantación de identidad y la seguridad de las contraseñas.

- Instalar en pc software de escaneo de correo electrónico que puede detectar mensajes con cargas útiles maliciosas.

- Mantenga su sistema operativo actualizado. Lo más importante es que siempre instale Parche martes actualizaciones de seguridad de Microsoft (son gratuitas).

- Instale una actualización antivirus solución.

¿Su organización usa Office 365? ¿Cómo se enfrenta a la creciente amenaza de phishing? No dude en compartir sus trucos y métodos a través de la sección de comentarios a continuación.