- Microsoft utiliza las actualizaciones de Windows para fortalecer la defensa de nuestros sistemas.

- Sin embargo, es posible que desee saber que incluso estas actualizaciones ya no son seguras de usar.

- Un grupo de piratas informáticos respaldado por Corea del Norte llamado Lazarus logró comprometerlos.

- Todo lo que las víctimas tienen que hacer es abrir los archivos adjuntos maliciosos y habilitar la ejecución de macros.

Poseer una copia oficial y actualizada del sistema operativo Windows nos brinda cierto grado de seguridad, considerando que recibimos actualizaciones de seguridad regularmente.

Pero, ¿alguna vez pensaste que las actualizaciones en sí mismas podrían usarse contra nosotros algún día? Pues parece que ese día por fin ha llegado y los expertos nos advierten de las posibles implicaciones.

Recientemente, el grupo de piratería de Corea del Norte llamado Lazarus logró usar el cliente de Windows Update para ejecutar código malicioso en los sistemas de Windows.

Un grupo de hackers de Corea del Norte comprometió las actualizaciones de Windows

Ahora, probablemente se esté preguntando en qué circunstancias se descubrió este último e ingenioso esquema de ciberataque.

El equipo de Malwarebytes Threat Intelligence lo hizo, mientras analizaba una campaña de spearphishing en enero en la que se hacía pasar por la empresa aeroespacial y de seguridad estadounidense Lockheed Martin.

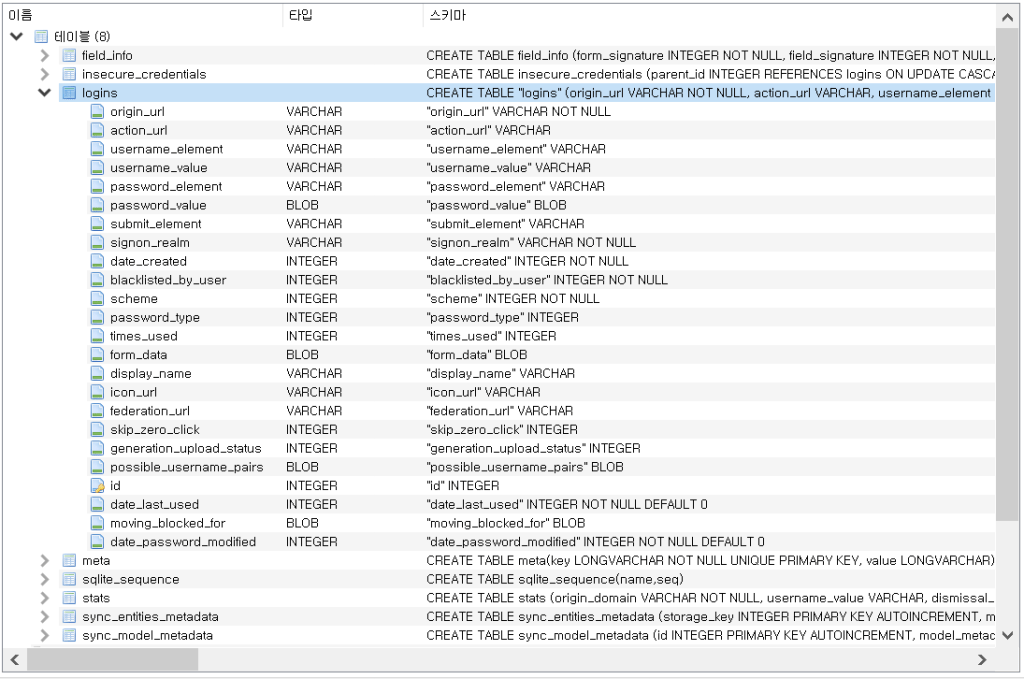

Los atacantes que instrumentaron esta campaña se aseguraron de que, después de que las víctimas abrieran los archivos adjuntos maliciosos y habilitaran la ejecución de macros, un la macro incrustada suelta un archivo WindowsUpdateConf.lnk en la carpeta de inicio y un archivo DLL (wuaueng.dll) en un Windows/System32 oculto carpeta.

El siguiente esfuerzo es para que el archivo LNK se use para iniciar el cliente WSUS / Windows Update (wuauclt.exe) para ejecutar un comando que cargue la DLL maliciosa de los atacantes.

El equipo detrás del descubrimiento de estos ataques los vinculó a Lazarus según la evidencia existente, incluidas las superposiciones de infraestructura, los metadatos de los documentos y la orientación similar a las campañas anteriores.

Lazarus sigue actualizando su conjunto de herramientas para evadir los mecanismos de seguridad y seguramente seguirá haciéndolo, empleando técnicas como el uso de KernelCallbackTable para secuestrar el flujo de control y la ejecución de shellcode.

Combine eso con el uso del cliente de Windows Update para la ejecución de código malicioso, junto con GitHub para la comunicación C2, y tendrá la receta para un desastre total y absoluto.

Ahora que sabe que esta amenaza es real, puede tomar más precauciones de seguridad y evitar ser víctima de terceros maliciosos.

¿Alguna vez su máquina ha sido infectada con malware peligroso a través de una actualización de Windows? Comparta su experiencia con nosotros en la sección de comentarios a continuación.