- Office 365-brugere er igen målrettet af ondsindede tredjeparter i phishing-kampagner.

- Microsoft afslørede en sådan kampagne, der har været i gang siden september 2021.

- Denne gang bruger cyberangribere multi-faktor autentificeringsfunktionerne.

Vi har ikke berørt emnet malware og cyberangreb i nogen tid, så vi kommer tilbage på den hest og fløjter i fløjten.

Du er måske ikke klar over det endnu, men topsikkerhedsforskere og ingeniører hos Microsoft snublede faktisk efter et massivt phishing-angreb, der har været rettet mod mere end 10.000 organisationer siden september 2021.

Vi har talt om en lignende phishing-kampagne målrettet mod Office 365 brugere i slutningen af sidste år også, et tegn på, at angribere bare ikke vil give efter.

Ja, det er mange mål, og vi er ved at uddybe sagen og fortælle dig præcis, hvad du skal være opmærksom på, når du bruger Office.

Microsoft-eksperter trækker coveret af ny phishing-kampagne

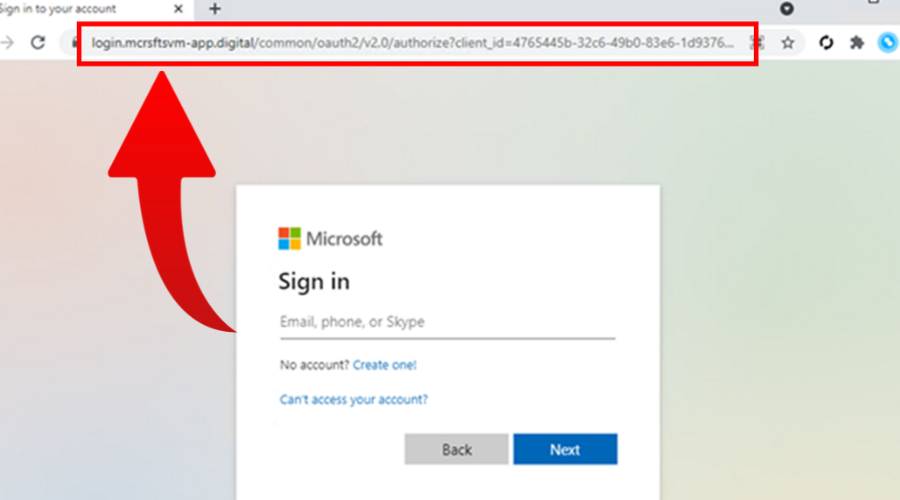

De cyberkriminelle, der var involveret i denne ordning, brugte adversary-in-the-middle (AiTM) phishing-websteder for at lette tyveri af adgangskoder og relaterede sessionsdata.

Som et resultat tillod dette de ondsindede tredjeparter at omgå multi-faktor autentificeringsbeskyttelse til få adgang til brugernes e-mail-indbakker og køre opfølgende angreb ved hjælp af virksomheds-e-mail-kompromiskampagner mod andre mål.

Ovennævnte hovedcyberangreb var målrettet Office 365-brugere og forfalskede Office-onlinegodkendelsessiden ved hjælp af proxyer.

Hackere brugte e-mails med HTML-filvedhæftninger, der blev sendt til flere modtagere af en organisation, hvor modtagerne blev informeret om, at de havde en talebesked.

Derfra vil et klik for at se den inkluderede vedhæftede fil åbne HTML-filen i brugerens standardbrowser og informere den specifikke bruger om, at talemeddelelsen blev downloadet.

Intet længere fra sandheden, da offeret faktisk blev omdirigeret til et omdirigeringswebsted, hvorfra malwaren ville låse på.

Dette phishing-websted lignede nøjagtigt Microsofts godkendelseswebsted, med undtagelse af webadressen.

Det næste trin var, at ofrene blev omdirigeret til kontorets hovedwebsted, når de havde indtastet deres legitimationsoplysninger og gennemført det andet trin af verifikation.

Når dette var gjort, ville angriberen allerede have opsnappet dataene og derfor alle de oplysninger, han havde brug for, inklusive sessionscookien.

Det siger sig selv, at efter det har ondsindede tredjeparter katastrofale muligheder såsom identitetstyveri, betalingssvindel og andre.

Microsoft-eksperter oplyser, at angriberne brugte deres adgang til at finde finansrelaterede e-mails og vedhæftede filer. mens den originale phishing-e-mail, der blev sendt til brugeren, blev slettet for at fjerne spor af phishing-angrebet.

At give dine Microsoft-kontooplysninger til cyberkriminelle betyder, at de har uautoriseret adgang til dine følsomme data, såsom kontaktoplysninger, kalendere, e-mail-kommunikation og mere.

Den bedste måde at forblive beskyttet mod sådanne angreb er altid at dobbelttjekke kilden til eventuelle e-mails, ikke klikke på tilfældige ting på internettet og ikke downloade fra lyssky kilder.

Husk dem, da disse enkle forholdsregler måske bare gemmer dine data, din organisation, dine hårdt tjente midler eller dem alle på én gang.

Har du også modtaget sådan en lyssky e-mail fra angribere, der udgiver sig for at være Microsoft? Del din oplevelse med os i kommentarfeltet nedenfor.