- Нападателите намериха нов начин във вашия компютър, оставяйки всичките ви данни изложени.

- Този път гениални киберпрестъпници използваха критична корекция на Microsoft Office.

В този непрекъснато нарастващ и непрекъснато променящ се онлайн свят заплахите са станали толкова чести и толкова трудни за откриване, че да останете защитени е само въпрос да останете една крачка пред нападателите.

Нови резултати от изследване, публикувани от фирмата за киберсигурност Sophos, показват, че злонамерени трети страни са успели да вземат публично достъпен експлоат на Office за доказване на концепцията и да го използват за оръжие, за да доставят злонамерения софтуер Formbook.

Твърди се, че киберпрестъпниците всъщност са успели да създадат експлойт, способен да заобиколи критична уязвимост при отдалечено изпълнение на код в Microsoft Office, която беше коригирана по-рано тази година.

Нападателите заобикалят критичната корекция на Microsoft Office с експлойт

Не е нужно да се връщате толкова дълго назад във времето, за да разберете откъде е започнало всичко. Още през септември Microsoft пусна кръпка, за да предотврати нападателите да изпълняват злонамерен код, вграден в документ на Word.

Благодарение на този недостатък, архив на Microsoft Cabinet (CAB), съдържащ злонамерен изпълним файл, ще бъде автоматично изтеглен.

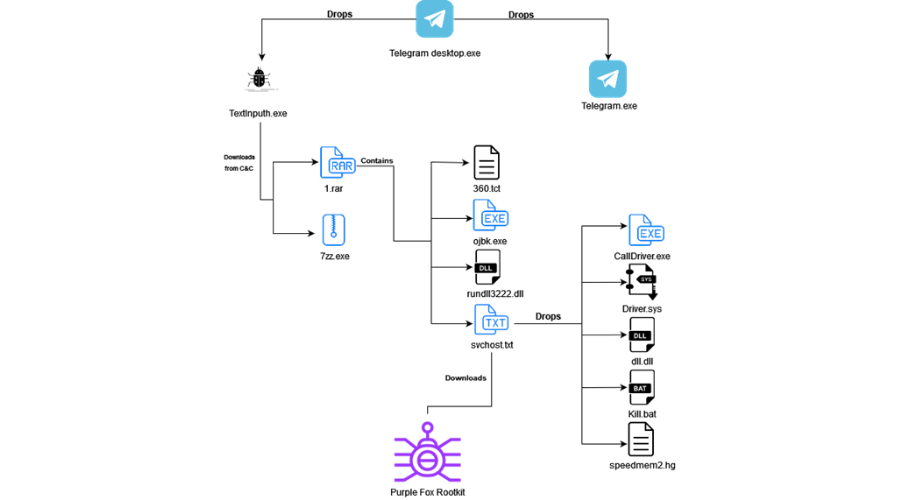

Това беше постигнато чрез преработка на оригиналния експлойт и поставяне на злонамерения документ на Word в a специално изработен RAR архив, който предоставя форма на експлойта, способна успешно да избегне оригинален пластир.

Освен това, този последен експлойт беше доставен на жертвите си с помощта на спам имейли за около 36 часа, преди да изчезне напълно.

Изследователите по сигурността в Sophos вярват, че ограниченият живот на експлойта може да означава, че това е експеримент на сухо, който може да се използва при бъдещи атаки.

Версиите на атаката преди кръпка включват злонамерен код, пакетиран във файл на Microsoft Cabinet. Когато кръпката на Microsoft затвори тази вратичка, нападателите откриха доказателство за концепция, което показа как можете да обедините злонамерения софтуер в различен компресиран файлов формат, RAR архив. RAR архивите са били използвани преди за разпространение на злонамерен код, но използваният тук процес беше необичайно сложен. Вероятно е успял само защото правомощията на корекцията са много тясно дефинирани и защото програмата WinRAR, която потребителите трябва да отворят RAR е много устойчив на грешки и изглежда няма нищо против, ако архивът е неправилно оформен, например, защото е бил подправен.

Също така беше открито, че отговорните нападатели са създали необичаен RAR архив, който има PowerShell скрипт, добавящ зловреден документ на Word, съхранен в архива.

За да помогнат за разпространението на този опасен RAR архив и неговото злонамерено съдържание, нападателите създадоха и разпространявани спам имейли, които приканват жертвите да декомпресират RAR файла за достъп до Word документ.

Така че по-добре имайте това предвид, когато се занимавате с този софтуер и ако нещо изглежда дори малко подозрително.

Да останем в безопасност трябва да бъде приоритет номер едно за всички нас, когато се занимаваме с интернет. Простите действия, които може да изглеждат безобидни, могат да предизвикат сериозни вериги от събития и последствия.

Вие също ли сте били жертва на тези атаки на зловреден софтуер? Споделете своя опит с нас в секцията за коментари по-долу.